Google, kurumsal Salesforce örneklerinden birinin Haziran ayında sofistike tehdit aktörleri tarafından ihlal edildiğini ve bu da küçük ve orta ölçekli işletmeler için iletişim bilgilerinin çalınmasına neden olduğunu doğruladı.

Olay, kurumsal bulut ortamlarını hedefleyen sesli kimlik avı saldırılarının artan tehdidini vurgulamakta ve sosyal mühendislik taktiklerinin sofistike ve etkinlik içinde nasıl gelişmeye devam ettiğini göstermektedir.

İhlal detayları

Google’ın tehdit istihbarat grubuna (GTIG) göre, saldırı, büyük ölçekli veri hırsızlığı için Salesforce örneklerini tehlikeye atmak için tasarlanmış sesli kimlik avı kampanyalarında uzmanlaşmış finansal olarak motive edilmiş bir tehdit kümesi olan UNC6040 tarafından gerçekleştirildi.

Uzaklıklı örnek, Google ile çalışan küçük ve orta ölçekli işletmeler için iletişim bilgileri ve ilgili notlar içeriyordu.

Google’ın güvenlik ekibi olaya hızla karşılık verdi, kapsamlı bir etki analizi gerçekleştirdi ve anında hafifletme önlemleri uyguladı.

Şirketin soruşturması, tehdit aktörlerinin erişimin sonlandırılmasından önce sınırlı bir pencere sırasında verileri başarıyla aldığını ortaya koydu.

Pefilleleştirilmiş bilgiler, büyük ölçüde kamuya açık olan şirket adları ve iletişim bilgileri de dahil olmak üzere temel iş detaylarıyla sınırlıydı.

UNC6040, özellikle ikna edici telefon tabanlı sosyal mühendislik tekniklerini kullanıyor ve operatörler BT personelini kurbanları manipüle etmek için destekliyor.

Tehdit aktörleri tipik olarak çalışanları çok uluslu şirketlerin İngilizce konuşan şubelerinde hedefler ve onları Salesforce ortamlarına yetkisiz erişim sağlayan eylemlere kandırır.

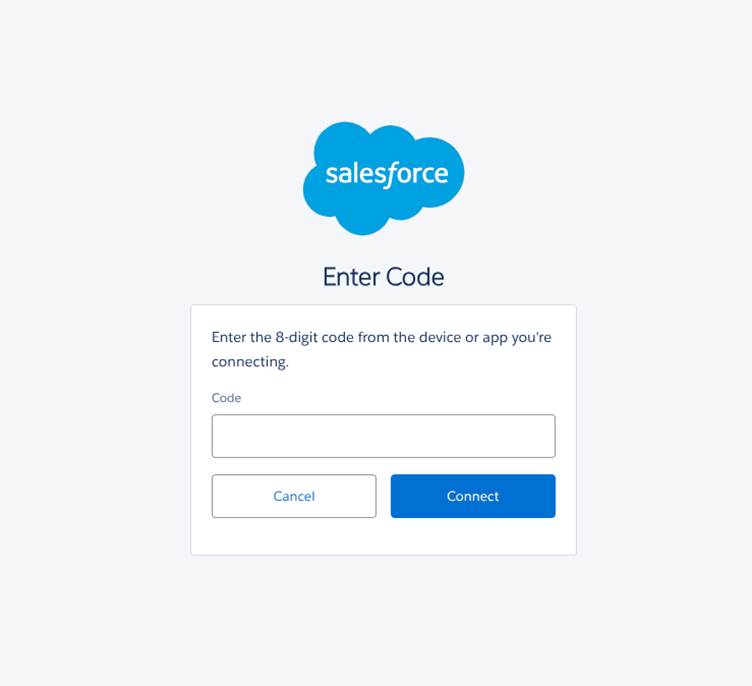

Metodolojilerinin önemli bir bileşeni, kurbanları kuruluşlarının Salesforce portalına kötü amaçlı bağlantılı uygulamalara izin vermeye yönlendirmeyi içerir.

Vishing çağrıları sırasında, saldırganlar, meşru veri yükleyici uygulamasının değiştirilmiş sürümlerini onaylamak için Salesforce’un Bağlı Uygulama Kurulum sayfasına hedefleri yönlendirerek, yanlışlıkla kapsamlı veri erişim özellikleri verir.

GTIG, UNC6040’ın taktiklerinde, tekniklerinde ve prosedürlerinde önemli bir evrim gözlemlemiştir. Grup başlangıçta standart Salesforce Datoader uygulamalarına güvenirken, benzer işlevleri yerine getiren özel Python komut dosyaları kullanmaya doğru kaymıştır.

Güncellenmiş saldırı zinciri artık Mullvad VPN veya TOR ağlarını kullanırken kurbanları kaydetmek için sesli çağrılar içeriyor ve daha sonraki veri toplama, ilişkilendirme çabalarını karmaşıklaştırmak için TOR IPS aracılığıyla otomatikleştirildi.

İhlal, UNC6240 olarak izlenen daha geniş gasp kampanyalarına bağlanır ve ilk veri hırsızlığından aylar sonra UNC6040 müdahalelerini takip eder.

Bu gasp denemeleri, 72 saat içinde Bitcoin ödemeleri talep eden çağrılar veya e -postalar içeriyor ve failler kötü şöhretli Shinyhunters hackleme grubuna bağlılık olduğunu iddia ediyor.

Google’ın güvenlik araştırmacıları, Shinyhunters markasını kullanan tehdit aktörlerinin, muhtemelen son satıcı ile ilgili ihlallerin kurbanları üzerindeki baskıyı artırmayı amaçlayan bir veri sızıntısı sitesi başlatarak taktikleri artırmaya hazırlanabileceğine inanıyorlar.

Bu olay, bir saldırı vektörü olarak sesli kimlik avının devam eden etkinliğinin altını çiziyor ve tehdit aktörlerinin BT personelini değerli işletme verileri için birincil erişim noktaları olarak nasıl hedeflemeyi nasıl hedeflediğini ve gelişmiş güvenlik farkındalığı eğitimi ve doğrulama protokollerine yönelik kritik ihtiyacı gösterdiğini vurgulamaktadır.

The Ultimate SOC-as-a-Service Pricing Guide for 2025– Ücretsiz indir