Yılın başlangıcından bu yana, Rus devlet destekli Coldriver Hacking Group, Batı hükümetlerini, gazetecileri, düşünce tanklarını ve sivil toplum kuruluşlarını hedefleyen casusluk saldırılarında dosyaları çalmak için yeni Lostkeys kötü amaçlı yazılım kullanıyor.

Aralık ayında, Birleşik Krallık ve Five Eye Müttefik, Coldriver’ı ülkenin karşı istihbarat ve iç güvenlik hizmeti olan Rusya’nın Federal Güvenlik Servisi’ne (FSB) bağladı.

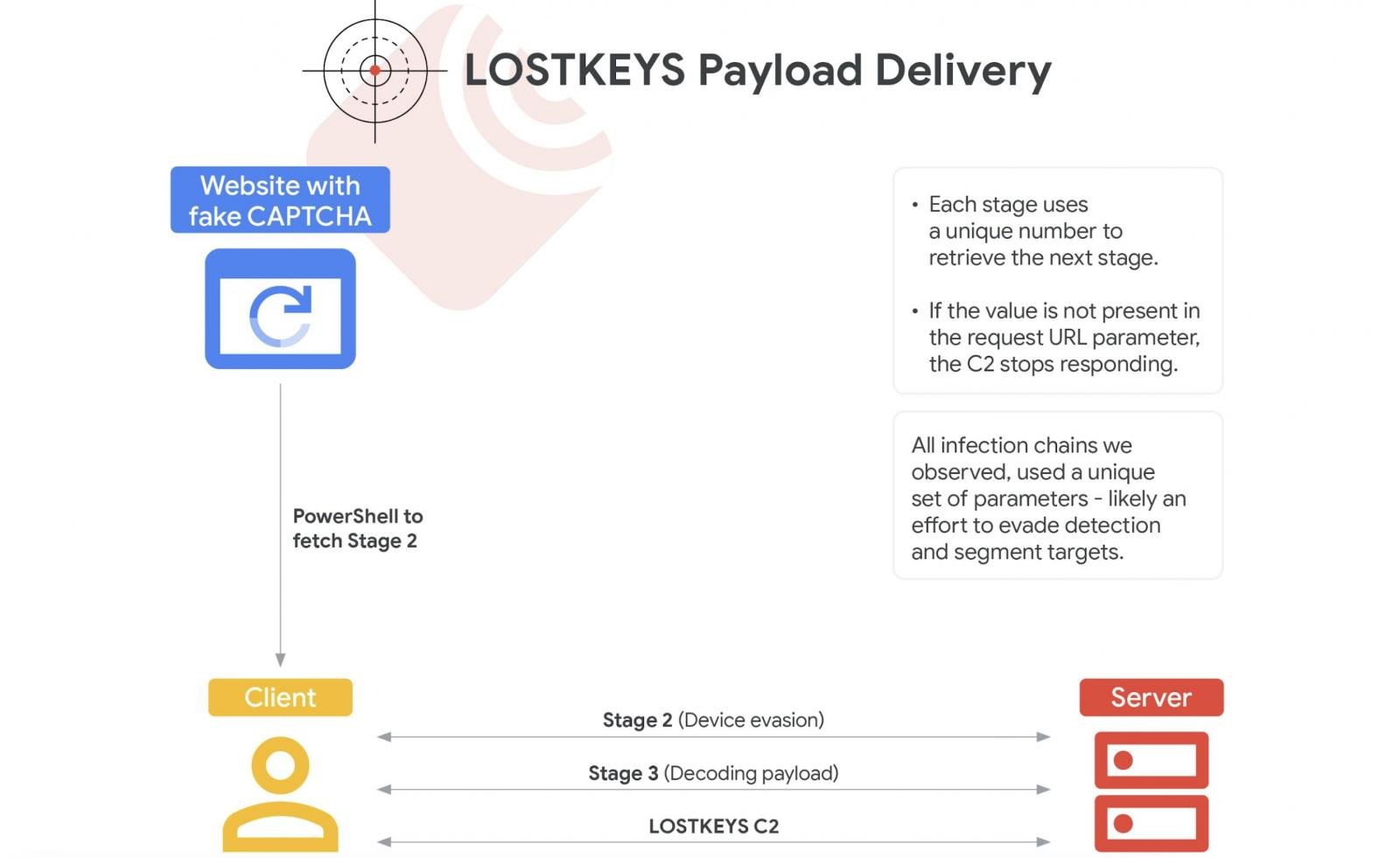

Google Tehdit İstihbarat Grubu (GTIG), LostKeys’in Ocak ayında ClickFix Sosyal Mühendislik Saldırılarının bir parçası olarak “son derece seçici vakalara yerleştirildiğini” gözlemledi, burada tehdit aktörlerinin kötü niyetli PowerShell komut dosyaları çalıştırmaya yönelik hedeflerini kandırdı.

Bu komut dosyalarını çalıştırmak, kurbanların cihazlarına ek PowerShell yüklerini indirir ve yürütür ve Google tarafından Lostkeys olarak izlenen Visual Basic Script (VBS) Veri hırsızlığı kötü amaçlı yazılımı ile biter.

GTIG, “Kayıpkeyler, saldırgana sistem bilgileri ve çalışma süreçleri göndermenin yanı sıra sabit kodlu bir uzantılar ve dizinler listesinden dosyaları çalabiliyor.” Dedi.

“Coldriver’ın tipik davranışı kimlik bilgilerini çalmak ve daha sonra hedeften e -postalar ve kişiler çalmak için kullanmaktır, ancak daha önce belgelendiğimiz gibi, hedef sistemdeki belgelere erişmek istiyorlarsa hedefleri seçmek için Spica adlı kötü amaçlı yazılımları da dağıtacaklar. Lostkeys benzer bir hedefe ulaşmak için tasarlanmıştır ve sadece yüksek seçici durumlarda konuşlandırılır.”

Coldriver, son aylarda aynı taktikleri ClickFix saldırılarındaki hedeflerinin cihazlarına hackleyen tek devlet destekli tehdit grubu değil, aynı taktikleri son aylarda cükse kampanyalarında kullanan Kimuky (Kuzey Kore), Muddywater (İran), APT28 ve UNK_Remoterogue (Rusya).

Ayrıca Star Blizzard, Callisto Group ve Seaborgium olarak izlenen Coldriver Hacking Group, en az 2017’den beri hedefleri araştırmak ve cezbetmek için sosyal mühendislik ve açık kaynak zekası (OSINT) becerilerini kullandı.

Beş göz siber ajansları, Aralık 2023’te Coldriver’ın savunmaya, hükümet örgütlerine, STK’lara ve politikacılara karşı mızrak-aktı saldırıları, Rusya’nın Ukrayna’yı işgal etmesinden aylar sonra uyardı ve bu saldırılar da savunma-endüstriyel hedefleri ve ABD Enerji Tesisleri Departmanını hedeflemeye genişledi.

2022’de Microsoft Tehdit İstihbarat Merkezi (MSTIC) başka bir Coldriver Social Engineering’i bozdu ameliyat Saldırganlar, NATO ülkelerindeki kuruluşların ve yüksek profilli bireylerin etkinliğini e-postaları toplamak ve izlemek için Microsoft hesapları kullandılar.

ABD Dışişleri Bakanlığı, Aralık 2023’te ABD Adalet Bakanlığı tarafından Rus hükümeti tarafından koordine edilen küresel bir hack kampanyasına dahil oldukları için suçlanan iki Coldriver operatörünü (biri FSB subayı) onayladı.

Dışişleri Bakanlığı artık kolluk kuvvetlerinin diğer Coldriver üyelerini bulmasına veya tanımlamasına yardımcı olabilecek ipuçları için 10 milyon dolara kadar ödül sunuyor.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.