Güvenlik açığı, araştırmacıların herhangi bir Google hesabının kurtarma telefon numarasını sadece bir profil adını ve kolayca alınan kısmi telefon numarasını bilerek kimlik avı ve SIM-Swing saldırıları için büyük bir risk oluşturmasına izin verdi.

Saldırı yöntemi, modern istismar karşıtı korumalardan yoksun olan Google Kullanıcı Adı Kurtarma Formunun artık yoksun bırakılmış JavaScript engelli bir sürümünü kötüye kullanmayı içerir.

Kusur, Şubat ayında YouTube hesaplarının özel e -posta adreslerini ortaya çıkarmanın mümkün olduğunu gösteren güvenlik araştırmacısı Brutecat tarafından keşfedildi.

Brutecat, BleepingComputer’a saldırı, Google Hesap Kurtarma için yapılandırılan telefon numarası kullanıcılarını alırken, bunun durumların büyük çoğunluğundaki hesap sahibinin birincil telefon numarası ile aynı olduğunu söyledi.

Google numaraları kaba

Brutecat, beklendiği gibi çalışıyor gibi görünen eski bir Javascript kullanıcı adı kurtarma formuna erişebileceğini keşfetti.

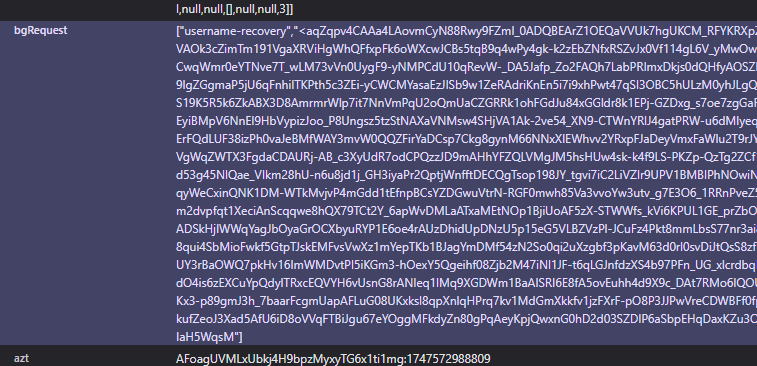

Form, bir kullanıcının profil görüntüleme adına (“John Smith”) dayalı bir Google hesabı ile ilişkilendirilmişse, iki yayın isteği aracılığıyla sorgulamaya izin verdi.

Araştırmacı, bu istekler için /64 alt ağ üzerinden trilyonlarca benzersiz kaynak IPS oluşturmak için IPv6 adres rotasyonu kullanarak form üzerindeki temel oran sınırlayıcı savunmalarını atladı.

Birçok istekle görüntülenen captchas, ‘BGRESPONSE = JS_DISABLE’ parametresinin JS özellikli formdan geçerli bir botguard jetonu ile değiştirilerek atlandı.

Kaynak: Brutecat

Teknik seti ile Brutecat, ülkeye özgü formatları kullanarak sayı aralıkları ve yanlış pozitifleri filtreleyen bir kaba zorlama aracı (GPB) geliştirdi.

Araştırmacı, geçerli numara formatları oluşturmak için Google’ın ‘libphonenumber’i’ kullandı, bölgeye göre telefon formatlarını tanımlamak için bir ülke maskesi veritabanı oluşturdu ve başsız krom aracılığıyla botguard jetonlar oluşturmak için bir komut dosyası yazdı.

Saniyede 40.000 talepte bulunan kaba zorlama oranında, ABD sayıları yaklaşık 20 dakika, İngiltere 4 dakika ve Hollanda 15 saniyeden daha az sürecektir.

.jpg)

Kaynak: Brutecat

Birine karşı bir saldırı başlatmak için form için e -posta adresi gereklidir, ancak Google bunu geçen yıldan beri gizli hale getirdi.

Brutecat, bir Looker Studio belgesi oluşturarak ve sahipliği hedefin Gmail adresine aktararak alabileceğini buldu.

Sahiplik aktarıldıktan sonra, Hedefin Google Ekran adı belge Creator’ın Looker Studio gösterge tablosunda görünür ve hedefle sıfır etkileşim gerektirir.

Bu e -posta adresi ile donatılmış olarak, profil adıyla ilişkili tüm telefon numaralarını belirlemek için tekrarlanan sorgular yapabilirler.

Bununla birlikte, aynı profil adına sahip binlerce hesap olabileceğinden, araştırmacı hedefin kısmi numarasını kullanarak daralttı.

Kullanıcı için kısmi bir telefon numarası almak için araştırmacı, yapılandırılmış bir kurtarma telefon numarasının iki hanesini görüntüleyecek olan Google’ın “Hesap Kurtarma” iş akışını kullandı.

Brutecat, “Bu kez, PayPal gibi diğer hizmetlerdeki parola sıfırlama akışlarından gelen telefon numarası ipuçları ile birkaç basamak daha (Örn. +14 ••••• 1779)” diye önemli ölçüde azaltılabilir.

Bir Google hesabıyla ilişkili telefon numaralarının sızması, kullanıcılar için büyük bir güvenlik riskine neden olabilir, bu da daha sonra hedeflenen vishing saldırılarına veya SIM takas saldırılarına hedeflenebilir.

Bu kusurdan yararlanmanın bir gösterisi aşağıdaki videoda görülebilir.

https://www.youtube.com/watch?v=am3iplyz4SW

Hata Sabit

Brutecat, 14 Nisan 2025’te teknoloji devinin güvenlik açığı ödül programı (VRP) aracılığıyla bulgularını Google’a bildirdi.

Google başlangıçta sömürülebilirlik riskini düşük olarak kabul etti, ancak 22 Mayıs 2025’te sorunu “orta şiddete” yükseltti, geçici hafifletmeler uyguladı ve araştırmacıya açıklama için 5.000 dolar ödülü ödedi.

6 Haziran 2025’te Google, savunmasız NO-JS kurtarma uç noktasını tamamen kullanımdan kaldırdığını doğruladı.

Saldırı vektörü artık sömürülemez, ancak kötü niyetli bir şekilde sömürülüp sömürülmediği bilinmemektedir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.