Google, yılın başlangıcından bu yana saldırılarda kullanılmış olarak etiketlenen altıncı olan bir krom sıfır gün güvenlik açığı yama için acil durum güvenlik güncellemeleri yayınladı.

Özellikle bu güvenlik kusurunun hala vahşi doğada aktif olarak istismar edilip edilmediğini söylemese de, şirket, aktif sömürünün ortak bir göstergesi olan bir kamu istismarına sahip olduğu konusunda uyardı.

Google Çarşamba günü yayınlanan bir güvenlik danışmanında “Google, vahşi doğada CVE-2025-10585 için bir istismarın var olduğunun farkında.”

Bu yüksek şiddetli sıfır günlük güvenlik açığı, Google’ın tehdit analiz grubu tarafından Salı günü bildirilen web tarayıcısının V8 JavaScript motorundaki bir karışıklık zayıflığından kaynaklanıyor.

Google Tag, muhalefet politikacıları, muhalifler ve gazeteciler dahil ancak bunlarla sınırlı olmamak üzere, yüksek riskli bireyleri hedefleyen hedeflenen casus yazılım kampanyalarında hükümet destekli tehdit aktörleri tarafından kullanılan sıfır günleri sık sık işaretler.

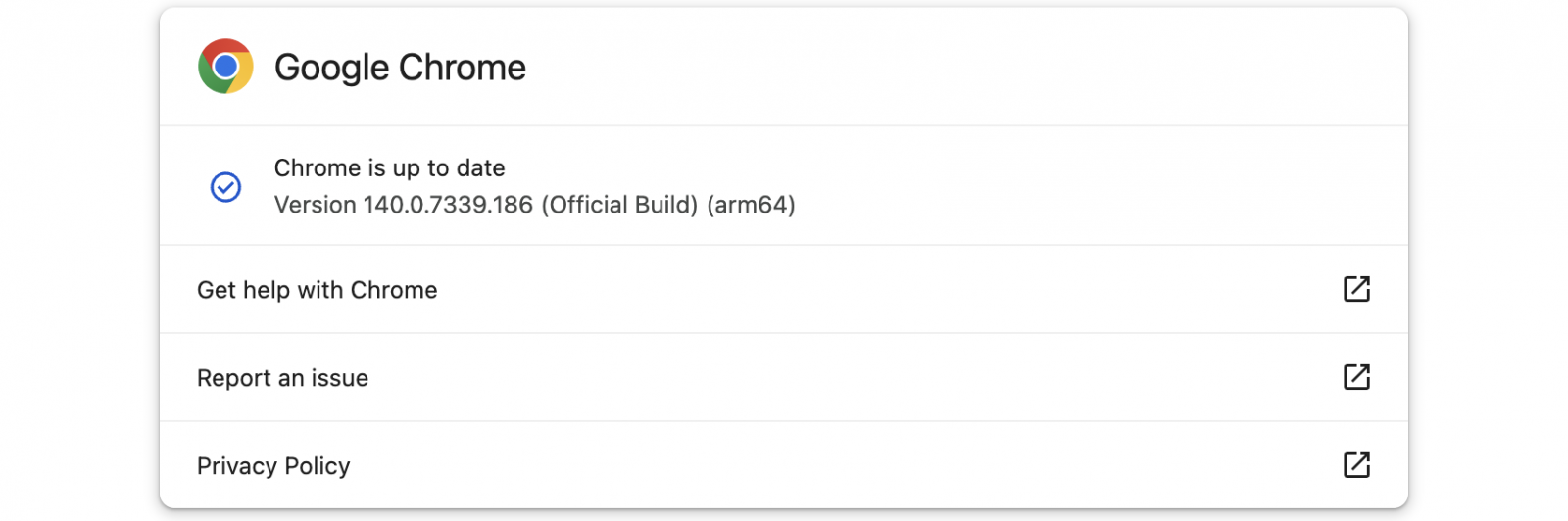

Şirket, bir gün sonra Windows/Mac için 140.0.7339.185/.186 ve Linux için 140.7339.185, önümüzdeki haftalarda kararlı masaüstü kanalına yayılacak sürümlerle güvenlik sorununu azalttı.

Chrome, yeni güvenlik yamaları mevcut olduğunda otomatik olarak güncellenirken, Google Chrome hakkında Chrome Menüsü> Yardım> ‘a, güncellemenin bitmesine izin vererek ve ardından hemen yüklemek için’ Yeniden Başlat ‘düğmesini tıklayarak işlemi hızlandırabilirsiniz.

Google, saldırılarda CVE-2025-10585’in kullanıldığını zaten doğrulamış olsa da, yine de wild içi sömürü ile ilgili ek ayrıntıları paylaşmak zorundadır.

Google, “Hata ayrıntılarına ve bağlantılarına erişim, kullanıcıların çoğunluğu bir düzeltme ile güncellenene kadar kısıtlanabilir.” Dedi. Diyerek şöyle devam etti: “Diğer projelerin benzer şekilde bağımlı olduğu, ancak henüz düzeltilmediği üçüncü taraf bir kütüphanede bulunursa, kısıtlamaları da koruyacağız.”

Bu, bu yıl Google tarafından sabitlenen altıncı aktif olarak sömürülen Chrome sıfır günü, Mart, Mayıs, Haziran ve Temmuz aylarında beş tane daha yamalı.

Temmuz ayında, Google Tag araştırmacıları tarafından bildirilen ve saldırganların tarayıcının kum havuzu korumasından kaçmasına izin veren başka bir aktif olarak sömürülen sıfır gün (CVE-2025-6558) hitap etti.

Google, saldırganların hesapları kaçırmasına izin veren ve Chrome’un V8 JavaScript motorunda, Haziran ayında Google Tag tarafından keşfedilen bir zayıflığı (CVE-2025-5419) (CVE-2025-5419) çözen bir Chrome Zero Day’e (CVE-2025-4664) ele almak için Mayıs ayında ek acil durum güvenlik güncellemeleri yayınladı.

Mart ayında, Rus hükümet kuruluşlarına ve medya kuruluşlarına karşı casusluk saldırılarında kullanılan Kaspersky tarafından bildirilen yüksek şiddetli bir sandbox kaçış kusurunu (CVE-2025-2783) yamaladı.

Geçen yıl Google, Pwn2own hack yarışmaları sırasında veya saldırılarda sömürülen 10 sıfır günlük hata daha düzenledi.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.