Bitdefender, Google’a onaylanmış saldırı yöntemleri hakkında bilgi verdi, ancak teknoloji devi, tehdit modeliyle uyumsuzluk ve mevcut güvenlik önlemlerine olan güveni gerekçe göstererek bunlarla ilgilenmiyor.

Yerel bir XDR platformu olan Bitdefender Labs, Google Workspace’ten (eski adıyla G Suite) yararlanan yeni saldırı tekniklerine ilişkin bulgularını yayınladı. Bitdefender’ın Martin Zugec tarafından yazılan teknik raporuna göre, tehdit aktörleri, güvenliği ihlal edilmiş tek bir makineyi daha önce bilinmeyen yöntemleri kullanarak ağ çapında bir ihlale dönüştürebilir ve bu da fidye yazılımının yayılmasına veya veri sızıntısına yol açabilir.

Araştırmacılar sorunları Google Cloud Platform (GCP) ve Google Workspace için XDR sensörlerini geliştirirken buldular. 15 Kasım 2023’te yayınlanan ve yayınlanmadan önce Hackread.com ile paylaşılan rapor, bu artışı başarmanın farklı yollarını vurguluyor.

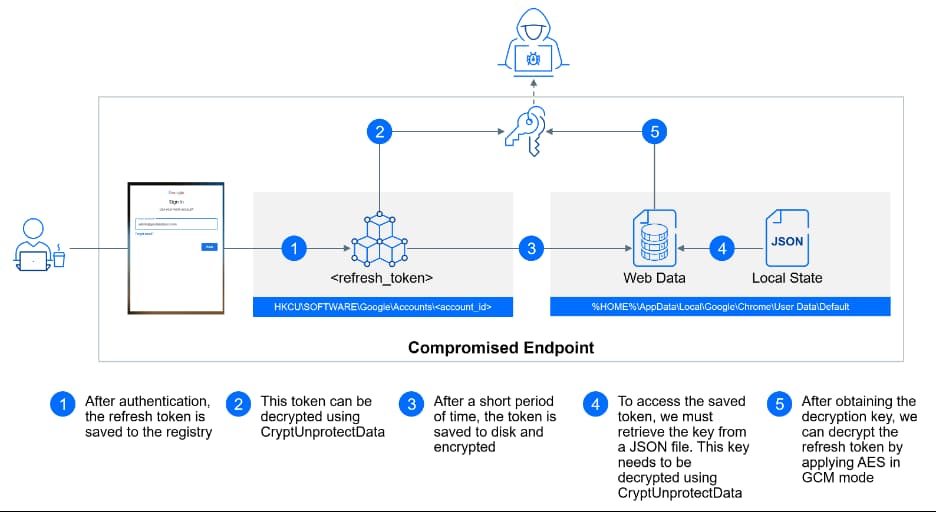

Araştırmacılar, saldırganların, ele geçirilen tek bir makineden Windows için Google Kimlik Bilgisi Sağlayıcı (GCPW) yüklü birden fazla klonlanmış makineye yanal olarak geçebileceğini, çok faktörlü kimlik doğrulama mekanizmalarından kaçabileceğini ve özel izinlerle bulut platformuna erişebileceğini belirtti. Saldırı kapsamlarını Google platformunun ötesine genişletmek amacıyla şifreleri kurtarmak için kullanılan yerel olarak depolanan kimlik bilgilerinin şifresini bile çözebilirler.

Bilginiz olsun diye söylüyorum: GCPW, VPN bağlantısı veya etki alanı kaydı gerektirmeden uzaktan Windows cihaz yönetimi özelliklerini etkinleştirir. Google Workspace kimlik bilgileriyle Windows işletim sisteminde TOA (tek oturum açma) kimlik doğrulamasına olanak tanır.

GCPW, kullanıcıların kimliğini Google Workspace kimlik bilgileriyle doğrulamak için yerel bir “Gaia” hizmet hesabını kullanır. Bu hesap, GCPW yüklenirken oluşturulur ve ayrıcalıklara iletilir.

Bu özellik, bir Kimlik Bilgisi Sağlayıcısını Windows işletim sisteminde kimlik doğrulama gerçekleştiren Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti’ne (LSASS) entegre eder. Bu Kimlik Bilgisi Sağlayıcı, cihazlarının kilidini açtığında veya cihazlarına giriş yaptığında kullanıcı kimlik bilgilerini doğrular.

Yeni bir kullanıcı GCPW ile kimlik doğrulaması yaptığında, oluşturulan “Gaia” hesabı kendisi için Workspace hesabına bağlı yeni bir yerel kullanıcı hesabı oluşturur. Kullanıcı bu yerel profili kullanarak oturum açar ve birden fazla kimlik doğrulama istemini önlemek için profilinde bir yenileme belirteci saklanır.

Bitdefender araştırmacılarının blog yazılarında belirledikleri saldırı yöntemlerini inceleyelim.

1. Yöntem: GCPW’nin yüklü olduğu diğer klonlanmış makinelere geçme

‘Gaia’ hesabının rastgele bir şifreyle oluşturulduğunu ve bu nedenle tüm makinelerde bulunmasına rağmen her birinin ‘Gaia’ için benzersiz bir şifreye sahip olacağını belirtmekte fayda var. Ancak GCPW’nin zaten yüklü olduğu başka bir makine klonlanarak bir makine oluşturulursa şifre de kopyalanır. Yani, eğer bir kişi yerel bir hesabın şifresini biliyorsa ve cihazlara bağlı tüm yerel hesaplar aynı şifreyi paylaşıyorsa, tüm bu cihazların şifreleri de bilinecektir.

Yöntem 2: Özel izinlerle bulut platformuna erişim sağlama

Bir saldırgan, “Gaia” hizmet hesabını kullanarak ve özel izinlere sahip bir hizmet hesabı anahtarı oluşturarak GCPW’deki bir güvenlik açığından yararlanarak GCP’ye özel izinlerle erişebilir. GCP ile kimlik doğrulamak için anahtarı kullanabilirler.

Yöntem 3: Yerel olarak depolanan parolaların şifresini çözme

Saldırganlar, hesabın Windows Kimlik Bilgisi Yöneticisine erişimini kullanarak yerel olarak depolanan parolaların şifresini çözmek için ‘Gaia’ hizmet hesabını kullanabilir. Saklanan kimlik bilgilerini diğer hizmetlerde veya uygulamalarda kimlik doğrulaması yapmak için kullanabilirler.

Bu saldırı yöntemleri, güvenlik ihlalinin tek bir uç noktadan tüm ağa yayılmasına olanak tanır.

Bitdefender Google’ı bilgilendirdi ve arama motoru devi, keşfettikleri saldırı yöntemlerinin geçerli olduğunu doğruladı. Ancak şirket şu anda bu sorunlarla ilgilenmeyi düşünmüyor çünkü bunlar önceden belirlenmiş tehdit modeline girmiyor ve güvenlik önlemleri bunlara karşı koymak için yeterli olmalı.

Bitdefender, güvenlik topluluğunun bu saldırıları ele almasına yardımcı olmak için GravityZone XDR’ye saldırılara yönelik algılamalar ekledi.

İLGİLİ MAKALELER

- Google Hesabı Senkronizasyonu Güvenlik Açığı, 15 Milyon Dolar Çalmak İçin İstismar Edildi

- Arama Sonuçlarında Google’ın Dizine Eklediği Bard AI Kullanıcı Sohbetleri Hazinesi

- Hive Ransomware artık Hunters International, Bitdefender adını taşıyor

- Kimlik Avcıları, Kripto Kimlik Bilgilerini Toplamak İçin Google Dokümanlarını Kullanıyor

- Fantom Vakfı, Google Chrome Kusuru Yoluyla Cüzdan Saldırısına Uğradı