Google, birkaç devlet destekli bilgisayar korsanlığı grubunun, 500 milyondan fazla kullanıcı tarafından kullanılan bir sıkıştırma yazılımı olan WinRAR’daki yüksek önemdeki bir güvenlik açığından yararlanarak devam eden saldırılara katıldığını ve hedefin sistemlerinde rastgele kod yürütmeyi amaçladığını söylüyor.

Google kullanıcılarını devlet destekli saldırılara karşı koruyan güvenlik uzmanlarından oluşan bir ekip olan Google’ın Tehdit Analiz Grubu (TAG), aralarında Rusya ve Çin’deki Sandworm, APT28 ve APT40 tehdit gruplarının da bulunduğu birçok ülkeden devlet korsanlarının hatayı hedef aldığını tespit etti.

Google TAG bugün yaptığı açıklamada, “Son haftalarda, Google’ın Tehdit Analiz Grubu (TAG), Windows için popüler bir dosya arşivleme aracı olan WinRAR’da bilinen CVE-2023-38831 güvenlik açığından yararlanan çok sayıda hükümet destekli bilgisayar korsanlığı grubunu gözlemledi.” dedi.

“Şu anda bir yama mevcut, ancak birçok kullanıcı hala savunmasız görünüyor. TAG, çeşitli ülkelerdeki hükümet destekli aktörlerin operasyonlarının bir parçası olarak WinRAR güvenlik açığından yararlandığını gözlemledi.”

Eylül ayı başlarında yapılan bir saldırıda, Rus Kum Solucanı bilgisayar korsanları, Ukrayna’daki bir drone eğitim okuluna katılmak için sahte davetiyeler kullanarak kimlik avı saldırılarında Rhadamanthys bilgi hırsızı kötü amaçlı yazılımını dağıttı.

Başka bir Rus bilgisayar korsanlığı grubu olan ATP28, ücretsiz bir barındırma sağlayıcısı tarafından sağlanan sunucularda barındırılan CVE-2023-38831 açıklarından yararlanarak Ukraynalı kullanıcıları hedef aldı. Bu saldırıda tehdit aktörleri, tarayıcı kimlik bilgilerini çalmak için kötü amaçlı bir PowerShell betiği (IRONJAW) kullandı.

Ayrıca APT40 Çinli bilgisayar korsanları, Papua Yeni Gine’deki hedeflere yönelik saldırılarda WinRAR güvenlik açığından yararlanıyor. ISLANDSTAGER ve BOXRAT’ı konuşlandırarak güvenliği ihlal edilmiş sistemlerde kalıcılık oluşturmalarına olanak sağladılar.

Nisan ayından bu yana sıfır gün olarak kullanıldı

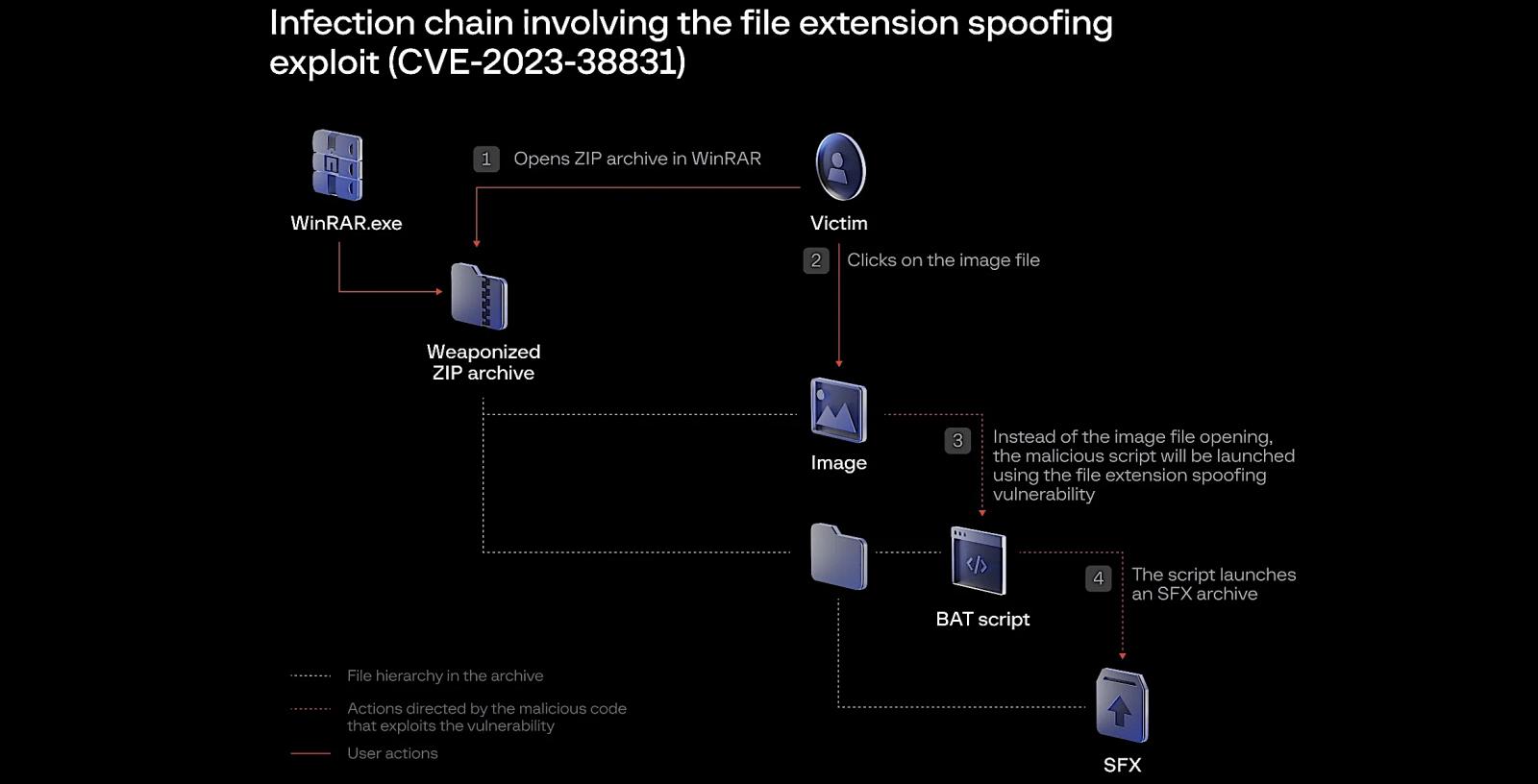

CVE-2023-38831 WinRAR kusuru, en az Nisan 2023’ten bu yana sıfır gün olarak aktif olarak istismar ediliyor ve tehdit aktörlerinin, hedeflerinin sistemlerinde bubi içeren kötü niyetli olarak hazırlanmış RAR ve ZIP arşivlerini açmaları için kandırarak kod yürütme elde etmelerine olanak tanıyor. Tuzağa düşürülmüş yem dosyaları.

Nisan ayından bu yana bu hata, DarkMe, GuLoader ve Remcos RAT dahil olmak üzere çok çeşitli kötü amaçlı yazılım yüklerini dağıtmak için kullanılıyor.

Group-IB araştırmacıları, kripto para birimini ve hisse senedi alım satım forumlarını hedef alan istismar örnekleri keşfetti. Bu saldırılarda tehdit aktörleri, ticaret stratejilerini hiçbir şeyden haberi olmayan kurbanlarla paylaşıyormuş gibi davranırken meraklı arkadaşlarının kimliğine büründü.

Group-IB’nin bulgularını açıklamasından birkaç saat sonra, kavram kanıtı istismarları halka açık GitHub depolarında ortaya çıkmaya başladı ve bu durum, finansal motivasyona sahip bilgisayar korsanları ve APT grupları tarafından anında Google TAG’ın CVE-2023-38831 “test etkinliği” olarak tanımladığı duruma yol açtı.

Diğer siber güvenlik şirketleri de bu WinRAR’ı kullanan saldırıları DarkPink (NSFOCUS) ve Konni (Knownsec) dahil olmak üzere diğer birçok tehdit grubuyla ilişkilendirdi.

Sıfır gün sorunu, 2 Ağustos’ta WinRAR 6.23 sürümünün piyasaya sürülmesiyle düzeltildi ve bu, diğer bazı güvenlik kusurlarını da çözdü. Bunlardan biri, özel hazırlanmış RAR dosyaları aracılığıyla komut yürütmeyi tetiklemek için kullanılabilen bir hata olan CVE-2023-40477’dir.

Google, “WinRAR hatasının yaygın şekilde kullanılması, mevcut bir yama olmasına rağmen, bilinen güvenlik açıklarından yararlanmanın son derece etkili olabileceğini vurguluyor. En gelişmiş saldırganlar bile yalnızca hedeflerine ulaşmak için gerekli olanı yapacaktır” dedi.

“WinRAR hatasını kullanan bu son kampanyalar, yama uygulamasının öneminin altını çiziyor ve kullanıcıların yazılımlarını güvenli ve güncel tutmasını kolaylaştırmak için hala yapılması gereken işler olduğunu gösteriyor.”