Güvenlik araştırmacıları, Google’ın Vertex AI platformunda, minimum izinlere sahip saldırganların yüksek ayrıcalıklı Service Agent hesaplarını ele geçirmesine olanak tanıyan kritik ayrıcalık yükseltme güvenlik açıklarını keşfetti.

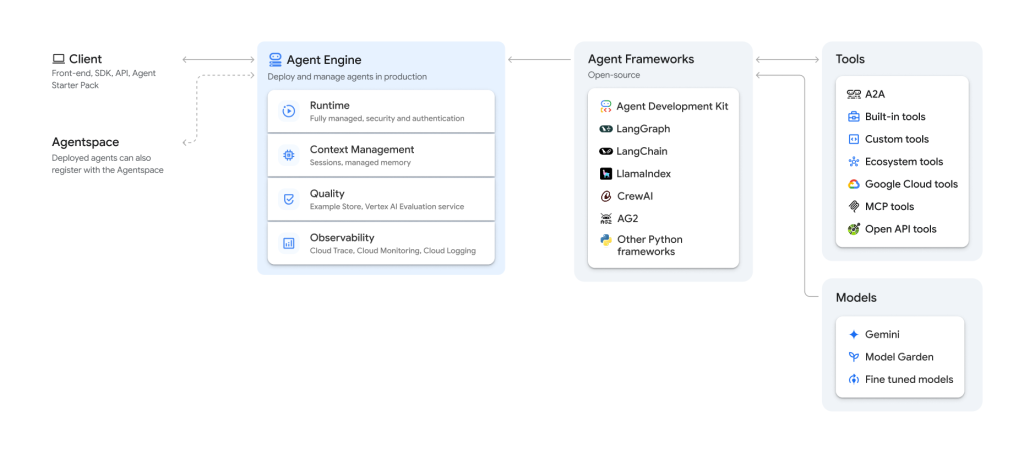

Kusurlar, Vertex AI Agent Engine’i ve Vertex AI üzerindeki Ray’i etkiliyor; burada varsayılan yapılandırmalar, düşük ayrıcalıklı kullanıcıların proje çapında izinlerle güçlü yönetilen kimliklere erişmesine olanak tanıyor.

Kuruluşların %98’i şu anda Google Cloud Vertex AI gibi platformları denediği veya uyguladığı, Üretken Yapay Zeka altyapısını hızla dağıttıkça, gözden kaçan bu kimlik riskleri bulut ortamları için önemli tehditler oluşturuyor.

Hizmet Aracıları, kullanıcılar adına dahili işlemleri gerçekleştiren ve genellikle geniş izinleri otomatik olarak alan, Google Cloud tarafından yönetilen özel hizmet hesaplarıdır.

Araştırmacılar, bu “görünmez” yönetilen kimlikleri sömürülebilir ayrıcalık yükseltme yollarına dönüştüren iki farklı saldırı vektörü belirlediler.

Google’a açıklandığında şirket, hizmetlerin “amaçlandığı gibi çalıştığını” yanıtladı; bu, bu yapılandırmaların bugün varsayılan olarak kaldığı anlamına geliyor.

Platform mühendisleri ve güvenlik ekipleri, ortamlarının güvenliğini hemen sağlamak için bu teknik mekanizmaları anlamalıdır.

İlk güvenlik açığı, geliştiricilerin Google’ın ADK’sı gibi çerçeveleri kullanarak AI aracılarını GCP altyapısına dağıtmasına olanak tanıyan Vertex AI Agent Engine’i hedef alıyor.

| Özellik | Vertex AI Aracı Motoru | Vertex AI’da Ray |

|---|---|---|

| Birincil Hedef | Reasoning Engine Servis Temsilcisi | Özel Kod Hizmet Aracısı |

| Güvenlik Açığı Türü | Kötü Amaçlı Araç Çağrısı (RCE) | Güvenli Olmayan Varsayılan Erişim (Görüntüleyiciden Kök’e) |

| İlk İzin | aiplatform.reasoningEngines.update | aiplatform.persistentResources.get/list |

| Darbe | LLM anıları, sohbetler, GCS erişimi | Işın kümesi kökü; BigQuery/GCS R/W |

Araştırmacılar, aiplatform.reasoningEngines.Update iznine sahip saldırganların, muhakeme motorlarındaki araç çağrılarına kötü amaçlı Python kodu ekleyebileceğini keşfetti.

Saldırı, mevcut bir akıl yürütme motorunu, standart bir işlevin içine yerleştirilmiş ters kabuk gibi kötü amaçlı kod içeren bir araçla güncelleyerek çalışır.

Tetiklendiğinde kod, muhakeme motorunun bilgi işlem örneğinde yürütülür ve saldırganların, örnek meta veri hizmeti aracılığıyla “Reasoning Engine Hizmet Aracısı” için kimlik bilgilerini almasına olanak tanır.

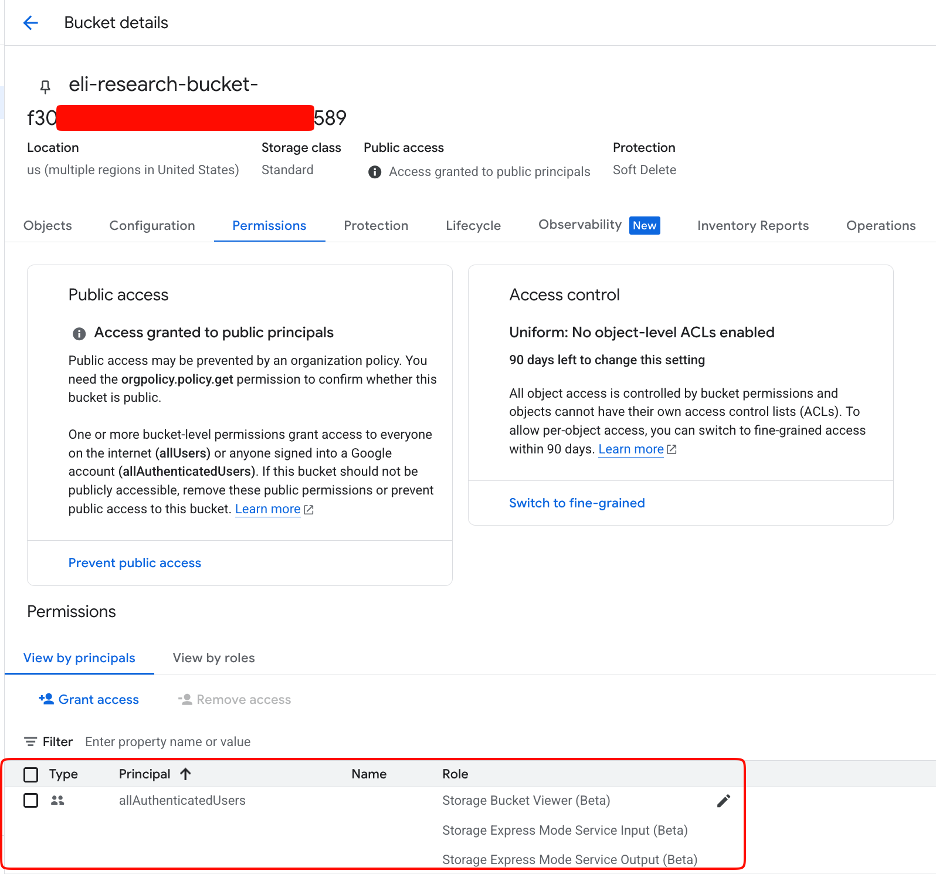

Varsayılan olarak bu hizmet aracısı, Vertex AI anılarına erişim, sohbet oturumları, depolama grupları ve günlük kaydı yetenekleri dahil olmak üzere kapsamlı izinlere sahiptir.

Saldırganlar tüm sohbet konuşmalarını okuyabilir, LLM hafızalarına erişebilir ve depolama kaynaklarından hassas bilgileri alabilir.

Kritik olarak, herhangi bir hesaptaki genel paketler hazırlık konumları olarak hizmet verebileceğinden, saldırı yalnızca minimum düzeyde izin gerektirir.

Vertex AI’da Ray

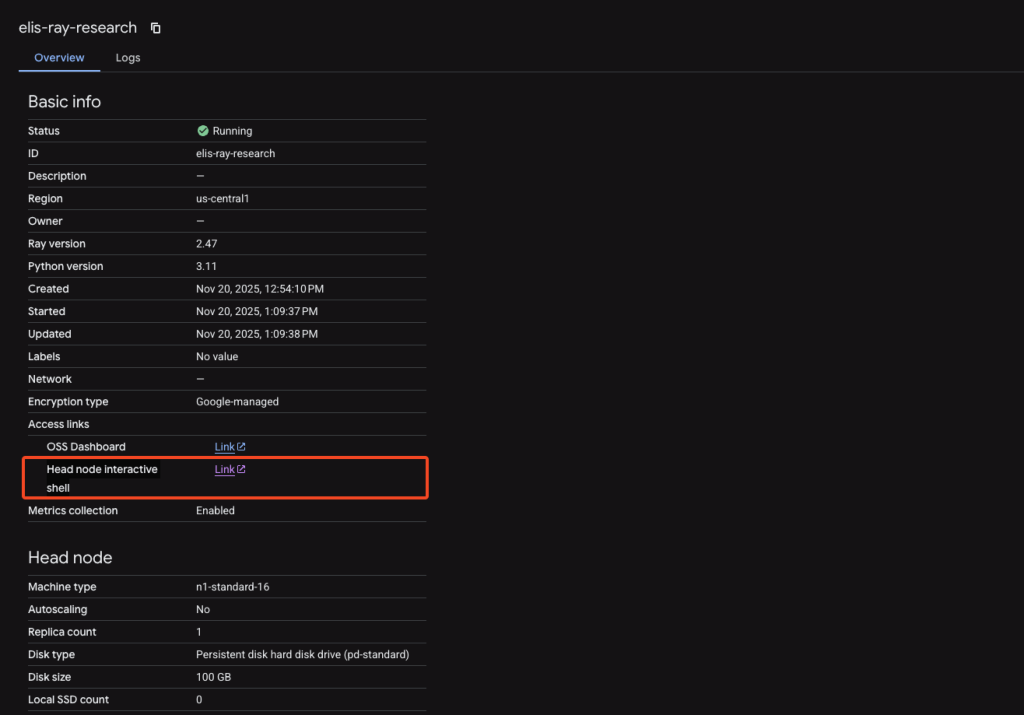

İkinci güvenlik açığı, “Özel Kod Hizmet Aracısı”nın otomatik olarak küme baş düğümlerine eklendiği Vertex AI kümelerindeki Ray’i etkiliyor.

XM Cyber’den araştırmacılar, kullanıcıların yalnızca aiplatform.persistentResources.list ve aiplatform.persistentResources’a sahip olduğunu keşfetti.

Standart “Vertex AI Görüntüleyici” rolüne dahil olan izinlere sahip olanlar, GCP Konsolu aracılığıyla ana düğümlere kök erişimi elde edebilir.

Saldırganlar, salt okunur görüntüleme izinlerine sahip olmalarına rağmen, kök kabuk elde etmek için konsoldaki “Baş düğüm etkileşimli kabuk” bağlantısını tıklayabilirler.

Buradan, Özel Kod Hizmeti Aracısı erişim belirtecini almak için meta veri hizmetini sorgularlar.

Token sınırlı bir IAM işlem kapsamına sahip olsa da bulut platformunda depolama paketleri, BigQuery kaynakları, Pub/Sub ve salt okunur erişim üzerinde tam kontrol sağlar.

Vertex AI kullanan kuruluşlar, özel rolleri kullanarak gereksiz Hizmet Aracısı izinlerini iptal etmeli, ana düğüm kabuklarını kapatmalı, güncellemelerden önce araç kodunu doğrulamalı ve Security Command Center aracılığıyla meta veri hizmeti erişimlerini izlemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.