Kuzey Kore hükümeti destekli bir tehdit aktörünün, Güney Kore ve ABD’de hükümet ve askeri personel, düşünce kuruluşları, politika yapıcılar, akademisyenler ve araştırmacıları hedef alan saldırılarla bağlantılı olduğu tespit edildi.

Google’ın Tehdit Analizi Grubu (TAG), kümeyi şu adla izliyor: ADALARMandiant tarafından APT43 adı altında izlenen başka bir tehdit grubunun bir alt kümesi olduğunu söyledi.

Teknoloji devi, grubu 2012’de izlemeye başladığını belirterek, “grubun yaptırımlar, insan hakları ve nükleer silahların yayılmasını önleme sorunları gibi Kuzey Kore politikası konularında uzmanlığa sahip kişileri hedef aldığını gözlemlediğini” sözlerine ekledi.

APT43’ün ve dolayısıyla ARCHIPELAGO’nun önceliklerinin, birincil dış istihbarat servisi olan Kuzey Kore’nin Genel Keşif Bürosu (RGB) ile uyumlu olduğu söyleniyor ve bu da, genel olarak Kimsuky olarak bilinen bir grupla örtüştüğünü gösteriyor.

ARCHIPELAGO tarafından kurulan saldırı zincirleri, alıcılar tarafından tıklandığında kimlik bilgilerini toplamak için tasarlanmış sahte oturum açma sayfalarına yönlendiren kötü amaçlı bağlantılar içeren kimlik avı e-postalarının kullanımını içerir.

Bu mesajlar, medya kuruluşlarından ve düşünce kuruluşlarından geliyor gibi görünüyor ve Kuzey Kore hakkında röportaj veya ek bilgi talep etme bahanesiyle hedefleri ayartmaya çalışıyor.

TAG, “ARCHIPELAGO, hedeflerle bir yakınlık kurmak için zaman ve çaba harcıyor ve sonunda kötü amaçlı bir bağlantı veya dosya göndermeden önce genellikle birkaç gün veya hafta boyunca e-posta yoluyla onlarla iletişim kuruyor” dedi.

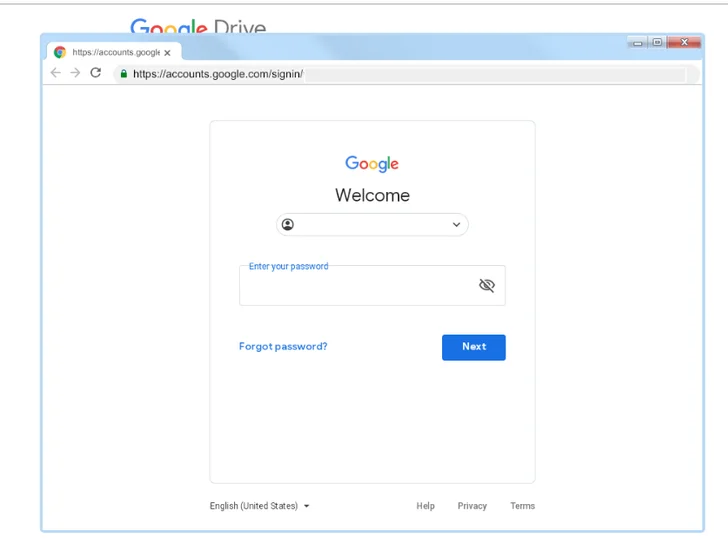

Tehdit aktörünün, kimlik bilgilerini çalmak için gerçek bir pencere içinde hileli oturum açma sayfalarını işlemek için tarayıcıda tarayıcı (BitB) tekniğini kullandığı da bilinmektedir.

Dahası, kimlik avı mesajları, Google Drive’da BabyShark gibi boş dosyalar veya ISO optik disk görüntüleri biçimindeki BabyShark gibi kötü amaçlı toplu barındırma yükleriyle, bulaşmayı etkinleştirmek için Google hesabı güvenlik uyarıları gibi göründü.

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

ARCHIPELAGO tarafından benimsenen bir başka dikkate değer teknik, Stolen Pencil ve SharpTongue adlı önceki kampanyalarda kanıtlandığı gibi, hassas verileri toplamak için hileli Google Chrome uzantılarının kullanılmasıdır.

Geliştirme, AhnLab Güvenlik Acil Durum Müdahale Merkezi’nin (ASEC), Kimsuky’nin Alternatif Veri Akışı (ADS) kullanımı ve bilgi hırsızı kötü amaçlı yazılım dağıtmak için Microsoft Word dosyalarını silah haline getirmesiyle geldi.