Google, Android’in Mart 2025 güvenlik güncellemesinde, hedeflenen saldırılarda kullanılan iki sıfır günü de dahil olmak üzere 43 güvenlik açığı için yamalar yayınladı.

Sırp yetkilileri, el konmuş cihazların kilidini açmak için Linux çekirdeğinin insan arayüz cihazları için sürücüsünde yüksek sayılı bilgi açıklama güvenlik açığı (CVE-2024-50302) olan sıfır günlerden birini kullandılar.

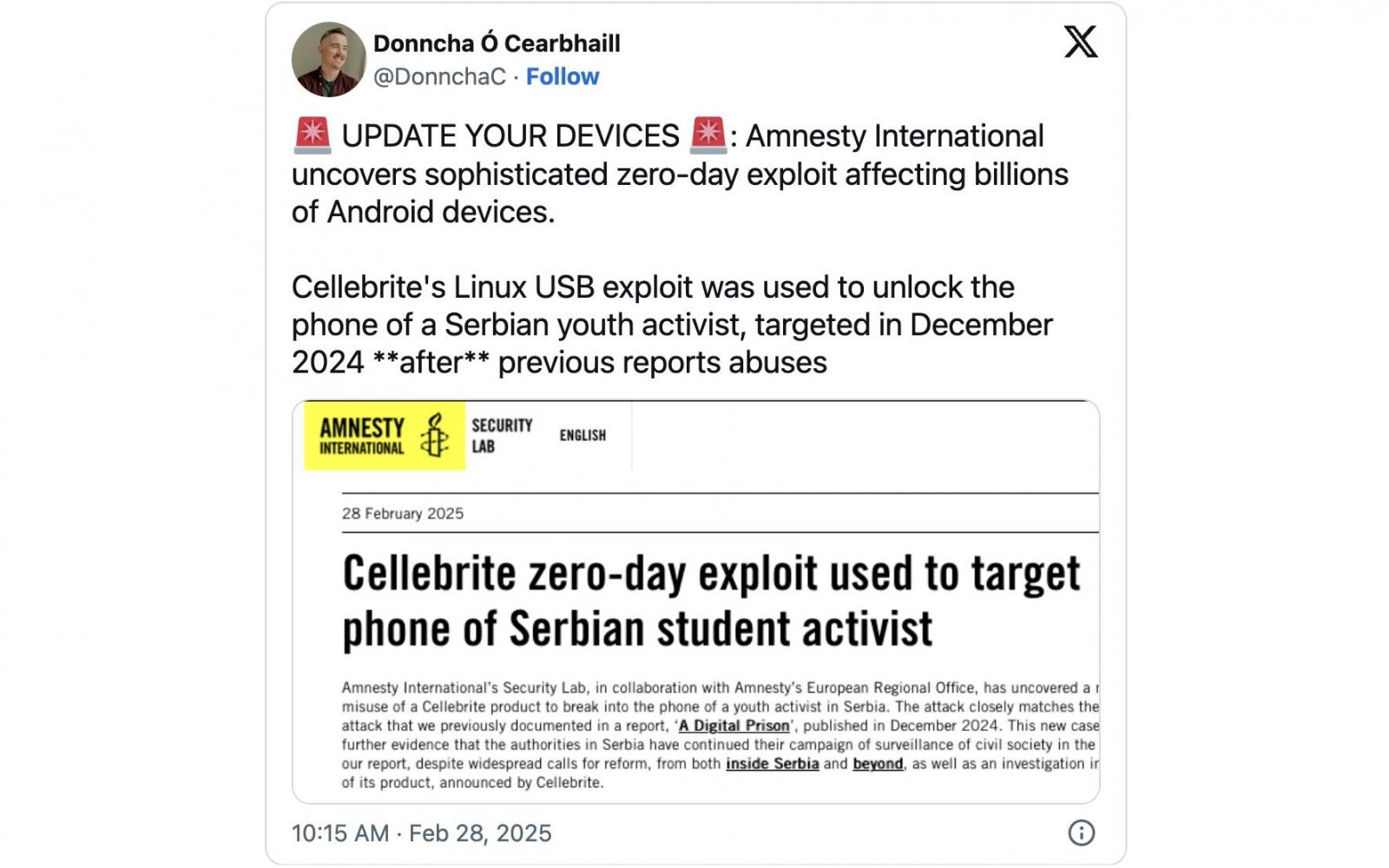

Kusurun, İsrail dijital adli tıp şirketi Cellebrite tarafından el konulan cihazların kilidini açmak için geliştirilen bir Android sıfır günlük istismar zincirinin bir parçası olarak kullanıldığı bildirildi.

Geçen ay yamalı bir USB video sınıfı sıfır günü (CVE-2024-53104) ve ALSA USB-Sound sürücüsü sıfır gün) içeren istismar zinciri, Serbian yetkililer tarafından açılan bir cihazda bulunan kütükleri analiz ederken Uluslararası Af Örgütü Güvenlik Laboratuvarı tarafından bulundu.

Google, geçen hafta BleepingComputer’a Ocak ayında OEM ortaklarıyla bu kusurlar için düzeltmeler paylaştıklarını söyledi.

Bir Google sözcüsü BleepingComputer’a verdiği demeçte, “Bu raporlardan önce bu güvenlik açıklarının ve sömürü riskinin farkındaydık ve android için derhal düzeltmeler geliştirdik. Düzeltmeler 18 Ocak’ta bir ortak danışmanlıkta OEM ortaklarıyla paylaşıldı.” Dedi.

Bu ay yapılan ikinci sıfır gün (CVE-2024-43093), yerel saldırganların yanlış tek kod normalleşmesi nedeniyle hassas dizinlere erişmesine izin veren bir Android Framework Teperge Artış Güvenlik Açığıdır. Bir dosya yolu filtresi bypass’tan yararlanarak olmadan ek yürütme ayrıcalıkları veya kullanıcı etkileşimi.

Bu ayki Android güvenlik güncellemeleri, saldırganların savunmasız cihazlarda uzaktan kod yürütülmesine izin verebilecek 11 güvenlik açığını da ele alıyor.

Google, 2025-03-01 ve 2025-03-01 güvenlik yaması seviyesi olmak üzere iki set güvenlik yaması yayınladı. İkincisi, tüm Android cihazları için geçerli olmayabilecek kapalı kaynaklı üçüncü taraf ve çekirdek alt bileşenleri için ilk parti ve yamalardan gelen tüm düzeltmelerle birlikte gelir.

Google Pixel cihazları güncellemeleri derhal alırken, diğer satıcıların donanım yapılandırmaları için güvenlik yamalarını test etmek ve ince ayar yapmak genellikle daha uzun sürecektir.

Üreticiler ayrıca daha hızlı güncellemeler için önceki yama setine öncelik verebilirler, bu da artan sömürü riskini göstermez.

Kasım ayında şirket, ilk olarak Ekim 2024’te Google Project Zero tarafından kullanıldığı ve Sırp hükümeti tarafından aktivistlerin, gazetecilerin ve protestocuların Android cihazlarını hedefleyen Novispy casus yazılım saldırılarında kullanılan başka bir Android Zero Day’i (CVE-2024-43047) yamaladı.