Google, saldırılarda sıfır gün olarak kullanılan ve iki hafta önce yamalanan libwebp güvenlik açığına yeni bir CVE kimliği (CVE-2023-5129) atadı.

Şirket başlangıçta kusuru, WebP formatındaki görüntüleri kodlamak ve kodunu çözmek için kullanılan açık kaynaklı libwebp kitaplığına atamak yerine, CVE-2023-4863 olarak takip edilen bir Chrome zayıflığı olarak açıkladı.

Bu sıfır gün hatası, Apple Güvenlik Mühendisliği ve Mimarisi (SEAR) ve Toronto Üniversitesi Munk Okulu’ndaki Citizen Lab tarafından 6 Eylül Çarşamba günü ortaklaşa bildirildi ve bir haftadan kısa bir süre sonra Google tarafından düzeltildi.

Citizen Lab’deki güvenlik araştırmacıları, genellikle gazeteciler ve muhalif politikacılar gibi yüksek riskli bireyleri hedef alan devlet destekli tehdit aktörleriyle bağlantılı, hedefli casus yazılım kampanyalarında kötüye kullanılan sıfır günleri tespit etme ve ortaya çıkarma konusunda köklü bir geçmişe sahiptir.

Bunu bir Chrome hatası olarak etiketleme kararı karışıklığa neden oldu Siber güvenlik topluluğu içinde, Google’ın bunu libwebp’deki bir kusur olarak tanımlamak yerine bir Google Chrome sorunu olarak sınıflandırmayı tercih etmesiyle ilgili sorular soruluyor.

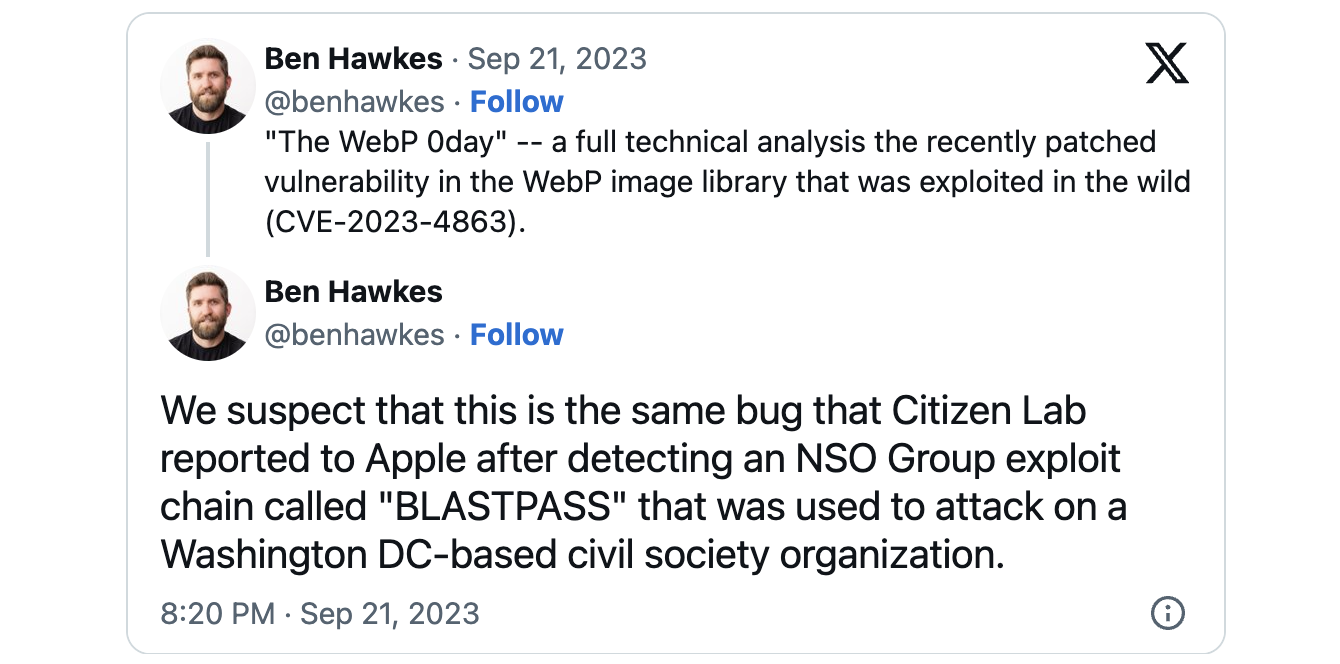

Güvenlik danışmanlığı firmasının kurucusu Ben Hawkes (daha önce Google’ın Project Zero ekibine liderlik etmişti) ayrıca CVE-2023-4863’ü, Apple tarafından 7 Eylül’de ele alınan ve sıfır tıklamayla iMessage istismar zincirinin (dublajlı) bir parçası olarak kötüye kullanılan CVE-2023-41064 güvenlik açığıyla ilişkilendirdi. BLASTPASS) tamamen yamalı iPhone’lara NSO Group’un Pegasus ticari casus yazılımını bulaştırmak için.

Yeni maksimum önem derecesi CVE

Ancak artık başka bir CVE kimliği olan CVE-2023-5129’u atadı ve bunu libwebp’te maksimum 10/10 önem derecesi ile kritik bir sorun olarak işaretledi. Bu değişikliğin libwebp açık kaynak kitaplığını kullanan diğer projeler için önemli etkileri vardır.

Artık resmi olarak bir libwebp hatası olarak tanınan bu hata, WebP’de bir yığın arabellek taşması içeriyor ve 116.0.5845.187’den önceki Google Chrome sürümlerini etkiliyor.

Bu güvenlik açığı, libwebp tarafından kayıpsız sıkıştırma için kullanılan Huffman kodlama algoritmasında yer alıyor ve saldırganların, kötü amaçla hazırlanmış HTML sayfalarını kullanarak sınırların dışında bellek yazma işlemleri gerçekleştirmesine olanak tanıyor.

Bu tür bir istismarın, çökmelerden keyfi kod yürütmeye ve hassas bilgilere yetkisiz erişime kadar ciddi sonuçları olabilir.

CVE-2023-5129’un bir libwebp güvenlik açığı olarak yeniden sınıflandırılması, 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera ve yerel dahil olmak üzere libwebp kullanan çok sayıda proje için potansiyel bir güvenlik tehdidi olarak başlangıçta fark edilmemesi nedeniyle özel bir öneme sahiptir. Android web tarayıcıları.

Gözden geçirilen kritik derecelendirme, kullanıcıların veri güvenliğini sağlamak için bu platformlardaki güvenlik açığının (artık farklı önem derecelerine sahip birden fazla CVE kimliği altında izlenmektedir) derhal ele alınmasının öneminin altını çiziyor.

BleepingComputer bugün erken saatlerde iletişime geçtiğinde bir Google sözcüsü yorum yapmak için hemen müsait değildi.