Google’ın Tehdit Analizi Grubu (TAG) ve Mandiant yeni ortak raporda, Rusya’nın Ukrayna’ya yönelik siber saldırılarının 2022’de iki yıl öncesine kıyasla %250 arttığını açıkladı.

Şubat 2022’de ülkenin Ukrayna’yı askeri olarak işgal etmesinin ardından aynı zamana denk gelen ve o zamandan beri devam eden hedefleme, kritik altyapı, kamu hizmetleri, kamu hizmetleri ve medya sektörlerinin yanı sıra ağırlıklı olarak Ukrayna hükümeti ve askeri birimlerine odaklandı.

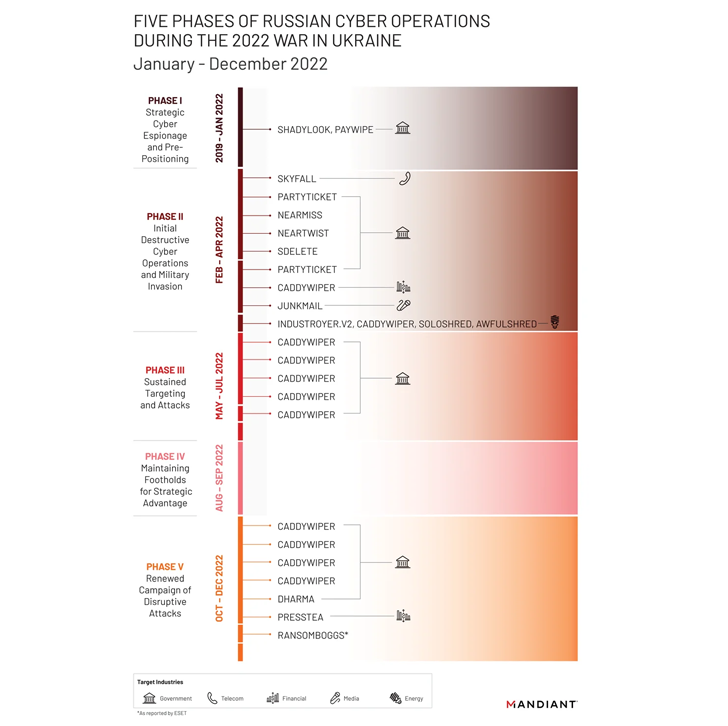

Mandiant, “2022’nin ilk dört ayında Ukrayna’da önceki sekiz yıla göre daha yıkıcı siber saldırılar olduğunu ve saldırıların işgalin başlangıcında zirveye ulaştığını” gözlemlediğini söyledi.

WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2 ve SDelete dahil olmak üzere altı adede kadar benzersiz silecek türü Ukrayna ağlarına karşı konuşlandırıldı ve bu da Rus tehdit aktörlerinin kalıcı erişimden vazgeçmeye istekli olduğunu gösteriyor.

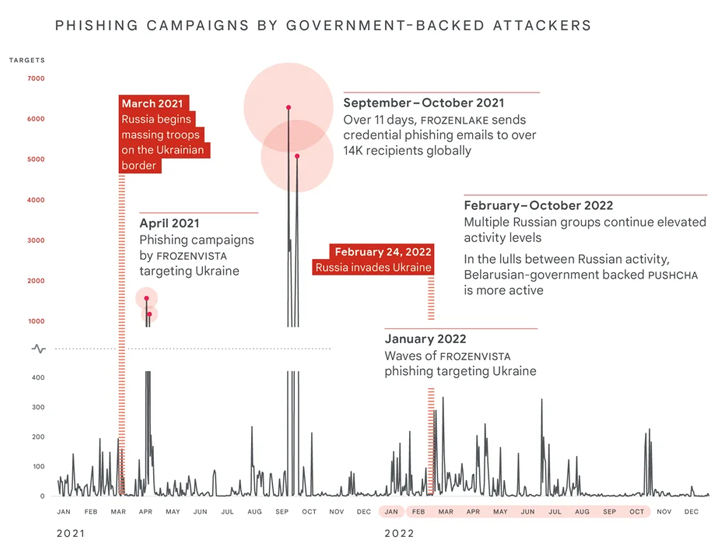

NATO ülkelerini hedef alan kimlik avı saldırıları, aynı dönemde %300’lük bir artışa tanık oldu. Bu çabalar, Rusya ile bağlantılı olan PUSCHHA (diğer adıyla Ghostwriter veya UNC1151) adlı Belarus hükümeti destekli bir grup tarafından yürütüldü.

TAG’den Shane Huntley, “Rus hükümeti destekli saldırganlar, siber uzayda kesin bir savaş zamanı avantajı elde etmek için agresif, çok yönlü bir çabaya giriştiler ve genellikle karışık sonuçlar elde ettiler” dedi.

Çabalarda yer alan kilit aktörlerden bazıları arasında FROZENBARENTS (aka Sandworm veya Voodoo Bear), FROZENLAKE (aka APT28 veya Fancy Bear), COLDRIVER (namı diğer Callisto Group), FROZENVISTA (namı diğer DEV-0586 veya UNC2589) ve SUMMIT (aka Turla) bulunmaktadır. veya Zehirli Ayı).

Operasyonların yoğunluğundaki ve sıklığındaki artış bir yana, işgale Kremlin’in Ukrayna hükümetini baltalamak, Ukrayna’ya yönelik uluslararası desteği kırmak ve sürdürmek amacıyla kamuoyu algısını şekillendirmek için tasarlanmış gizli ve açık bilgi operasyonlarına katılması da eşlik etti. Rusya’ya iç destek

Teknoloji devi, “GRU sponsorluğundaki aktörler, erişimlerini hassas bilgileri çalmak ve bir anlatıyı ilerletmek için halka yayınlamak veya aynı erişimi yıkıcı siber saldırılar veya bilgi operasyonları kampanyaları yürütmek için kullandılar” dedi.

Savaşın, bilgisayar korsanlığı gruplarını siyasi bağlılıklar üzerinden parçalamasına ve hatta bazı durumlarda dükkanları kapatmalarına neden olmasına rağmen, gelişme, finansal olarak motive olmuş aktörler ile diğer aktörler arasındaki çizgileri bulanıklaştıran bir şekilde “Doğu Avrupa siber suç ekosisteminde dikkate değer bir değişime” işaret ediyor. devlet destekli saldırganlar

Bu, tarihsel olarak IcedID kötü amaçlı yazılımını yayan bir tehdit aktörü olan UAC-0098’in, bir dizi fidye yazılımı saldırısının bir parçası olarak tekniklerini Ukrayna’ya saldırmak için yeniden kullandığının gözlemlenmesi gerçeğiyle kanıtlanmaktadır.

UAC-0098’in bazı üyelerinin artık feshedilmiş olan Conti siber suçlar grubunun eski üyeleri olduğu değerlendiriliyor. Geçen yıl Conti’nin kapatılmadan önce operasyonuna dahil edilen TrickBot da sistematik olarak Ukrayna’yı hedef almaya başvurdu.

Devam eden çatışma, CURIOUS GORGE (namı diğer UNC3742) ve BASIN (namı diğer Mustang Panda) gibi Çin hükümeti destekli saldırganların, istihbarat toplamak için odaklarını Ukrayna ve Batı Avrupa hedeflerine kaydırmasına yol açtığından, bu sadece Rusya değil.

Huntley, “Siber teknolojinin, geleneksel savaş biçimlerini tamamlayarak, gelecekteki silahlı çatışmalarda bütünleyici bir rol oynamaya devam edeceği açıktır” dedi.

Açıklama, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi’nin (CERT-UA), kritik güvenlik güncellemeleri gibi görünen ancak aslında virüslü sistemlerde uzak masaüstü kontrol yazılımının konuşlandırılmasına yol açan yürütülebilir dosyalar içeren kuruluşları ve kurumları hedef alan kimlik avı e-postalarına karşı uyardığı sırada geldi.

CERT-UA, operasyonu, daha önce Ocak 2022’nin sonlarında savaşa giden haftalarda aynı çalışma tarzını benimsediği tespit edilen UAC-0096 takma adıyla takip ettiği bir tehdit aktörüne bağladı.

Siber güvenlik firması Recorded Future bu ay yayınlanan bir raporda, “Rusya, Ukrayna’yı tam ölçekli işgalini başlatmasından bir yıl sonra, Rusya, aylardır artan stratejik ve taktiksel başarısızlıkların üstesinden gelmek için mücadele ederken, Ukrayna’yı kontrolü altına almada başarısız olmaya devam ediyor” dedi.

“Rusya’nın konvansiyonel askeri başarısızlıklarına ve siber operasyonlar yoluyla gündemini önemli ölçüde ilerletememesine rağmen Rusya, Ukrayna’yı Rusya’nın kontrolü altına alma niyetini sürdürüyor” diyen açıklamada, “İran ve Kuzey Kore ile filizlenen askeri işbirliğinin” altı çizildi.