Araştırmacılar, macOS kullanıcılarını Atomic macOS Stealer’ı (AMOS) yükleme konusunda yanıltmak için Google arama sonuçlarına AI konuşmalarının eklendiğine dair kanıtlar buldu. Bu saldırılarda hem Grok hem de ChatGPT’nin kötüye kullanıldığı tespit edildi.

Bir AMOS uyarısına ilişkin adli tıp araştırması, enfeksiyon zincirinin, kullanıcının Google’da “macOS’te disk alanını temizle” araması yapmasıyla başladığını gösterdi. Bu izi takip eden araştırmacılar, talimatlar içeren bir değil iki zehirli yapay zeka konuşması buldu. Testleri, benzer aramaların aynı tür sonuçları ürettiğini gösterdi; bu da bunun Mac kullanıcılarını etkilemeye yönelik kasıtlı bir girişim olduğunu gösteriyor.

Arama sonuçları, macOS Terminalinde bir komutun çalıştırılmasına ilişkin net bir şekilde düzenlenmiş talimatlar sağlayan yapay zeka konuşmalarına yol açtı. Bu komut, makineye AMOS kötü amaçlı yazılımının bulaşmasıyla sona erecektir.

Bu size tanıdık geliyorsa GitHub’da sahte macOS yazılımına yol açan sponsorlu arama sonuçları hakkındaki yazımızı okumuş olabilirsiniz. Bu kampanyada, sponsorlu reklamlar ve SEO zehirlenmiş arama sonuçları, kullanıcıları yasal macOS yazılımının kimliğine bürünen GitHub sayfalarına yönlendirdi; burada saldırganlar, AMOS bilgi hırsızını yükleyen adım adım talimatlar sağladı.

Araştırmacıların belirttiği gibi:

“Kurban komutu yürüttüğünde, çok aşamalı bir enfeksiyon zinciri başladı. Terminal komutundaki base64 kodlu dizenin kodu, kötü amaçlı bir bash komut dosyasını barındıran bir URL’ye dönüştü; bu, kimlik bilgilerini toplamak, ayrıcalıkları yükseltmek ve hiçbir güvenlik uyarısını tetiklemeden kalıcılık oluşturmak için tasarlanmış bir AMOS dağıtımının ilk aşaması.”

Bu, kullanıcı için birçok düzeyde tehlikelidir. Herhangi bir istem veya inceleme olmadığından, kullanıcının indirilen betiğin çalıştırılmadan önce ne yapacağını görme veya değerlendirme şansı olmaz. Komut satırı kullanımı nedeniyle güvenliği atlar, normal dosya indirme korumalarını atlayabilir ve saldırganın istediği her şeyi yürütebilir.

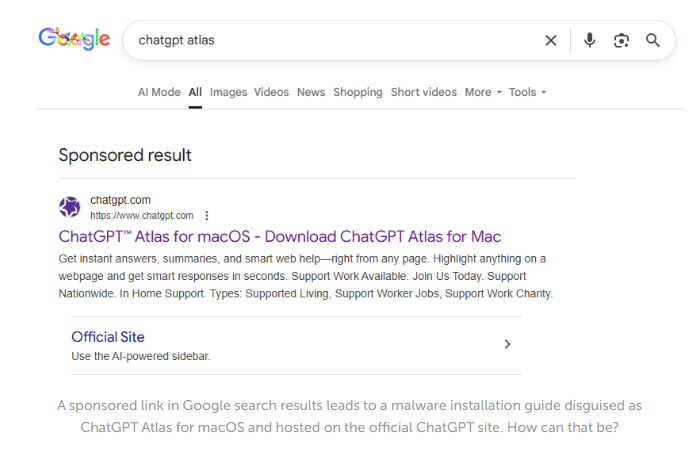

Diğer araştırmacılar her iki saldırının unsurlarını birleştiren bir kampanya buldular: paylaşılan yapay zeka konuşması ve sahte yazılım yükleme talimatları. Paylaşılan ChatGPT konuşmaları aracılığıyla OpenAI’nin macOS için yeni Atlas tarayıcısını yüklemeye yönelik kullanıcı kılavuzları buldular; bu da aslında AMOS enfeksiyonlarına yol açtı.

Peki bu nasıl çalışıyor?

Siber suçlular, ChatGPT’nin gerçekte bir sistemi etkileyecek adım adım bir “kurulum/temizleme” kılavuzu oluşturmasını sağlamak için hızlı mühendislik kullandı. ChatGPT’nin paylaşım özelliği, sahibinin hesabında bulunan tek bir sohbete genel bir bağlantı oluşturur. Saldırganlar, ihtiyaç duydukları talimatları üretmek için bir sohbet oluşturabilir ve ardından görünür sohbeti, paylaşılanların uzun bir ileri geri hareket yerine kısa, anlaşılır bir rehber gibi görünmesini sağlayacak şekilde düzenleyebilir.

Çoğu büyük sohbet arayüzü (X’teki Grok dahil) kullanıcıların konuşmaları silmelerine veya ekran görüntülerini seçerek paylaşmalarına da olanak tanır. Bu, suçluların konuşmanın yalnızca gösterişli, “yararlı” kısmını sunmasını ve oraya nasıl ulaştıklarını gizlemesini kolaylaştırıyor.

Siber suçlular, ChatGPT’nin gerçekte kötü amaçlı yazılım yükleyen adım adım bir “kurulum/temizleme” kılavuzu oluşturmasını sağlamak için hızlı mühendislik kullandı. ChatGPT’nin paylaşım özelliği, sahibinin hesabında bulunan bir sohbete genel bir bağlantı oluşturur. Saldırganlar, paylaşabilecekleri kısa ve net bir konuşma oluşturmak için konuşmalarını düzenleyebilir.

Daha sonra suçlular ya paylaşılan konuşmayı işaret eden sponsorlu bir arama sonucu için para ödüyor ya da gönderilerini arama sonuçlarında üst sıralara çıkarmak için SEO tekniklerini kullanıyor. Sponsorlu arama sonuçları, meşru sonuçlara çok benzeyecek şekilde özelleştirilebilir. Bunun gerçek olmadığını anlamak için reklamverenin kim olduğunu kontrol etmeniz gerekir.

O andan itibaren suçlular için bir bekleme oyunu var. Arama yoluyla bu yapay zeka konuşmalarını bulmaları ve ardından adım adım talimatları sadık bir şekilde takip etmeleri için kurbanlara güveniyorlar.

Nasıl güvende kalınır?

Bu saldırılar akıllıcadır ve hedeflerine ulaşmak için meşru platformları kullanır. Fakat alabileceğiniz bazı önlemler var.

- Her şeyden önce şunu yeterince sık söyleyemem: Sponsorlu arama sonuçlarına tıklamayın. Sponsorlu sonuçların kötü amaçlı yazılımlara yol açtığı o kadar çok durum gördük ki, bunları atlamanızı veya hiçbir zaman görmediğinizden emin olmanızı öneririz. En iyi ihtimalle aradığınız şirkete para kaybettirirler ve en kötü ihtimalle sahtekarların tuzağına düşersiniz.

- Sponsorlu bir reklamı takip etmeyi düşünüyorsanız öncelikle reklam vereni kontrol edin. Bu reklam için ödeme yapmayı beklediğiniz şirket mi? Doğrulanmış reklamverenin adını ve konumunu görüntülemek için reklamın yanındaki üç noktalı menüyü tıklayın ve ardından “Bu reklam hakkında” veya “Bu reklamveren hakkında” gibi seçenekleri seçin.

- Tercihen bir web koruma bileşeni içeren, gerçek zamanlı kötü amaçlı yazılımlara karşı koruma kullanın.

- Görünüşte meşru etki alanlarında barındırılsalar bile, rastgele sayfalardan veya forumlardan kopyalayıp yapıştırılan komutları asla çalıştırmayın ve özellikle de şunun gibi görünen komutları çalıştırmayın:

curl … | bashveya benzer kombinasyonlar.

Mac’inizi taradıysanız ve AMOS bilgi hırsızını bulduysanız:

- Kötü amaçlı yazılımın yeniden başlatmanın ardından devam etmediğinden emin olmak için tüm şüpheli oturum açma öğelerini, LaunchAgent’ları veya LaunchDaemon’ları Kitaplık klasörlerinden kaldırın.

- Kalıcı arka kapı veya olağandışı aktiviteye dair herhangi bir işaret kalırsa, kesinlikle bir önlem almayı düşünün. macOS’un tamamen temiz bir şekilde yeniden yüklenmesi tüm kötü amaçlı yazılım bileşenlerinin ortadan kaldırılmasını sağlamak için. Dosyaları yalnızca bilinen temiz yedeklemelerden geri yükleyin. Bilgi hırsızı tarafından lekelenmiş olabilecek yedeklemeleri veya Time Machine görüntülerini yeniden kullanmayın.

- Yeniden yükledikten sonra ek sahte tarayıcı uzantılarını, kripto cüzdan uygulamalarını ve sistem değişikliklerini kontrol edin.

- Etkilenen sistemde depolanan tüm şifreleri değiştirin ve önemli hesaplarınız için çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin.

Tüm bunlar sizin için çok zor görünüyorsa, güvendiğiniz birinden veya şirketten size yardım etmesini isteyin; herhangi bir endişeniz varsa destek ekibimiz size yardımcı olmaktan mutluluk duyacaktır.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.