Bitwarden ve diğer şifre yöneticileri, kullanıcıların şifre kasası kimlik bilgilerini çalmak için Google reklamları kimlik avı kampanyalarında hedef alınıyor.

Kuruluşlar ve tüketiciler her sitede benzersiz parolalar kullanmaya yöneldikçe, tüm parolaları takip etmek için parola yöneticilerini kullanmak zorunlu hale geldi.

Ancak, KeePass gibi yerel bir şifre yöneticisi kullanmıyorsanız, çoğu şifre yöneticisi bulut tabanlıdır ve kullanıcıların şifrelerine web siteleri ve mobil uygulamalar aracılığıyla erişmesine olanak tanır.

Bu parolalar bulutta, verileri genellikle kullanıcıların ana parolaları kullanılarak şifrelenmiş bir biçimde tutan “parola kasalarında” depolanır.

LastPass’teki son güvenlik ihlalleri ve Norton’daki kimlik bilgileri doldurma saldırıları, ana parolanın parola kasası için zayıf bir nokta olduğunu göstermiştir.

Bu nedenle, tehdit aktörlerinin parola kasanızın oturum açma kimlik bilgilerini, potansiyel olarak kimlik doğrulama tanımlama bilgilerini hedefleyen kimlik avı sayfaları oluşturduğu tespit edilmiştir, bunlara erişim sağladıklarında kasanıza tam erişime sahip olurlar.

Google reklamları kimlik avı tarafından hedeflenen Bitwarden kullanıcıları

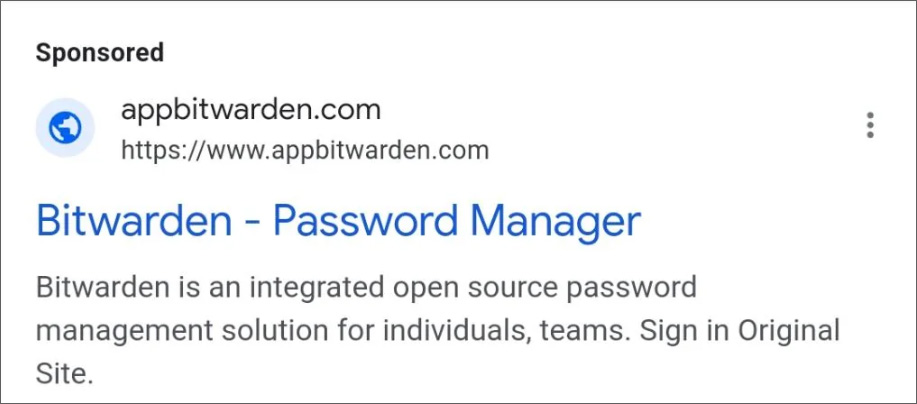

Salı günü Bitwarden kullanıcıları, “bitwarden password manager” arama sonuçlarında “Bitward – Password Manager” başlıklı bir Google reklamı görmeye başladı.

BleepingComputer bu reklamı kopyalayamasa da Reddit’te Bitwarden kullanıcıları tarafından görüldü. [1, 2] ve Bitwarden forumları.

Reklamda kullanılan alan adı “appbitwarden.com” idi ve tıklandığında kullanıcıları “bitwardenlogin.com” sitesine yönlendiriyordu.

Kaynak: Reddit

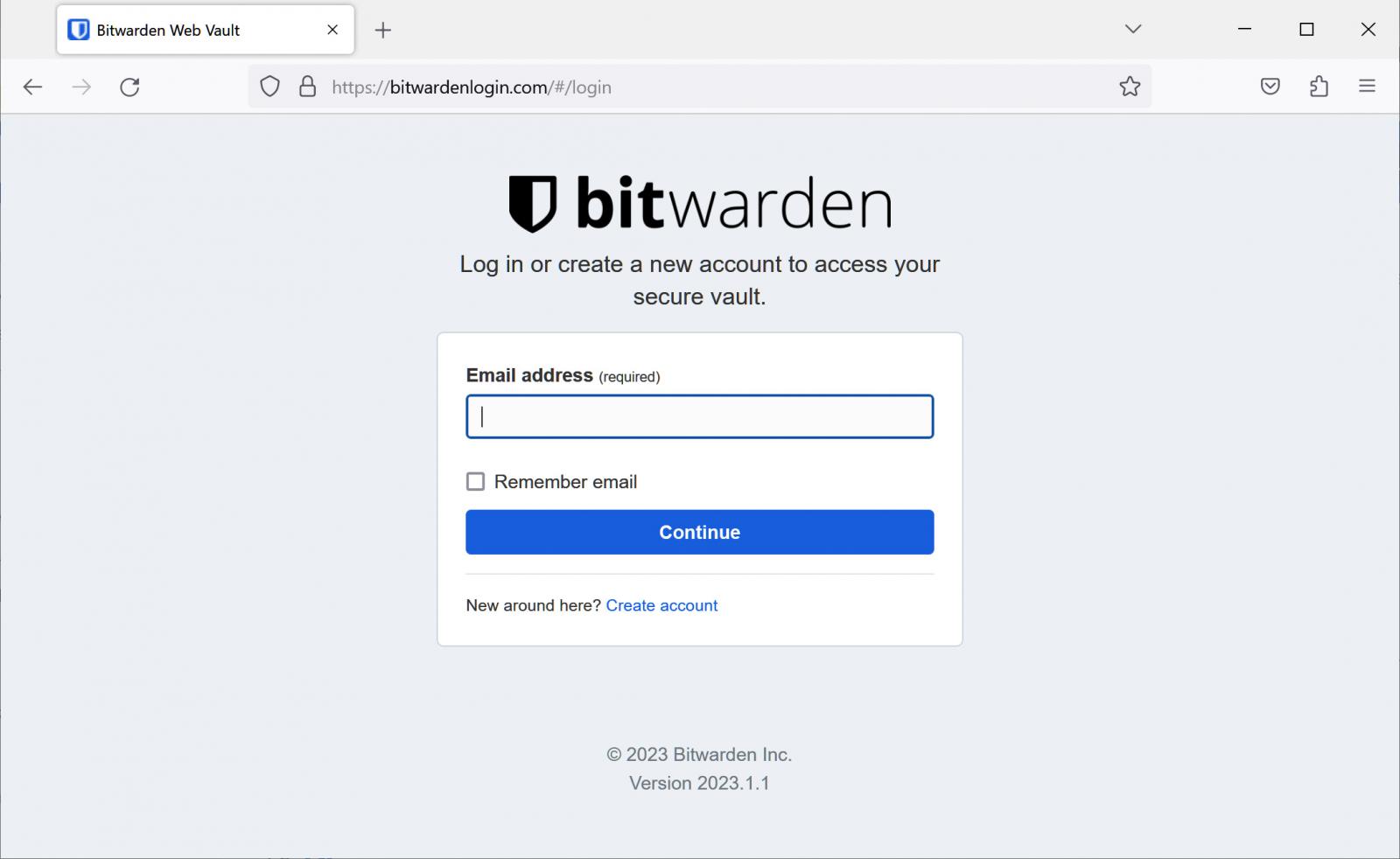

‘bitwardenlogin.com’ adresindeki sayfa, aşağıda görüldüğü gibi meşru Bitwarden Web Vault oturum açma sayfasının tam bir kopyasıydı.

Kaynak: BleepingComputer

Testlerimizde kimlik avı sayfası kimlik bilgilerini kabul edecek ve gönderildikten sonra kullanıcıları yasal Bitwarden oturum açma sayfasına yönlendirecektir.

Ancak, ilk testlerimizde sahte kimlik bilgileri kullanıldı ve gerçek Bitwarden testi oturum açma kimlik bilgileriyle test etmeye başladığımızda sayfa kapatıldı.

Bu nedenle, kimlik avı sayfasının, birçok gelişmiş kimlik avı sayfası gibi MFA destekli oturum tanımlama bilgilerini (kimlik doğrulama belirteçleri) çalmaya çalışıp çalışmayacağını göremedik.

Pek çok kişi URL’nin bir kimlik avı sayfası olduğunun kesin bir kanıtı olduğunu düşünürken, diğerleri bunun sahte olup olmadığını anlayamıyordu.

Kimlik avı sayfasıyla ilgili bir Reddit konusunun afişi, “Kahretsin. Böyle durumlarda sahte olanı nasıl tespit edebilirim? Bu gerçekten korkutucu” dedi.

Aynı Reddit gönderisinde başka bir kullanıcı, “İnsanlar URL’ye bakmanızı söylüyor, belki de sadece benim küçük beynim ama hangisinin gerçek olduğunu söyleyemem” yorumunu yaptı.

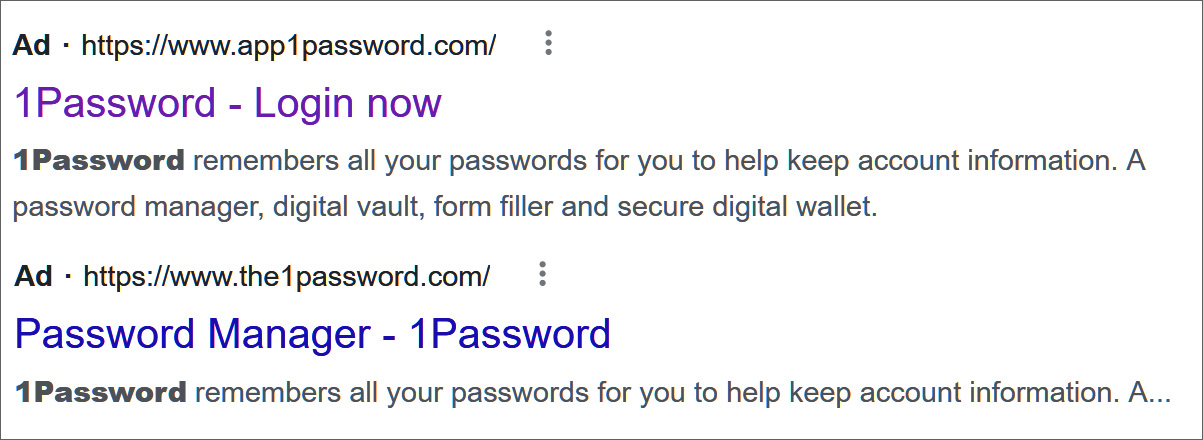

Daha da kötüsü, Google reklamlarındaki kötü amaçlı kimlik avı sayfalarının hedefi olan yalnızca Bitwarden değildir.

Güvenlik araştırmacısı MalwareHunterTeam ayrıca son bulunan Google reklamları 1Password şifre yöneticisi için kimlik bilgilerini hedefleme.

Kaynak: MalwareHunterteam

BleepingComputer, diğer şifre yöneticilerini hedefleyen başka reklamlar bulamadı, ancak Google arama sonucu reklamları son zamanlarda büyük bir siber güvenlik sorunu haline geldi.

Son zamanlarda yapılan araştırmalar, tehdit aktörlerinin Google reklamlarını kötü amaçlı yazılım dağıtım kampanyalarını kurumsal ağlara ilk erişim, kimlik bilgilerini çalma ve kimlik avı saldırıları için beslemek üzere kullandıklarını göstermiştir.

Parola kasalarınızı koruma

En değerli çevrimiçi verilerinizden bazılarını içeren şifre kasalarında, bunları uygun şekilde korumak önemlidir.

Parola kasalarınızı kimlik avı saldırılarından korumaya gelince, ilk savunma hattı her zaman kimlik bilgilerinizi doğru web sitesine girdiğinizi doğrulamaktır.

Ancak kimlik bilgilerinizi yanlışlıkla bir kimlik avı sitesine girmeniz durumunda, her zaman çok faktörlü kimlik doğrulamayı yapılandır şifre yöneticiniz ile.

En iyiden en kötüye, hesabınızı güvenceye alırken kullanılacak en iyi MFA doğrulama yöntemleri, donanım güvenlik anahtarları (en iyi ama en hantal), bir kimlik doğrulama uygulaması (iyi ve kullanımı daha kolay) ve SMS doğrulamadır (sim değiştirme saldırılarında ele geçirilebilir) ).

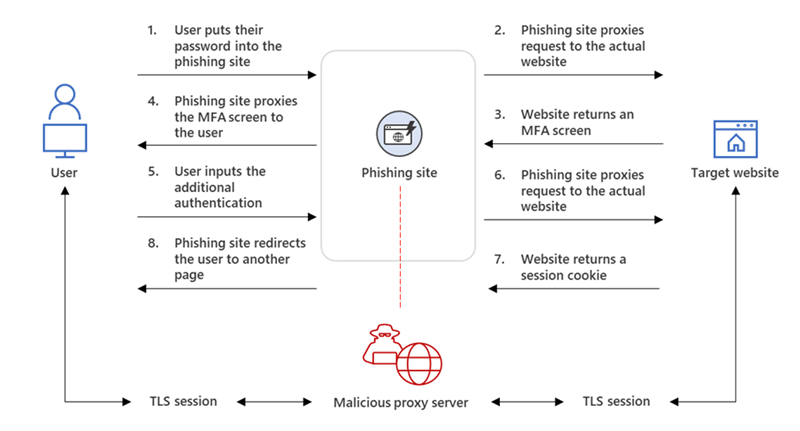

Ne yazık ki, MFA korumasıyla bile, hesaplarınız gelişmiş ortadaki düşman (AiTM) kimlik avı saldırılarına karşı savunmasız olabilir.

AiTM kimlik avı saldırıları, tehdit aktörlerinin, hedeflenen bir hizmette yasal oturum açma formlarına proxy yapan kimlik avı açılış sayfaları oluşturmak için Evilginx2, Modlishka ve Muraena gibi özel araç setlerini kullandıkları zamandır.

Bu yöntemi kullanarak, kimlik avı sayfasının ziyaretçileri, Microsoft 365 gibi yasal bir hizmetin oturum açma formunu görür. Kimlik bilgilerini ve MFA doğrulama kodlarını girdiklerinde, bu bilgiler gerçek siteye de iletilir.

Ancak, bir kullanıcı oturum açtığında ve meşru site MFA destekli oturum tanımlama bilgisini gönderdiğinde, kimlik avı araç seti bu belirteçleri daha sonra kullanmak üzere çalabilir.

Kaynak: BleepingComputer

Bu belirteçler zaten MFA aracılığıyla doğrulanmış olduğundan, tehdit aktörlerinin MFA’yı tekrar doğrulamadan hesabınıza giriş yapmasına izin verir.

Microsoft, Temmuz ayında bu tür bir saldırının 10.000 kuruluş için çok faktörlü kimlik doğrulamayı atlamak için kullanıldığı konusunda uyardı.

Ne yazık ki, bu bizi ilk savunma hattına geri götürüyor – kimlik bilgilerinizi yalnızca meşru bir web sitesinde veya mobil uygulamada girdiğinizden emin olun.