Kurumsal hedefli Bumblebee kötü amaçlı yazılımı, Zoom, Cisco AnyConnect, ChatGPT ve Citrix Workspace gibi popüler yazılımları destekleyen Google Ads ve SEO zehirlenmesi yoluyla dağıtılır.

Bumblebee, Nisan 2022’de keşfedilen ve Conti ekibi tarafından ağlara ilk erişim elde etmek ve fidye yazılımı saldırıları gerçekleştirmek için kullanılan BazarLoader arka kapısının yerini alması için geliştirildiği düşünülen bir kötü amaçlı yazılım yükleyicisidir.

Eylül 2022’de, kötü amaçlı yazılım yükleyicinin belleğe yansıtıcı DLL enjeksiyonu için PowerSploit çerçevesini kullanan daha gizli bir saldırı zincirine sahip yeni bir sürümü vahşi ortamda gözlemlendi.

Secureworks’teki araştırmacılar kısa bir süre önce, kötü amaçlı yazılım yükleyiciyi masum kurbanlara ulaştırmak için popüler uygulamaların truva atına dönüştürülmüş sürümlerini tanıtan Google reklamlarını kullanan yeni bir kampanya keşfettiler.

Popüler uygulamalarda saklanma

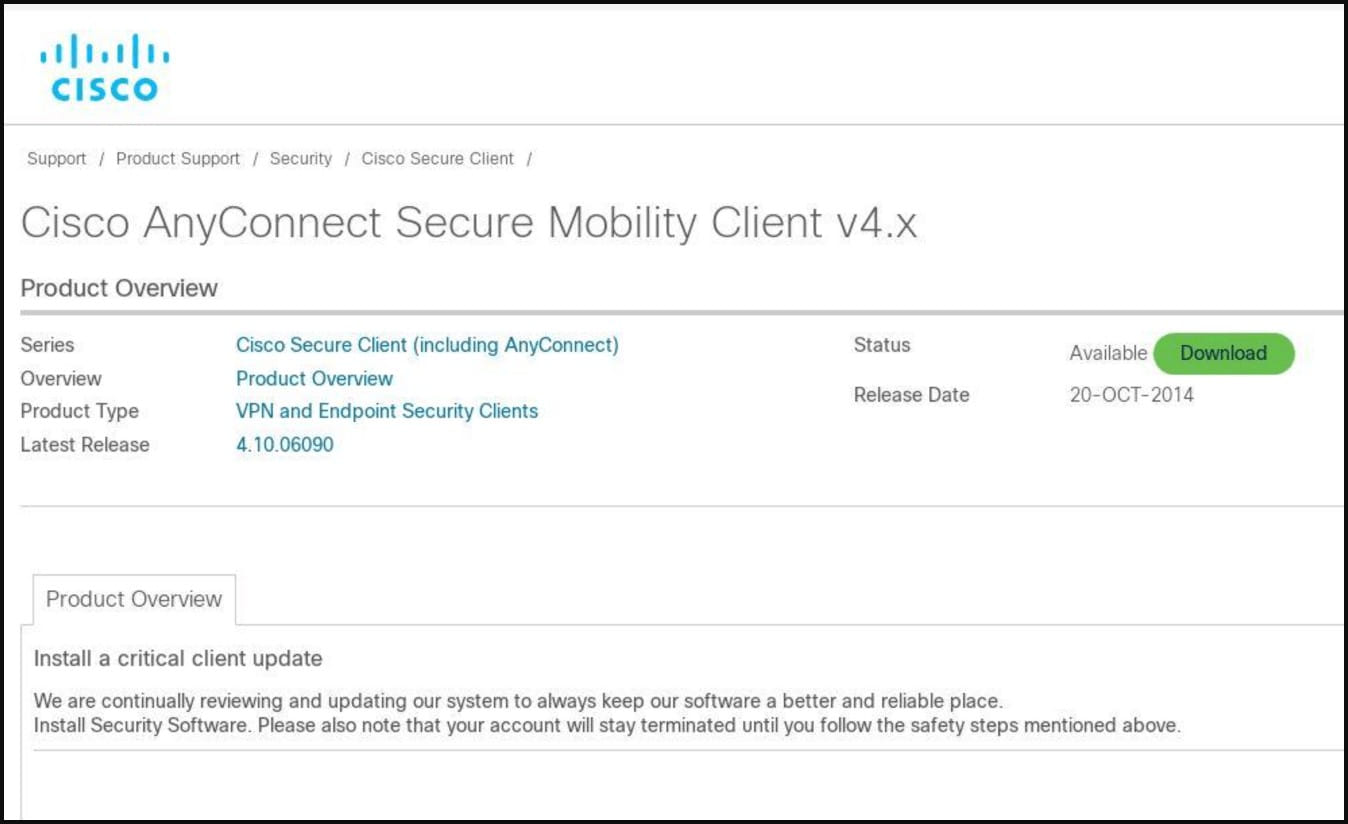

SecureWorks’ün gördüğü kampanyalardan biri, 16 Şubat 2023’te oluşturulan ve bir “appcisco”da barındırılan sahte bir Cisco AnyConnect Güvenli Mobilite İstemcisi indirme sayfasını tanıtan bir Google reklamıyla başladı.[.]com” etki alanı.

SecureWorks’ün raporu, “Kötü amaçlı bir Google Reklamıyla başlayan bir bulaşma zinciri, kullanıcıyı güvenliği ihlal edilmiş bir WordPress sitesi aracılığıyla bu sahte indirme sayfasına gönderdi” diye açıklıyor.

Bu sahte açılış sayfası, BumbleBee kötü amaçlı yazılımını yükleyen “cisco-anyconnect-4_9_0195.msi” adlı truva atı haline getirilmiş bir MSI yükleyicisini tanıtıyordu.

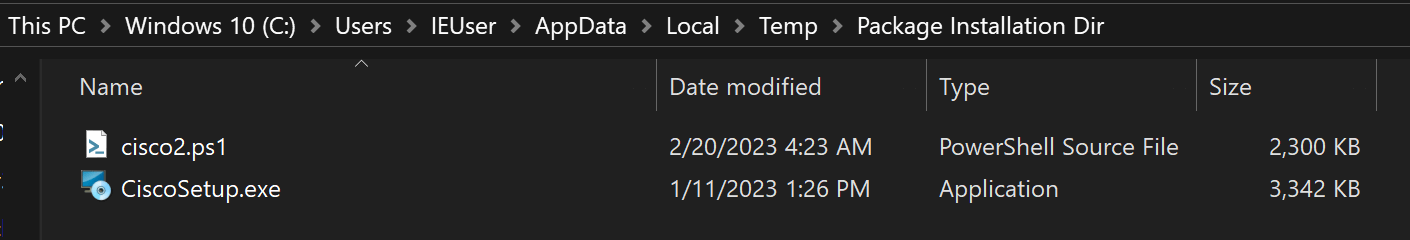

Yürütme üzerine, meşru program yükleyicinin bir kopyası ve aldatıcı bir şekilde adlandırılmış (cisco2.ps1) PowerShell betiği kullanıcının bilgisayarına kopyalanır.

CiscoSetup.exe, AnyConnect’in meşru yükleyicisidir ve şüphe duymamak için uygulamayı cihaza yükler.

Ancak PowerScrip betiği, BumbleBee kötü amaçlı yazılımını yükler ve güvenliği ihlal edilmiş cihazda kötü amaçlı etkinlik yürütür.

Secureworks, “PowerShell betiği, PowerSploit ReflectivePEInjection.ps1 betiğinden kopyalanan yeniden adlandırılmış işlevlerden oluşan bir seçki içeriyor” diye açıklıyor.

“Ayrıca, yansıtıcı olarak belleğe yüklediği kodlanmış bir Bumblebee kötü amaçlı yazılım yükü içerir.”

Bu, Bumblebee’nin mevcut antivirüs ürünlerinden herhangi bir alarm vermeden kötü amaçlı yazılımı belleğe yüklemek için hala aynı kullanım sonrası çerçeve modülünü kullandığı anlamına gelir.

Secureworks, ZoomInstaller.exe ve zoom.ps1, ChatGPT.msi ve chch.ps1 ve CitrixWorkspaceApp.exe ve citrix.ps1 gibi benzer dosya çiftlerine sahip başka yazılım paketleri buldu.

Fidye yazılımına giden yol

Truva atı yapılan yazılımın kurumsal kullanıcıları hedef aldığı düşünüldüğünde, virüs bulaşan cihazlar fidye yazılımı saldırılarının başlangıcı için aday oluyor.

Secureworks, son Bumblebee saldırılarından birini yakından inceledi. Tehdit aktörünün, ilk bulaşmadan yaklaşık üç saat sonra ağda yatay olarak hareket etmek için güvenliği ihlal edilmiş sisteme erişimlerinden yararlandığını buldular.

Saldırganların ihlal edilen ortama dağıttığı araçlar arasında Cobalt Strike pen-test paketi, AnyDesk ve DameWare uzaktan erişim araçları, ağ tarama yardımcı programları, bir AD veritabanı dökümü ve bir Kerberos kimlik bilgileri hırsızı yer alır.

Bu cephanelik, kötü amaçlı yazılım operatörlerinin erişilebilir ağ noktalarını belirleme, diğer makinelere dönme, verileri sızdırma ve sonunda fidye yazılımı dağıtmayla ilgilenme olasılığını artıran bir saldırı profili oluşturur.