Devam eden bir Google reklamları kötü amaçlı reklamcılık kampanyası, Formbook veri hırsızını yüklerken tespit edilmekten kaçınmak için KoiVM sanallaştırma teknolojisinden yararlanan kötü amaçlı yazılım yükleyicileri yayıyor.

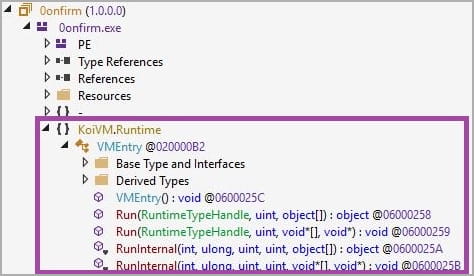

KoiVM, ConfuserEx .NET koruyucusu için bir programın işlem kodlarını gizleyen ve böylece sanal makinenin bunları yalnızca anladığı bir eklentidir. Ardından, başlatıldığında sanal makine, uygulamanın yürütülebilmesi için işlem kodlarını orijinal biçimlerine çevirir.

SentinelLabs tarafından hazırlanan yeni bir raporda, “KoiVM gibi sanallaştırma çerçeveleri, NET Common Intermediate Language (CIL) yönergeleri gibi orijinal kodu yalnızca sanallaştırma çerçevesinin anladığı sanallaştırılmış kodla değiştirerek yürütülebilir dosyaları gizler” diye açıklıyor.

“Bir sanal makine motoru, sanallaştırılmış kodu çalışma zamanında orijinal koda çevirerek yürütür.”

“Sanallaştırma, kötü amaçlı kullanıma sunulduğunda, kötü amaçlı yazılım analizini zorlaştırır ve ayrıca statik analiz mekanizmalarından kaçınma girişimini temsil eder.”

Sentinel Labs tarafından tespit edilen bir Google reklam kampanyasında tehdit aktörleri, Formbook bilgi çalan kötü amaçlı yazılımı, antivirüs uyarılarını tetiklemeden nihai yükün dağıtılmasına yardımcı olan ‘MalVirt’ adlı sanallaştırılmış .NET yükleyicileri olarak zorluyor.

Sentinel Labs, KoiVM sanallaştırmasının hackleme araçları ve crackler için popüler olmasına rağmen kötü amaçlı yazılım dağıtımında nadiren kullanıldığını belirtiyor.

Bunun yerine, güvenlik firması, kullanımındaki yeni eğilimin, Microsoft’un Office’te makroları devre dışı bırakmasının birçok yan etkisinden biri olabileceğine inanıyor.

Google arama reklamlarını kötüye kullanma

Geçtiğimiz ay boyunca araştırmacılar, RedLine Stealer, Gozi/Ursnif, Vidar, Rhadamanthys hırsızı, IcedID, Raccoon Stealer ve çok daha fazlası dahil olmak üzere çeşitli kötü amaçlı yazılımları dağıtmak için Google arama ağı reklamlarının kötüye kullanımının arttığını gördüler.

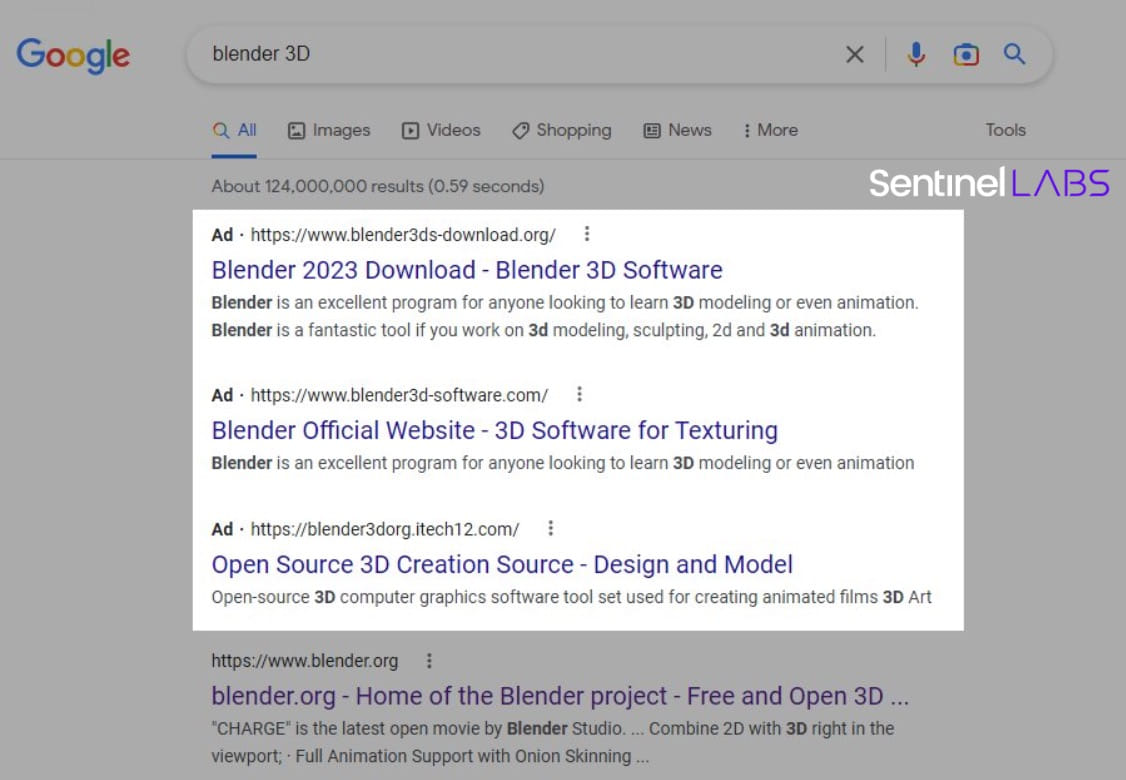

SentinelLabs tarafından görülen devam eden kampanyada, tehdit aktörleri, Blender 3D yazılımı içinmiş gibi davranan reklamlarda MalVirt yükleyicilerini zorluyor.

Bu sahte siteler tarafından sunulan indirmeler, Microsoft, Acer, DigiCert, Sectigo ve AVG Technologies USA’yı taklit eden geçersiz dijital imzalar kullanır.

Bu geçersiz imzalar, Windows’u onları imzalanmış olarak göstermesi için kandırmayacak olsa da, MalVirt yükleyicileri yine de algılanmayı önlemek için özellikler paketler.

Araştırmacı A. Milenkoski, “Örneğin, bazı örnekler, kötü amaçlı PowerShell komutlarını algılayan Kötü Amaçlı Yazılıma Karşı Tarama Arayüzünü (AMSI) atlamak için amsi.dll’de uygulanan AmsiScanBuffer işlevini yamalıyor” diye açıklıyor.

“Ayrıca, statik algılama mekanizmalarından kaçınmak için bazı diziler (amsi.dll ve AmsiScanBuffer gibi) Base-64 kodlu ve AES şifrelidir.”

Yükleyiciler, belirli kayıt defteri anahtarlarını sorgulayarak sanallaştırılmış bir ortamda çalışıp çalışmadıklarını da algılayabilir ve çalışırlarsa, analizden kaçınmak için yürütme durur.

MalVirt ayrıca, sistem başlangıcında “TaskKill” olarak yüklenen imzalı bir Microsoft İşlem Gezgini sürücüsü kullanır ve bu, algılamayı atlatmak için çalışan işlemleri değiştirmesine olanak tanır.

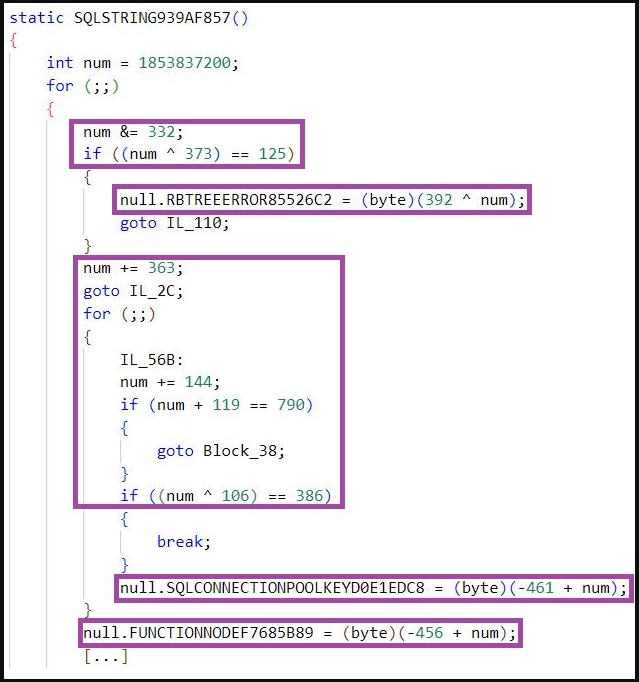

Yükleyiciler, sanallaştırılmış kodun kaynak koda dönüştürülmesinden de kaçınmak için ayrıca, şifre çözmeyi daha da zorlaştıran ek gizleme katmanları içeren değiştirilmiş bir KoiVM sürümü kullanır.

SentinelLabs, bu özel KoiVM uygulamasının, basit atamalar kullanmak yerine rutinini aritmetik işlemler yoluyla gizleyerek ‘OldRod’ gibi standart sanallaştırma çerçevelerini karıştırdığını söylüyor.

Milenkoski, bu MalVirt yükleyicilerdeki şaşırtmayı yenmenin ve KoiVM’nin 119 sabit değişkeninin orijinal sırasını geri yüklemenin mümkün olduğunu söylüyor.

Bununla birlikte, mevcut otomatikleştirilmiş araçlar yardımcı olamayacağından, ek şaşırtmaca ağır el emeği gerektirerek işi zorlaştırır.

Altyapıyı gizleme

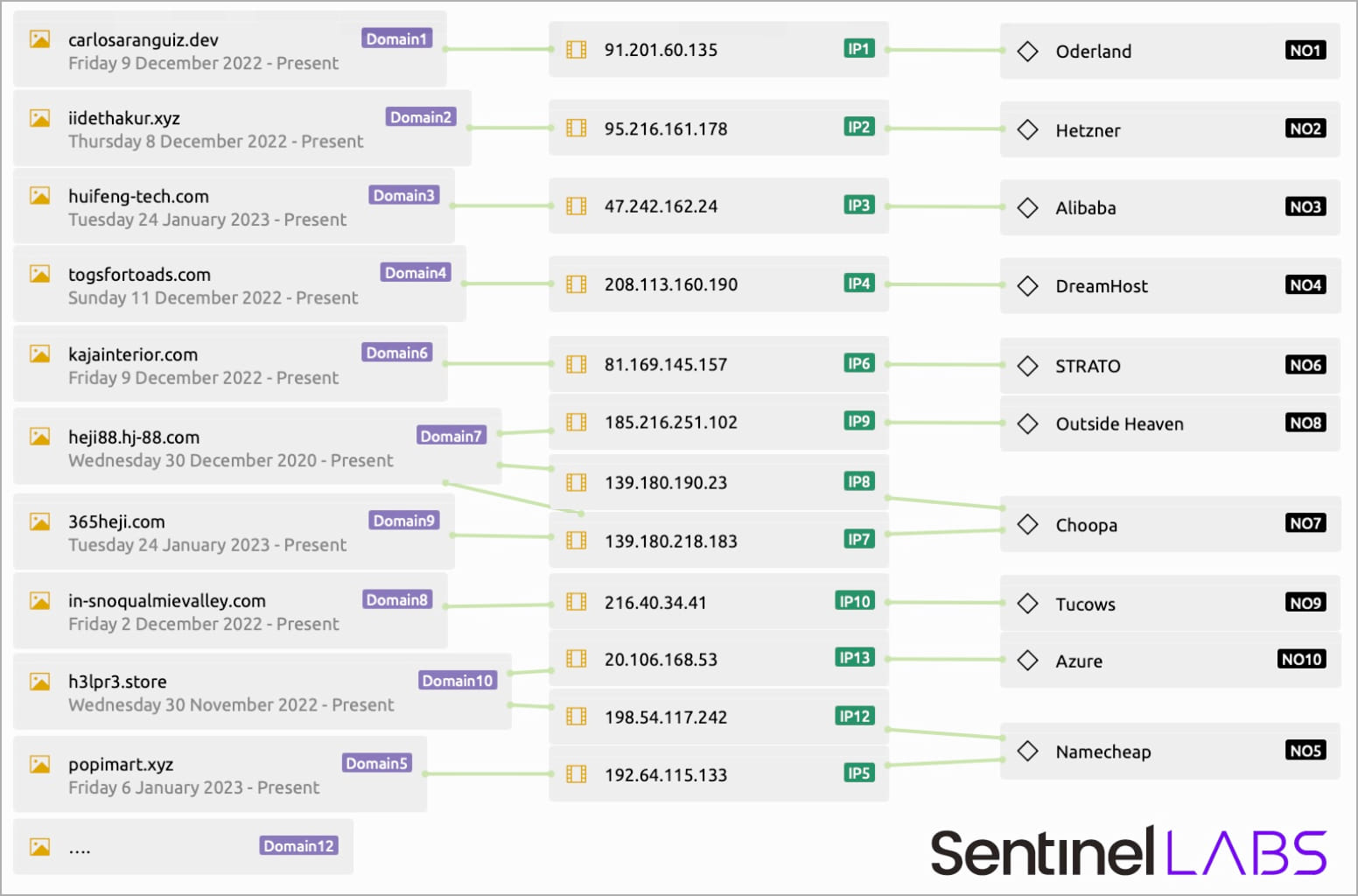

Kötü amaçlı yazılım yükleyicide kullanılan tüm tespitten kaçınma sistemlerine ek olarak, Formbook’un kendisi tarafından gerçek C2 (komut ve kontrol) trafiğini ve IP adreslerini gizlemeye yardımcı olan yeni bir numara kullanılır.

Bilgi çalan kötü amaçlı yazılım, gerçek trafiğini, göze çarpmamaları için içeriği şifrelenmiş ve kodlanmış çeşitli “smokescreen” HTTP istekleriyle karıştırır.

Kötü amaçlı yazılım, bu IP’lerle rastgele iletişim kurar ve onları çeşitli şirketler tarafından barındırılan alan adlarıyla sabit kodlanmış bir listeden seçer.

SentinelLabs, analiz ettiği örneklerde Formbook’un 17 alanla iletişim kurduğunu, bunlardan yalnızca birinin gerçek C2 sunucusu olduğunu ve geri kalanının ağ trafiği izleme araçlarını karıştırmak için yalnızca tuzak görevi gördüğünü söylüyor.

Bu, oldukça eski bir kötü amaçlı yazılım türünde yeni bir sistemdir ve operatörlerinin onu güvenlik araçları ve analistlerden daha iyi gizlenmesini sağlayacak yeni özelliklerle güçlendirmekle ilgilendiğini göstermektedir.

Tehdit aktörlerinin Formbook’un malspam dağıtımını tamamen Google arama reklamlarına değiştirip değiştirmediği henüz belli değil, ancak kullanıcıların arama sonuçlarında tıkladıkları bağlantılara çok dikkat etmesi gerektiğinin başka bir örneği.