Bulut güvenlik şirketi Zscaler’in raporuna göre Google Play’deki yüzlerce kötü amaçlı Android uygulaması Haziran 2024 ile Mayıs 2025 arasında 40 milyondan fazla indirildi.

Aynı dönemde şirket, mobil cihazları hedef alan kötü amaçlı yazılımlarda yıldan yıla %67’lik bir büyüme gözlemledi; casus yazılımlar ve bankacılık truva atları yaygın bir risk oluşturuyor.

Telemetri verileri, tehdit aktörlerinin geleneksel kart dolandırıcılığından kimlik avı, smishing, SIM değiştirme ve ödeme dolandırıcılıkları kullanarak mobil ödemelerden yararlanmaya yöneldiğini gösteriyor.

Sosyal mühendisliğe dayalı saldırılara geçiş, çip ve PIN teknolojisi gibi gelişmiş güvenlik standartlarıyla ve mobil ödemelerin geniş çapta benimsenmesiyle açıklanıyor.

Zscaler, “Bu saldırıları gerçekleştirmek için siber suçlular, finansal bilgileri ve oturum açma kimlik bilgilerini çalmak üzere tasarlanmış kimlik avı truva atları ve kötü amaçlı uygulamalar kullanıyor” diyor.

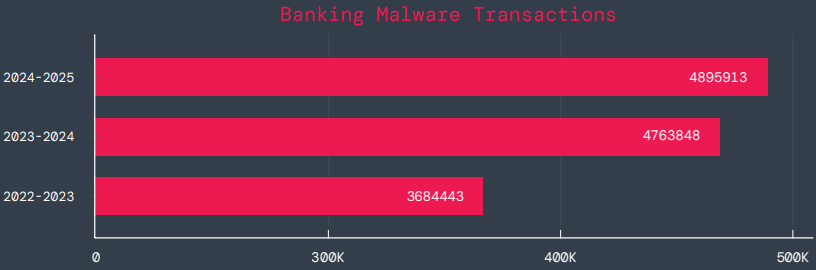

Şirkete göre, bankacılık zararlı yazılımları son üç yılda önemli ölçüde büyüyerek 2025’te 4,89 milyon işleme ulaştı. Ancak gözlemlenen dönemde büyüme oranı, bir önceki yıla göre %29’dan yalnızca %3’e düştü.

Kaynak: Zscaler

Zscaler’in Google Play’de 200 kötü amaçlı yazılım uygulaması keşfettiği geçen yılla karşılaştırıldığında, şirket şu anda resmi Android mağazasında toplamda 42 milyon indirme sayılan 239 kötü amaçlı uygulama bulduğunu bildirdi.

Aynı dönemde kaydedilen bir diğer dikkate değer eğilim, reklam yazılımlarının Android ekosistemindeki en belirgin tehdit olarak yükselişidir; şu anda tüm tespitlerin kabaca %69’unu oluşturmaktadır; bu da geçen yıla göre neredeyse iki kattır.

Geçen yıl yüzde 38 ile lider olan Joker bilgi hırsızı, şimdi yüzde 23 ile ikinci sıraya geriledi.

Casus yazılımlar aynı zamanda yıldan yıla (yıldan yıla) %220’lik önemli bir artış kaydetti; SpyNote, SpyLoan ve BadBazaar aileleri gözetleme, gasp ve kimlik hırsızlığı için kullanıldı ve ana itici güçler oldu.

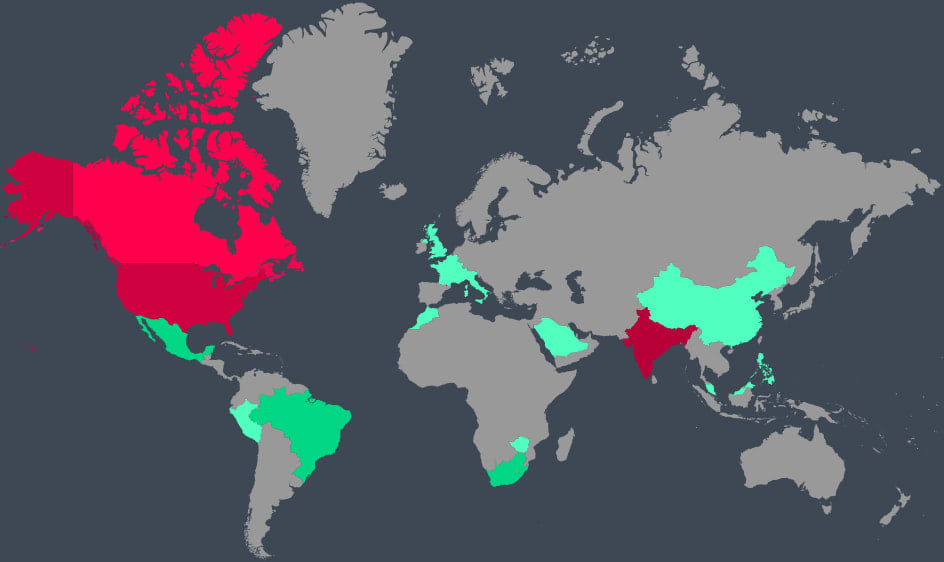

Coğrafi etki açısından Hindistan, ABD ve Kanada tüm saldırıların %55’ini aldı. Zscaler ayrıca İtalya ve İsrail’i hedef alan saldırılarda yıllık bazda %800 ile %4000 arasında değişen büyük artışlar gördü.

Kaynak: Zscaler

Vurgulanan kötü amaçlı yazılım

Zscaler, yıllık raporunda Android kullanıcıları üzerinde dikkate değer bir etkiye sahip olan üç kötü amaçlı yazılım ailesini öne çıkarıyor. Bunlardan ilki, üretkenlik/yardımcı uygulamalar aracılığıyla periyodik olarak Google Play’e sızan ve her seferinde yüzbinlerce indirme alan bir bankacılık truva atı olan Anatsa’dır.

Anatsa, 2020’deki keşfinden bu yana sürekli olarak gelişiyor. En son varyant, 831’den fazla finans kuruluşundan, kripto para birimi platformundan ve Almanya ve Güney Kore gibi yeni bölgelerden veri çalabiliyor.

İkincisi, Android TV kutularını hedef alan bir arka kapı kötü amaçlı yazılımı olan Android Void’dir (Vo1d), başta Hindistan ve Brezilya olmak üzere eski Android Açık Kaynak Projesi (AOSP) sürümlerini çalıştıran en az 1,6 milyon cihaza bulaştı.

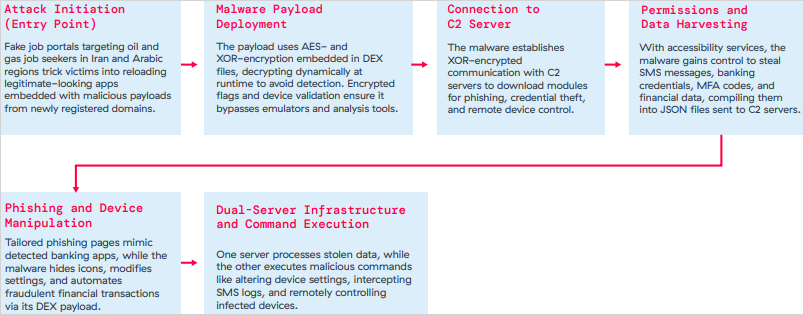

Üçüncüsü, özellikle İran ve Arapça konuşulan bölgelerde petrol ve gaz endüstrisinde iş arayanları hedef alan yeni bir Android uzaktan erişim truva atı (RAT) olan Xnotice’dir.

Kaynak: Zscaler

Xnotice, sahte istihdam portalları aracılığıyla dağıtılan, iş başvurusu veya sınav kayıt aracı gibi görünen uygulamalar aracılığıyla yayılıyor.

Kötü amaçlı yazılım, katmanlar, çok faktörlü kimlik doğrulama (MFA) kodları, SMS mesajları aracılığıyla bankacılık kimlik bilgilerini hedef alıyor ve ayrıca ekran görüntüleri de alabiliyor.

Google Play’den bile gelebilecek Android kötü amaçlı yazılım tehditlerine karşı korunmak için kullanıcılara güvenlik güncellemelerini uygulamaları, yalnızca saygın yayıncılara güvenmeleri, Erişilebilirlik izinlerini reddetmeleri/devre dışı bırakmaları, gerekli olmayan uygulamaları indirmekten kaçınmaları ve düzenli olarak Play Koruma taramaları yapmaları önerilir.

Zscaler’in raporu aynı zamanda bu yıl yönlendiricilerin hâlâ en çok hedef alındığı IoT cihazlarıyla ilgili trendleri de içeriyor. Bilgisayar korsanları, botnet’lere yönlendiriciler eklemek veya bunları kötü amaçlı yazılım dağıtımı için proxy’lere dönüştürmek için komut ekleme güvenlik açıklarından yararlandı.

Nesnelerin İnterneti saldırılarının çoğu ABD’de gerçekleşti ve ardından Hong Kong, Almanya, Hindistan ve Çin’in gelişmekte olan odak noktaları olduğu görüldü; bu da saldırganların daha geniş bir coğrafyadaki cihazları hedef aldığının bir göstergesi.

Siber güvenlik şirketi, kuruluşların kritik ağlar için sıfır güven teknolojisini uygulamasını ve anormallikleri izleyerek ve cihaz yazılımı düzeyinde korumalar ekleyerek Nesnelerin İnterneti ve hücresel ağ geçitlerini güçlendirmesini öneriyor.

Ek olarak, mobil uç noktalara yönelik savunmalar, SIM düzeyindeki trafiğin düzensizliklere karşı kontrol edilmesini, kimlik avı saldırılarına karşı korumayı ve sıkı uygulama kontrol politikalarını içermelidir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.