Sofistike Android kötü amaçlı yazılım varyantı, mobil kullanıcıları küresel olarak hedefleyen reklam sahtekarlık işlemleri yürütürken tespit etmek için zip seviyesi manipülasyon ve dinamik kod yüklemesini kullanır.

Zimperium’un ZLABS Güvenlik Araştırma Ekibi, güvenlik analiz araçlarını atlamak ve hileli reklam operasyonları yürütmek için gelişmiş kaçaklama tekniklerini kullanan Konfety Android kötü amaçlı yazılımlarının yeni ve son derece sofistike bir varyantını belirledi.

Bu son yineleme, mobil kötü amaçlı yazılım yeteneklerinde önemli bir evrimi temsil eder ve tehdit aktörlerinin taktiklerini tespit mekanizmalarını atlatmak için sürekli olarak nasıl adapte ettiklerini gösterir.

Google Play’de Konfety Android Kötü Yazılım

Konfety kötü amaçlı yazılım ailesi, ilk olarak 2024’te güvenlik araştırmacıları tarafından engellenen büyük bir mobil reklam sahtekarlığı kampanyasının bir parçası olarak ortaya çıktı.

Orijinal işlem, Google Play Store’da 250’den fazla tuzak uygulaması içeriyordu, her biri üçüncü taraf kanallardan dağıtılan kötü amaçlı “Evil Twin” meslektaşları ile eşleştirildi.

Kampanya zirvesinde, bu sofistike operasyonun ölçeğini ve finansal etkisini vurgulayarak günde 10 milyar hileli bir reklam talebi yarattı.

Kötü amaçlı yazılım, adını Rusya’nın “şeker” kelimesinden alıyor ve Caramelads Mobil Reklamcılık Yazılım Geliştirme Kitini (SDK) kötüye kullanmasına atıfta bulunuyor.

Konfety’nin arkasındaki tehdit aktörleri, resmi uygulama mağazalarında meşru görünümlü tuzak uygulamalarının alternatif kanallar aracılığıyla dağıtılan kötü amaçlı varyantlar için kapak sağladığı çift uygulamalı bir ekosistem oluşturarak dikkate değer bir yenilik gösterdi.

Yeni Kırılma Teknikleri: Zip seviyesi manipülasyon

En son konfety varyant, anti-analiz tekniklerinde önemli bir ilerlemeyi temsil eder ve özellikle güvenlik araştırmacıları tarafından Android uygulamalarını incelemek için kullanılan araçları hedefler.

Kötü amaçlı yazılım, ortak analiz araçlarını kırmak ve ters mühendislik çabalarını karmaşıklaştırmak için tasarlanmış birkaç sofistike zip seviyesi manipülasyon taktikini kullanır.

En yenilikçi kaçırma tekniklerinden biri, APK’nın fermuar yapısındaki genel amaçlı bayrağı manipüle etmeyi içerir.

Kötü amaçlı yazılım, dosya gerçekten şifrelenmemiş olsa bile, APK’nın şifrelendiğini belirtmek için genel amaçlı bayrakların 00’ünü belirler. Bu sahte bayrak, analiz araçlarının APK’yı yanlış bir şekilde şifre korumalı olarak tanımlamasına ve daha sonra dekompresyon için bir şifre istemesine neden olur.

Bu teknik, şifre istemlerini tetikleyerek, kötü amaçlı yazılım kodunun ve işlevselliğinin daha derin incelemesini önleyerek güvenlik araçlarının dosyaları çıkarmasını etkili bir şekilde engeller. Manipülasyon temel düzeyde çalışır ve fermuarlı ayrıştırıcıların dosya başlıklarını ve meta verileri nasıl ele aldığını kullanır.

İkinci büyük kaçırma tekniği, AndroidManifest.xml dosyasında desteklenmeyen bir sıkıştırma yönteminin bildirilmesini içerir. Özellikle, kötü amaçlı yazılım, bu sıkıştırma algoritmasını kullanmamasına rağmen, kritik dosyalar için BZIP sıkıştırma yöntemini (0x000c) bildirir.

Bu tutarsızlık, Apktool ve JADX gibi analiz araçlarının dosyayı işlemeye çalışırken tamamen çökmesine neden olur, çünkü kullanamayacakları beklenmedik bir sıkıştırma yöntemiyle karşılaşırlar.

Bu yaklaşımın güzelliği, Android’in bu tür anomalilerin esnek olarak ele alınmasında yatmaktadır. Android işletim sistemi, desteklenmeyen bir sıkıştırma türüyle karşılaştığında, dosyayı basitçe depolanmış gibi tedavi etmeye düşer ve kurulum işleminin bozulmadan devam etmesine izin verir. Bu, güvenlik analiz araçlarını aynı anda yenerken sistem stabilitesini sağlar.

Dinamik kod yükleme ve gizleme

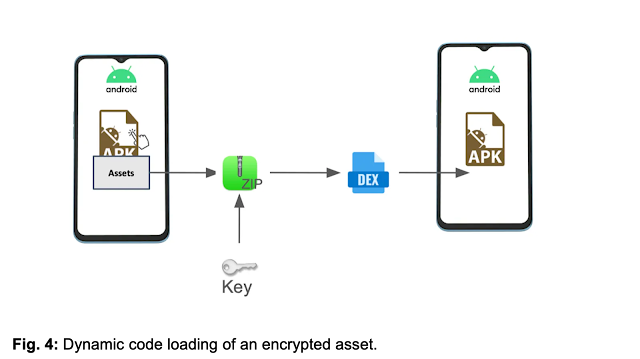

Zip seviyesi manipülasyonun ötesinde, yeni Konfety varyant, kötü niyetli işlevselliğini gizlemek için sofistike dinamik kod yükleme teknikleri kullanır. Kötü amaçlı yazılım, hem statik hem de dinamik analiz yaklaşımlarını engellemek için özel olarak tasarlanmış birden fazla gizleme katmanı içerir.

Kötü amaçlı yazılım, APK’nın içinde paketlenmiş şifreli varlıklara ek yürütülebilir kodu yerleştirerek dinamik kod yüklemesini kullanır. Bu şifreli dosya, standart APK denetim prosedürleri sırasında tamamen gizli kalan ikincil bir DEX (Dalvik Yürütülebilir) dosyası içerir.

Şifreleme, kötü niyetli yükün güvenlik araştırmacıları veya otomatik analiz sistemleri tarafından hemen görülmemesini sağlar.

Yürütme üzerine uygulama, bu gizli DEX dosyasını belleğe çözer ve yükler ve kurulum sırasında tamamen gizlenmiş ek kötü amaçlı mantık yürütmesini sağlar.

Bu çalışma zamanı şifre çözme ve yükleme işlemi, kötü amaçlı yazılımların sofistike saldırı özelliklerini barındırırken iyi huylu bir görünüm sürdürmesini sağlar.

Gizli DEX dosyası, AndroidManifest.xml’de bildirilen ancak birincil APK kod tabanında dikkat çekici bir şekilde eksik olan etkinlikler, hizmetler ve alıcılar dahil olmak üzere çeşitli uygulama bileşenleri içerir.

Bu kasıtlı tutarsızlık, beyan edilen ve uygulanan bileşenler arasındaki tutarsızlığı fark eden güvenlik araştırmacıları için hem kaçınma tekniği hem de bir algılama tetikleyicisi olarak işlev görür.

En önemlisi, gizli kod, büyük ölçekli reklam sahtekarlık operasyonları için ağır bir şekilde sömürülen konfety kampanyalarının karameladlar SDK ile ilgili özel bir hizmeti içermektedir.

Caramelads SDK doğal olarak kötü niyetli olmasa da, tehdit aktörleri sürekli olarak reklamları getirmek ve sunmak, ek yükleri silmek ve uzaktan komut ve kontrol sunucuları ile iletişimi sürdürmek için sürekli olarak sömürmüşlerdir.

Konfety kötü amaçlı yazılım, orijinal kampanyadan bu yana önemli ölçüde gelişen sofistike bir komut ve kontrol altyapısı sürdürüyor. Kötü amaçlı yazılımların ağ iletişiminin analizi, algılamadan kaçınmak ve hileli gelir üretimini en üst düzeye çıkarmak için tasarlanmış çok aşamalı bir süreci ortaya koymaktadır.

Kurulum üzerine, kötü amaçlı yazılım kullanıcılara, mevcut varyantı daha önceki konfety kampanyalarına bağlayan karakteristik bir özellik olan bir kullanıcı sözleşmesi açılır penceresi sunar. Kullanıcılar bu Sözleşmeyi kabul ettikten sonra, kötü amaçlı yazılım, dikkatlice düzenlenmiş bir ağ istekleri ile komut ve kontrol altyapısı ile iletişim kurar.

İlk iletişim, kötü amaçlı yazılımların bir tarayıcı örneği açmasıyla başlar ve hxxp: //push.razkondronging.com/register? uid = xxxxxx. Bu etki alanı, daha önce bildirilen uç noktaların yerini alan kampanyanın komut ve kontrol altyapısının mevcut yinelemesini temsil eder. Bağlantı daha sonra son hedefine ulaşmadan önce birkaç aracı web sitesi aracılığıyla yönlendirilir.

Kötü amaçlı yazılım tarafından kullanılan en etkili gizli tekniklerden biri, uygulama simgesini gizlemeyi ve tanınan herhangi bir uygulama adını görüntülememeyi içerir.

Bu yaklaşım, tipik uygulama listelerinde veya başlatıcılarda görünmediğinden, kullanıcıların kötü amaçlı uygulamayı geleneksel yollarla tanımlamasını ve kaldırmasını son derece zorlaştırır.

Kötü amaçlı yazılım, bu gizlemeyi Android’in uygulama yönetim sistemlerini manipüle ederek gerçekleştirerek, uygulama işlevsel kalırken ve kötü amaçlı yükünü yürütmeye devam ederken, enfekte olmuş cihazda görünmez bir varlığı korumasını sağlar.

Davranışsal algılama sistemleri, uygulama davranış kalıplarını, ağ iletişimi ve sistem etkileşimlerini izleyerek, kod gizlemesine veya dosya biçimi manipülasyonuna bakılmaksızın kötü amaçlı etkinlikleri tanımlayabilir.

Etkili davranışsal tespitin anahtarı, ağ iletişim dizileri, dosya sistemi etkileşimleri ve kalıcılık oluşturma girişimleri de dahil olmak üzere kötü amaçlı yazılımların operasyonel kalıplarını anlamaktır.

En son Konfety Android kötü amaçlı yazılım varyantı, mobil tehdit karmaşıklığında önemli bir ilerlemeyi temsil eder ve tehdit aktörlerinin güvenlik önlemlerini atlatmak için tekniklerini nasıl sürekli geliştirdiklerini gösterir.

Kötü amaçlı yazılımların zip düzey manipülasyonu, dinamik kod yükleme ve gizli mekanizmaların yenilikçi kullanımı, geleneksel güvenlik analizi yaklaşımları için zorlu bir zorluk yaratır.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi