“Imagerunner” olarak adlandırılan Google Cloud Platformunda (GCP) bir ayrıcalık artış güvenlik açığı yakın zamanda keşfedildi ve düzeltildi.

İşlenebilir araştırmanın ortaya çıkardığı kusur, potansiyel olarak saldırganların Google Cloud çalışma izinlerinden yararlanmasına ve özel konteyner görüntülerinde depolanan hassas verilere erişmesine izin verdi.

Imagerunner güvenlik açığını keşfetmek

Güvenlik açığı, Google Cloud Run Revizyon Düzenleme İzinleri ile Kimlikler İçin Yanlış İzin İşlemine bağlı.

GCP’de kapsayıcı uygulamaları çalıştırmak için tasarlanmış GCP’de bir hizmet – Google Container Sicili (GCR) ve Artifact Kayıt Defteri gibi depolarda depolanan konteyner görüntülerine ilişkin başvurular. Bu depolar, konteyner uygulamalarının dağıtılması için kritik öneme sahiptir.

Bir bulut run hizmeti dağıtırken, bu kayıtlardan özel konteyner görüntülerini çekmek için belirli izinler gereklidir.

Bununla birlikte, Tenable Araştırma, saldırganların gerekli kayıt defteri izinlerine sahip olmadan özel görüntülere erişmek için bulut çalışma revizyonlarını değiştirerek süreci kullanabileceğini keşfetti.

Bu güvenlik atlaması, özel uygulama kodu ve sırlar da dahil olmak üzere hassas görüntüler, yetkisiz erişime karşı savunmasız bıraktı.

Imagerunner nasıl çalıştı

Run.services.update ve IAM.ServiceAccounts.Actas İzinleri, bir kurbanın GCP projesindeki bir bulut çalışma hizmetini değiştirebilir ve yeni bir revizyon kullanabilir.

Saldırganlar, hizmeti GCR veya Artifact Kayıt Defteri’nden özel bir konteyner görüntüsüne işaret ederek, “Depolama Nesnesi Görüntüleyicisi” veya “Artefakt Kayıt Defteri Okuyucusu” gibi anahtar izinleri atlayabilirler.

Saldırganlar, dağıtım sırasında hizmet yapılandırmasına kötü niyetli talimatlar enjekte edebildiğinden tehdit daha da arttı.

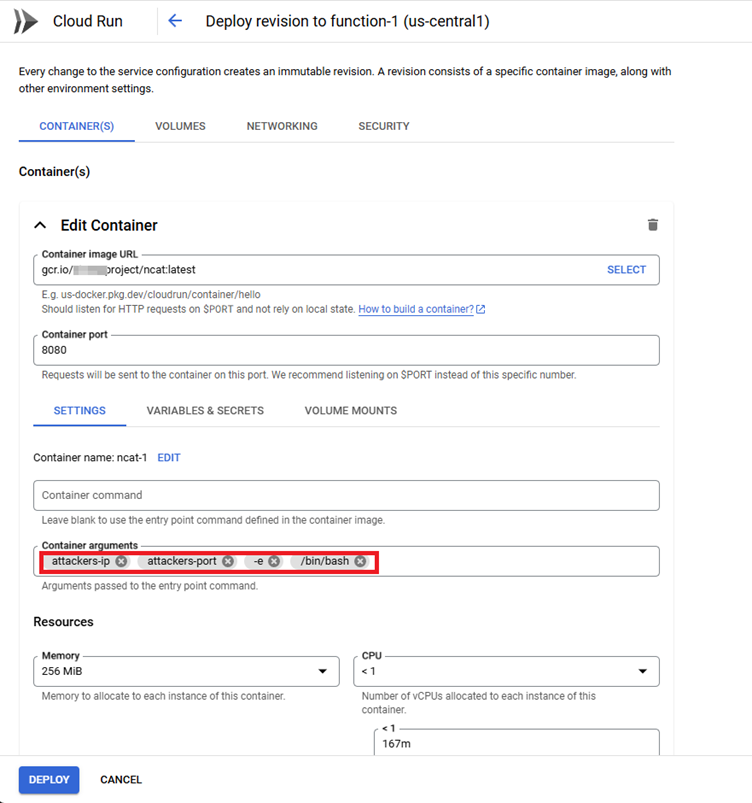

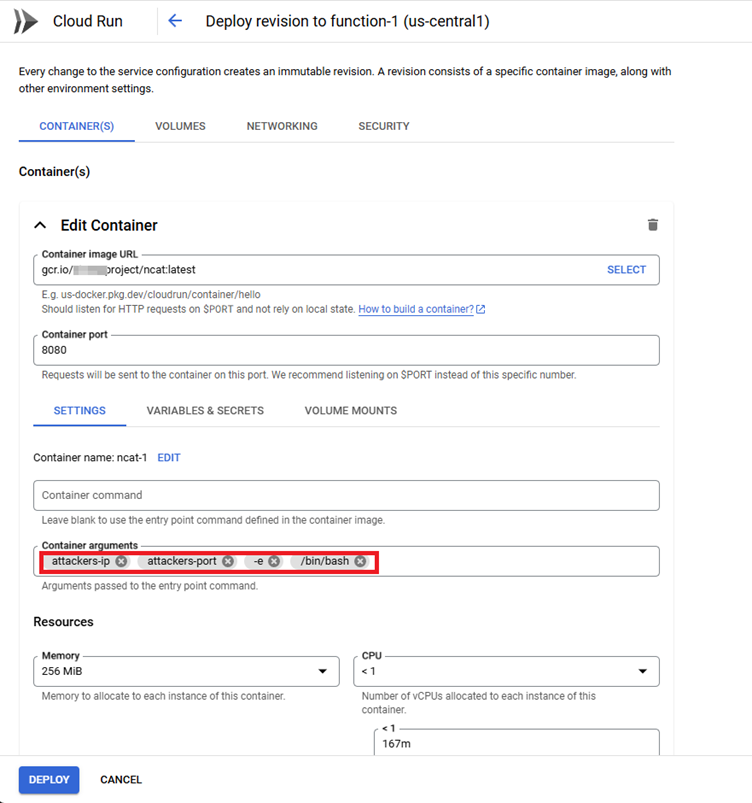

Bu, veri açığa çıkmasına, gizli ekstraksiyonuna ve hatta hassas konteyner görüntülerinin tam olarak uzlaşmasına yol açabilir. Örneğin, Tenable bir saldırganın özel görüntülere yetkisiz erişim için ters bir kabuk oluşturmak için NetCAT (NCAT) görüntüsünü nasıl kullanabileceğini gösterdi.

Google’ın yanıtı ve güvenlik düzeltmesi

ImagerUnner güvenlik açığının tanımlanmasının ardından Google, bulut RUN’a kritik güvenlik güncellemeleri uyguladı.

28 Ocak 2025 itibariyle platform, daha katı erişim kontrollerini uygular. Şimdi, bir bulut run hizmetini güncelleyen veya dağıtan herhangi bir kimlik, ilgili konteyner görüntüleri için açık okuma izinlerine sahip olmalıdır.

Google, 2024’ün sonlarında etkilenen kullanıcılara zorunlu bir hizmet duyurusu düzenleyerek bu düzeltmeyi altyapısında sundu.

Sürüm Notları, benzer tehditlere karşı genel GCP güvenliğini güçlendirmeyi amaçlayan kırılma değişikliğinin kullanıcılarına tavsiyelerde bulundu.

Olay, bulut ortamlarında sıkı erişim kontrolünün ve düzenli güvenlik denetimlerinin öneminin altını çiziyor.

Kuruluşların IAM rollerini ve izinleri dikkatlice gözden geçirmeleri tavsiye edilir ve projelerindeki kimliklere yalnızca gerekli ayrıcalıkların atanmasını sağlar.

Bulut benimsemesi artmaya devam ettikçe, bu dava, hassas verileri korumak için bulut sağlayıcıları ve güvenlik araştırmacıları arasında sağlam güvenlik açığı yönetimi ve işbirlikçi çabalara yönelik sürekli ihtiyacı vurgulamaktadır.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!