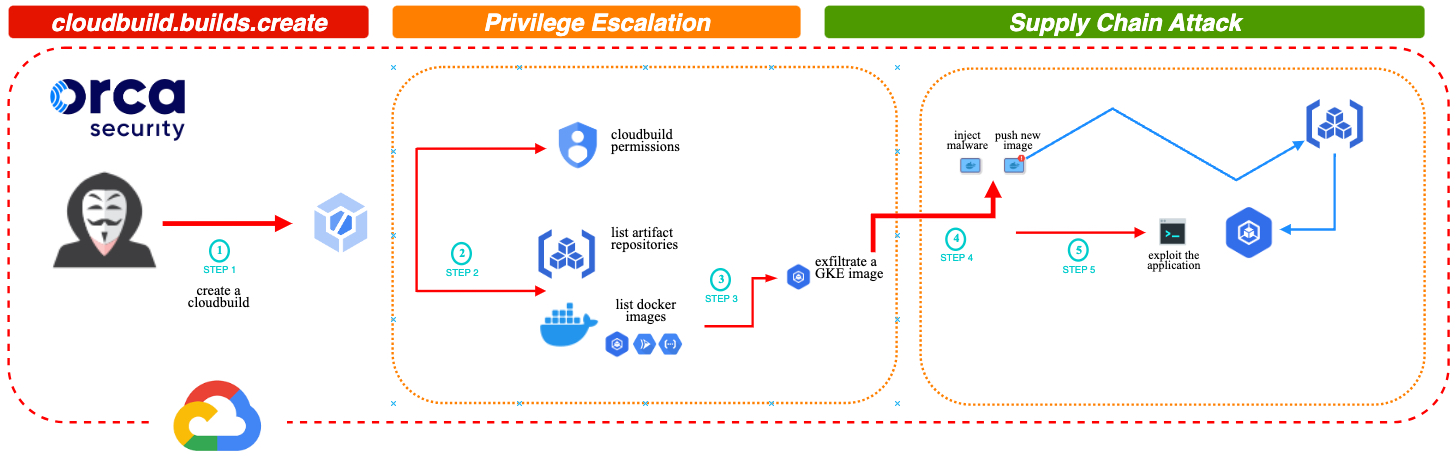

Bulut güvenlik şirketi Orca Security tarafından keşfedilen Google Cloud Build hizmetindeki kritik bir tasarım kusuru, saldırganların Google Artifact Registry kod havuzlarına neredeyse tamamen ve yetkisiz erişim sağlayarak ayrıcalıkları artırmasına olanak sağlayabilir.

dublajlı Kötü.İnşabu kusur, tehdit aktörlerinin yapay kayıt defterine karşı API çağrıları çalıştırmak ve uygulama görüntüleri üzerinde kontrolü ele geçirmek için Google Cloud Build yönetilen sürekli entegrasyon ve teslim (CI/CD) hizmetinin hizmet hesabının kimliğine bürünmesine olanak sağlayabilir.

Bu, onların kötü amaçlı kod enjekte etmelerine olanak tanıyarak, kötü niyetli uygulamaları müşterilerin ortamlarına dağıttıktan sonra güvenlik açığı bulunan uygulamalara ve olası tedarik zinciri saldırılarına neden olur.

Orca güvenlik araştırmacısı Roi Nisimi, “Potansiyel etki çeşitli olabilir ve Artifact Registry’yi ana veya ikincil görüntü deposu olarak kullanan tüm kuruluşlar için geçerlidir” dedi.

“İlk ve ani etki, bu görüntülere dayanan uygulamaları kesintiye uğratmaktır. Bu, DOS’a, veri hırsızlığına ve kullanıcılara kötü amaçlı yazılımların yayılmasına yol açabilir.

“SolarWinds ve son 3CX ve MOVEit tedarik zinciri saldırılarında gördüğümüz gibi, bunun geniş kapsamlı sonuçları olabilir.”

Aynı güvenlik açığı burada Rhino Security Lab tarafından gözlemlenmiş ve raporlanmıştır. Yine de, bu ayrıcalık artırma kusurundan yararlanma yöntemleri daha karmaşıktı; GCP API ve çalınan Cloud Build Service Account erişim jetonlarının kullanımını içeriyordu.

Orca Security’nin saldırısı, ayrıcalıkları artırmak için cloudbuild.builds.create izninden yararlanır ve saldırganların yapay kayıt defteri izinlerini kullanarak Google Kubernetes Engine (GKE) liman işçisi görüntülerini kurcalamasına ve liman işçisi kapsayıcısı içinde kök olarak kod çalıştırmasına olanak tanır.

Orca Security sorunu bildirdikten sonra, Google Güvenlik Ekibi kısmi bir düzeltme uygulayarak Orca Security’yi iptal etti. logging.privateLogEntries.list izni Artifact Registry ile ilgisi olmayan varsayılan Cloud Build Hizmet Hesabından.

Bu önlemin Artifact Registry’deki altta yatan güvenlik açığını doğrudan ele almadığını ve ayrıcalık yükseltme vektörünü ve tedarik zinciri saldırısı riskini olduğu gibi bıraktığını not etmek önemlidir.

Nisimi, “Ancak, Google’ın düzeltmesi, keşfedilen Ayrıcalık Yükseltmesi (PE) vektörünü iptal etmiyor. Yalnızca sınırlıyor ve bunu, kuruluşları daha büyük tedarik zinciri riskine karşı savunmasız bırakan bir tasarım kusuruna dönüştürüyor” dedi.

“Bu nedenle, kuruluşların varsayılan Google Cloud Build hizmet hesabının davranışına çok dikkat etmesi önemlidir. En Az Ayrıcalık İlkesi’ni uygulamak ve anormallikleri belirlemek için bulut algılama ve yanıt verme yeteneklerini uygulamak, riski azaltmaya yönelik önerilerden bazılarıdır.”

Google Cloud Build müşterilerine, ayrıcalık yükseltme risklerini azaltmak için varsayılan Cloud Build Hizmet Hesabı izinlerini gereksinimlerine uyacak şekilde değiştirmeleri ve En Az Ayrıcalık İlkesi’ne (PoLP) aykırı olan yetkilendirme kimlik bilgilerini kaldırmaları önerilir.

Nisan ayında Google ayrıca, saldırganların kötü amaçlı OAuth uygulamaları kullanarak herhangi bir Google hesabına arka kapı girmesine izin veren GhostToken adlı bir Google Cloud Platform (GCP) güvenlik açığını da ele aldı.