Araştırmacılar, Google Chrome’un V8 JavaScript motorundaki Kritik Uzaktan Kod Yürütme (RCE) güvenlik açığı için tüm teknik ayrıntıları ve istismar kodunu yayınladılar.

WebAssembly tipi kanonikleştirme hatası olarak dahili olarak izlenen kusur, Chrome M135 ve üstünde Overt 44171AC tarafından tanıtılan CanonicalEqualityEqualValuetype fonksiyonunda yanlış bir nullite kontrolünden kaynaklanmaktadır.

Bu regresyon, Ref T0 ve Ref null T0 arasında ayrım yapmaz, bu da bir saldırganın aynı MurMurhash64A karma değeri altında çarpışan iki özyinelemeli tip grup oluşturmasını sağlar.

Tür kanonikleştirme üzerinde bir doğum günü saldırısı başlatarak, istismar, endeksli referans türlerinde nullite karışıklığı elde ederek çekirdek WASM tipi güvenlik garantilerini zayıflatır.

Yeni bir V8 Sandbox Bypass, M137’de tanıtılan JavaScript Vaat Entegrasyonu (JSPI) durum değiştirme kusurlarından yararlanır.

SSD Güvenli Açıklama, bir saldırganın, iç içe JS ve WASM yığınları arasındaki yürütmeyi yönetmek için ikincil yığın yönetimi mantığında devlet içi karışıklığı kötüye kullandığını belirtti.

Aktif olmayan yığınları atlayarak ve saldırgan kontrollü değerleri askıya alınmış çerçevelere püskürterek, istismar tam yığın kontrolü kazanır ve bir RWX kabuk kodu arabelleğinde sanal protezi çağırmak için dönüş odaklı bir programlama zinciri oluşturur.

Chrome RCE Güvenlik Açığı İstismarı

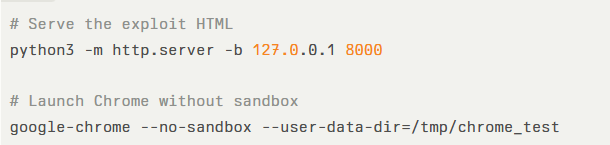

Halka açık bir konsept kanıtı, ısmarlama WASM türleri ve işlevleri oluşturmak için Wasm-Modül-Builder.js’den yararlanan bir HTML yükü ve eşlik eden JavaScript’ten oluşur. Sömürü dağıtmak için:

Ardından, http://127.0.0.1:8000/exp.html adresine gidin. Başarılı sömürü, hazırlanmış bir ROP zinciri ve RWX kabuk kodu aracılığıyla bir Windows Calc.exe işlemi oluşturacaktır. İstismar komut dosyası aşağıdaki adımları gerçekleştirir:

Sadece nullite bakımından farklılık gösteren iki Wasm özyinelemeli tip grubunu (T2NULL ve T2Nonnull) numaralandırır, daha sonra bir çarpışma bulmak için 2^32 Murmurhash64a değerlerinde bir doğum günü saldırısı kullanır.

Bir ref null T1’i Ref T1’e dökerek, büyük bir ArrayBuffer’a bağlı olmayan erişimi kötüye kullanarak sanal alan kafesli bir okuma/yazma ilkel verir.

Yığın anahtarlarını zorlamak için iç içe vaat tabanlı WASM ihracatı yapılar, daha sonra aktif olmayan bir yığın çerçevesini atlamak için C6426203’te eksik bir SBX_CHECK’ten yararlanarak saldırgan tarafından kontrol edilen yürütme bağlamı veriyor.

Retsed bir gadget adres dizisi püskürtüyor – POP RAX; JMP RAX, Virtual Protect Thunk Ofsets, vb.

Keşif ve istismar için kredi, Typhoonpwn 2025’teki Chrome RCE kategorisinin galibi Seunghyun Lee’ye (0x10N) gidiyor.

Bir yama, nullite regresyonunu ele almak, JSPI’daki katı SBX_Checks’i yeniden sunmak ve V8 motorunda sağlam tür güvenliğini geri yüklemek için taahhüt edilmiştir.

Kullanıcılara, bu kritik RCE riskini azaltmak için M137.0.7151.57 (veya daha sonra) Chrome güncellemeleri şiddetle tavsiye edilir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.