Modern iş bir uygulamada yaşamıyor. E -posta, dosya, sohbet ve aralarında veri servis eden bir konektör ağında yaşar. Bu nedenle Salesloft/Drift olayı Google çalışma alanı ekipleri için böyle bir güçle indi. Kimse “Google’ı hacklemedi”. Saldırganlar güvenilir bir entegrasyon sürdü ve tam olarak istedikleri şeyle sonuçlandı: veriler.

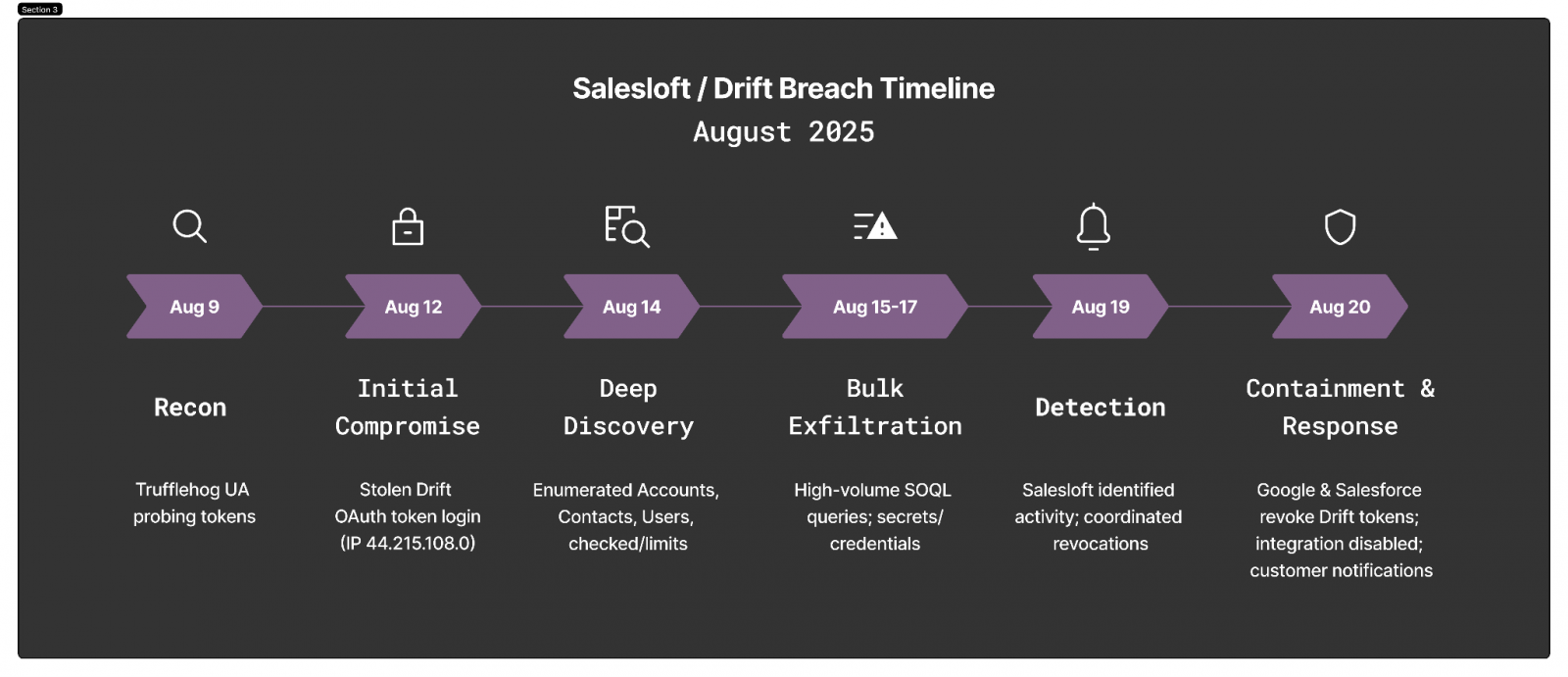

Ağustos ayı başlarında, Salesforce Records’u tehlikeye atılan OAuth jetonları aracılığıyla yağmalayan aynı tehdit aktörü, DRIFT ile açıkça entegre olan az sayıda Google çalışma alanı posta kutusuna erişmek için çalıntı sürüklenen e -posta jetonlarını da kullandı.

9 Ağustos’ta Google bu etkinliği doğruladı, jetonları iptal etti ve entegrasyonu devre dışı bıraktı. Temsil edilen erişimin her zamanki korkuluklarınızı nasıl kaldırabileceğinin temiz bir örneğiydi.

Uygulama grafiği saldırı yüzeyi olduğunda

Son birkaç yıldır kimliği sıkılaştırmak, MFA’yı sertleştirmek ve miras protokollerini öldürmek için harcadıysanız, bu haksız hissedebilir. Tüm bunları yapabilirsiniz ve yine de mükemmel meşru kapsamlarla üçüncü taraf bir jetona zemin kaybedebilirsiniz.

Rahatsız edici gerçek şu ki, saldırı yüzeyinin şimdi uygulama grafiği – OAuth’un kafesi, SaaS’ınızı birbirine bağlayan API izinleri.

Güvenlik hikayesi artık bir giriş isteminin ateşlenip ateşlenmediğiyle ilgili değil. Bir entegrasyonun içeri girdikten sonra ne yapmasına izin verildiğiyle ilgilidir.

Salesloft/Drift sırasında müşterilerin gerçekte hissettikleri

Açıklamadan sonraki günleri müşterilerle konuşarak geçirdik. Ruh hali panik değildi; Ölçülen bir değerlendirmeydi. Tehdit araştırma ekibimiz, ihlalle ilgili IOC’leri taramak için bir dizi tespit yaptı. Drift’in bağlı olduğu, budama erişim ve döndürülmüş anahtarlar olduğu yerlerde eşlenen ekipler.

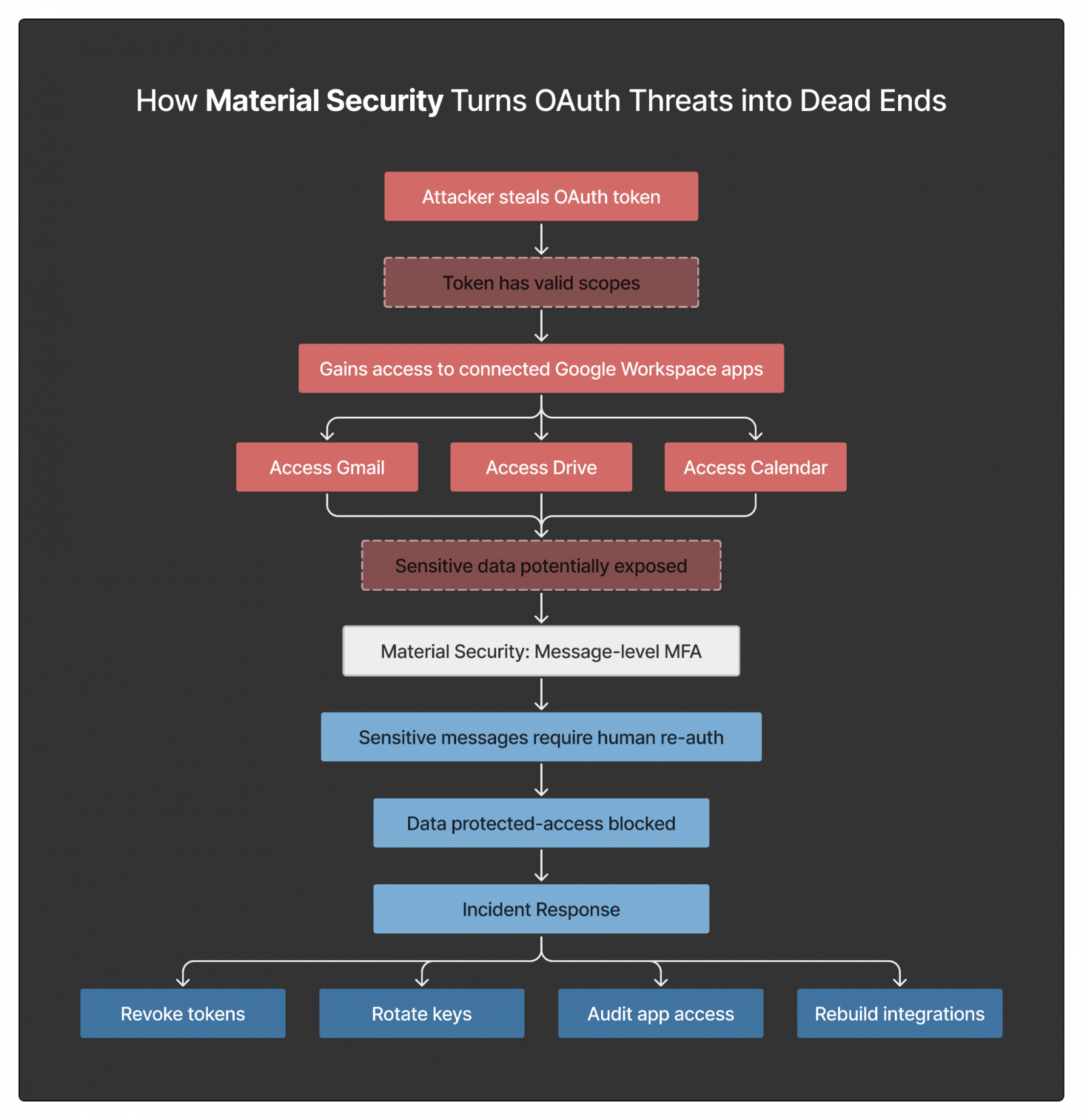

Malzeme yerinde olduğunda, saldırganın bekleme süresi büyük ölçüde alakasız hale gelir. Material’ın hesabı devralma esnekliği, dinlenmedeki hassas posta kutusu verilerini korur, bu nedenle jeton posta kutusuna erişim sağlayabilirken, en hassas verilere erişim hala bir insan adımını talep etti.

Bu, pratikte varsayım zihniyetidir – birisinin sonunda geçerli erişim elde edeceği ve hedefin varsayılan olarak okunamadığından emin olun.

Bu bir tane değildi

Salesloft/Drift daha geniş bir desene uyuyor. Son Salesforce saldırılarının arkasındaki mürettebat, uç noktalardaki mermileri kovalamıyor; Tokenleri kovalıyorlar ve meşru erişim ve sağladığı kapaktan yararlanıyorlar.

Oyun kitabı basit ve ölçeklenebilir: geçerli belirteçler kullanın, yüksek sesli sorgular çalıştırın ve verilerle uzaklaşın. Aynı zamanda, saldırganların bulut sırları ve tekrar pivot bulmak için ihracattan geçtiğini gördük.

Geçen yılki kar tanesi dalgası aynı hikayeyi farklı logolarla anlattı. Kimlik bilgileri ve jetonlar endüstriyel ölçekli veri hırsızlığı haline geldi, ardından aynı temizlik öğütme: e -postalarda ve dosyalardaki sırlar için av, anahtarları döndürün, jetonları sıfırlayın ve yeniden temel uygulama erişimi.

Bu saldırılar yakın zamanda uzaklaşmıyor, farklı platformları etkileyecekler, ancak benzer dersler sunacaklar. Bulut ofisinin çevresini güvence altına almak artık yeterli değil ve eğer kendimize karşı dürüst olursak, bir süredir olmadı. Bulut çalışma alanınızdaki e -postaların, dosyaların ve hesapların çok fazla yolu vardır. Yaklaşımımız, tüm bulut ofis ortamında sağlam algılama ve yanıt özelliklerini içerecek şekilde gelişmelidir.

Verilerimiz hassas dosyaların%1100 büyüdüğünü gösteriyor: E -posta ve Drive’ı güvence altına almanın öngörüleri.

Malzeme Güvenliği’nin e -posta ve bulut verileri analizi, hassas bilgilerin nasıl depolandığı, paylaşıldığı ve güvence altına alındığında şaşırtıcı eğilimleri ortaya çıkardı ve gelişen riskler ve savunmalar hakkında yeni bir bakış açısı sunuyor.

Raporu okuyun

“Modern” bulut çalışma alanı esnekliğinin aslında ne olması

Peki Google Workspace için esnek güvenlik bu gerçeklikte neye benziyor? Vurguda bir değişim ile başlar. Hala gelen tehditleri önlüyoruz, ancak sadece önleme konusunda işletmeye bahis oynamayı bırakıyoruz. Sınırlama ve esneklik için tasarlıyoruz.

Uygulamada bu, çalışma alanının kritik altyapı olarak muamele edilmesi anlamına gelir – kendi çevresi, kendi sinyalleri, başarısızlık modları ve patlama yarıçapı ile – ve üç katmanda korumak: entegrasyonlar, kimlikler ve içerikler.

Entegrasyonlarda iş görünürlük ve kontroldür. Gmail, sürücü, takvim ve yönetici API’lerine erişimi olan her üçüncü partili uygulamayı envanter. İhtiyacınız olmadığı şeyi kaldırırsınız. Neyi sakladığınıza ilişkin kapsamları sıkarsınız. Yeni yönetici hesapları gibi yeni yüksek riskli hibeleri izliyorsunuz, çünkü aslında öyleler.

Drift gibi bir olay isabet ettiğinde, önce toplu olarak revoke ve dönüp ikincisi araştırırsınız. Günlüklerde mükemmel kanıtlar beklerseniz, zaten geç kalırsınız. 9 Ağustos’a platform yanıtı hızlıydı; Dahili yanıtınız da aynı net olmalıdır.

Kimlikler üzerinde, kutuları kontrol etmek için MFA. Kimlik avına dayanıklı kimlik doğrulama yöntemleri artık tablo bahisleridir. IMAP ve POP gibi eski protokoller ve nane uzun ömürlü erişimin gitmesi gereken uygulamaya özgü şifreler. Onay ve jeton tekrarının devam edeceğini varsayıyorsunuz çünkü olacaklar.

Kimlik sertleşmesi gereklidir, ancak yeterli değildir. Potansiyel olarak zarar verici hesap davranışını tespit etme yeteneğiniz, çevre içindeki davranışları izleme davranışına sadece olağandışı girişleri tespit etmenin ötesine geçmelidir: veri erişim modelleri, e-posta kuralları, dosya paylaşım davranışı ve daha fazlası.

Saldırganlar, kaçınma tekniklerini sürekli olarak geliştiriyor ve yollarını gizlemekte daha iyi hale geliyor, bu nedenle bu davranışları gerçek zamanlı olarak tespit edebilmek ve yanıtlayabilmek kritiktir.

Belirleyici katman içeriktir. Bir entegrasyon veya çalıntı oturum bir yönetici posta kutusundaki her şeyi okuyabiliyorsa, geri kalanı akademiktir. Ancak mesaj seviyesi MFA bu komut dosyasını çevirir. Hassas konular, yasal arşivler ve düzenlenmiş posta, bir insan şu anda niyet ve meşruiyeti kanıtlayana kadar kilitli kalır. Bu tek tasarım seçimi, çalıntı bir jetonu felaketten can sıkıcı hale getirir. Ayrıca, yanıtınızın geri kalanı – tanıtımlar, rotasyonlar, temizleme – bu arada sırları sızdırmaz.

Ancak tüm bu kontroller sadece ekibiniz onları baskı altında kullanabilirse veya daha da iyisi, bu kontroller makine hızında bağımsız olarak çalışabilirse önemlidir. Bu, çalışma alanından native telemetriden gerçek zamanlı hareket etmek için çeken oyun kitaplarını otomatikleştirmek anlamına gelir.

Bu, tehlikeye atılan bir satıcıya bağlı uygulama jetonlarını iptal edebilmek, şüpheli davranan hesapları askıya alabilmek, yeni bir göstergeyle eşleşen karantina postası, riskli tahrik paylaşımını iptal etmek ve ortamınızda gözlemlendiği gibi belirgin bir şey açmak için adım atmasını gerektirir.

Maddi Güvenlik Nasıl Uyar?

Materyal, Google çalışma alanında tam olarak bu işletme gerçekliği için inşa edildi: E -posta ve bulut ofisi güvenliğine modern bir yaklaşımla kurulduk. Eldeki geçerli belirteçler olsa bile, çalışma alanını kötüye kullanmayı zorlaştırıyoruz.

Mesaj seviyesi MFA, sadece zaman içi erişim ve riskli sürücü paylaşımı üzerindeki sürtünmesiz kontrol ile en önemli içeriği koruyoruz: bu nedenle tehlikeye atılmış bir entegrasyon en hassas mesajlarınızı ve dosyalarınızı açamaz.

Gmail, Drive ve Yönetici API’lerinden gelen gürültülü sinyalleri normalleştirip ekibinizin hızlı bir şekilde alabileceği eylemlere dönüştürüyoruz. Ve OAuth yönetişimini birinci sınıf bir yüzey olarak görüyoruz. Hangi uygulamaların tehlikeli kapsamları olduğunu görebilir, neyin bayat olduğunu otomatikleştirebilir ve bir sonraki satıcı bir jeton sorunu açıkladığında geniş bir şekilde yanıt verebilirsiniz.

Tutulacak dersler

Entegrasyonların istismar edileceğini varsayalım. Tokenlerin sızacağını varsayın. Yaratıcı saldırganların verilere en kısa yolu bulacağını varsayın. Ardından, bu varsayımların manşetlere yol açmaması için tasarlayın.

SalesLoft/Drift bölümü, okuyacağımız son tedarik zincirinden veya jeton hikayesinden uzak olacak. Bir ay sonra farklı bir uygulama, farklı bir kapsam, farklı bir logo seti olabilir.

Ancak ortak konu aynı olacak: savunmalar, hedefi doğrudan koruduklarında ve bir yerde birinin ön kapıyı geçeceğini kabul ettiklerinde en güçlüdür. O dünya için inşa edin ve çalınan bir jeton bir ihlal yerine bir hız darbesi haline gelir.

Malzeme Güvenliğinin yaklaşımı hakkında daha fazla bilgi edinin ve amaca yönelik Bulut Çalışma Alanı Güvenliği’ni görüntüleyin.

Malzeme güvenliği ile sponsorlu ve yazılmıştır.