Google, bu yılın başından bu yana yamalanan sekizinci Chrome sıfır gün güvenlik açığını düzeltmek için acil durum güncellemeleri yayınladı.

Çarşamba günü yayınlanan bir güvenlik danışma belgesinde, “Google, CVE-2023-7024’e yönelik bir istismarın yaygın olarak mevcut olduğunun farkındadır” dedi.

Şirket, Google’a bildirildikten bir gün sonra Windows kullanıcıları (120.0.6099.129/130) ile Mac ve Linux kullanıcılarına (120.0.6099.129) dünya çapında yayılan yamalı sürümlerle birlikte, Stabil Masaüstü kanalındaki kullanıcılar için sıfır gün hatasını düzeltti.

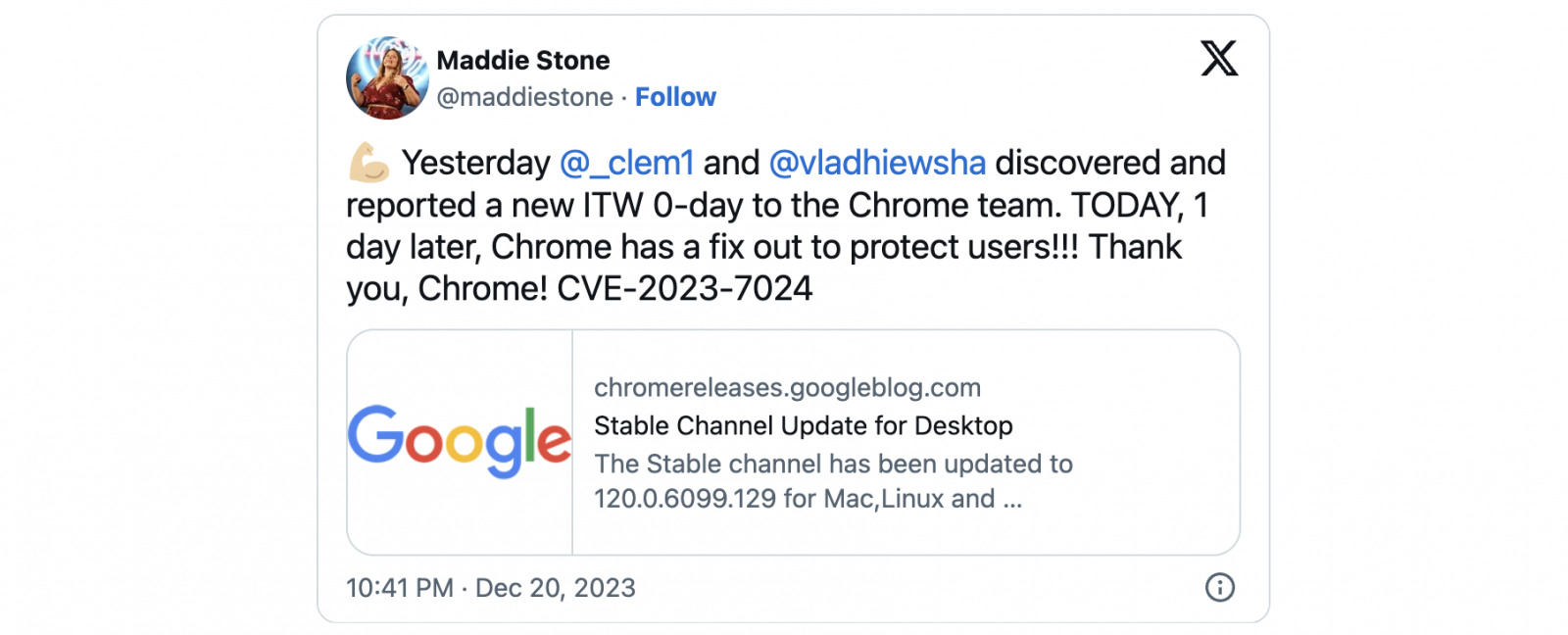

Hata, temel amacı Google müşterilerini devlet destekli saldırılara karşı korumak olan güvenlik uzmanlarından oluşan Google Tehdit Analiz Grubu’ndan (TAG) Clément Lecigne ve Vlad Stolyarov tarafından keşfedildi ve bildirildi.

Google’ın Tehdit Analiz Grubu (TAG), muhalif politikacılar, muhalifler ve gazeteciler de dahil olmak üzere yüksek riskli kişilerin cihazlarına casus yazılım yerleştirmeyi amaçlayan hedefli saldırılarda hükümet destekli tehdit aktörlerinin kullandığı sıfır gün hatalarını sık sık keşfediyor.

Google’a göre güvenlik güncellemesinin tüm kullanıcılara ulaşması günler veya haftalar sürse de, bugün erken saatlerde BleepingComputer güncellemeleri kontrol ettiğinde güncelleme hemen kullanıma sunuldu.

Manuel olarak güncelleme yapmayı tercih etmeyen kişiler, yeni güncellemeleri otomatik olarak kontrol etmek ve bir sonraki açılışta bunları yüklemek için web tarayıcılarına güvenebilirler.

Bu yıl sekizinci Chrome sıfır gün yaması uygulandı

Yüksek önem derecesine sahip sıfır gün güvenlik açığı (CVE-2023-7024), Mozilla Firefox, Safari ve Microsoft Edge gibi diğer birçok web tarayıcısında açık kaynak WebRTC çerçevesindeki yığın arabellek taşması zayıflığından kaynaklanmaktadır. JavaScript API’leri aracılığıyla Zamanlı İletişim (RTC) yetenekleri (örn. video akışı, dosya paylaşımı ve VoIP telefonu).

Google, CVE-2023-7024’ün sıfır gün olarak istismar edildiğini bilse de bu olaylarla ilgili daha fazla ayrıntıyı henüz paylaşmadı.

Google, “Kullanıcıların çoğunluğu bir düzeltmeyle güncellenene kadar hata ayrıntılarına ve bağlantılara erişim kısıtlı tutulabilir” dedi.

“Ayrıca, hatanın diğer projelerin benzer şekilde bağlı olduğu ancak henüz düzeltmediği bir üçüncü taraf kütüphanesinde mevcut olması durumunda da kısıtlamaları koruyacağız.”

Bu, tehdit aktörlerinin yeni yayımlanan teknik bilgilerden yararlanmalarını engelleyerek kendi CVE-2023-7024 açıklarını geliştirme olasılığını azaltmayı amaçlıyor.

Daha önce Google, saldırılarda kullanılan ve CVE-2023-6345, CVE-2023-5217, CVE-2023-4863, CVE-2023-3079, CVE-2023-4762, CVE-2023-2136 olarak takip edilen diğer yedi sıfır günü yamalamıştı. ve CVE-2023-2033.

CVE-2023-4762 gibi bunlardan bazıları, şirketin yamaları yayınlamasından haftalar sonra casus yazılım dağıtmak için kullanılan sıfır gün hataları olarak etiketlendi.