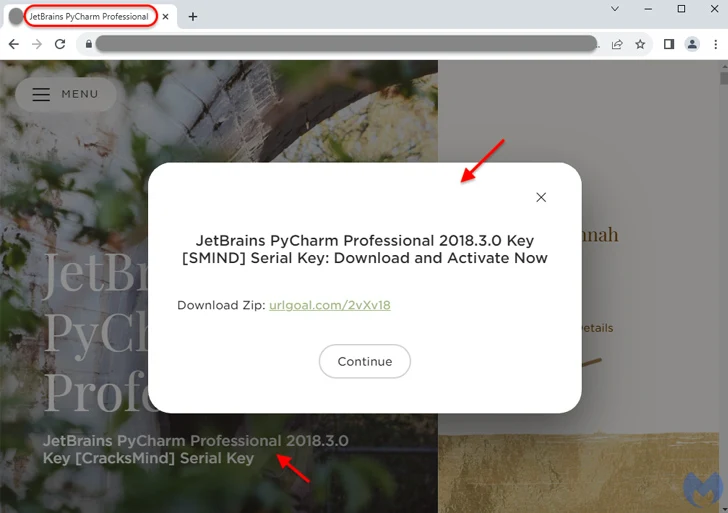

Yeni bir kötü amaçlı reklam kampanyasının, Dinamik Arama Ağı Reklamlarından yararlanarak Google arama sonuçlarında PyCharm’ın sahte sürümlerini tanıtmak için güvenliği ihlal edilmiş bir web sitesinden yararlandığı gözlemlendi.

Malwarebytes tehdit istihbaratı direktörü Jérôme Segura bir raporda, “Site sahibinin haberi olmadan, reklamlarından biri Python geliştiricileri için popüler bir programın tanıtımını yapmak üzere otomatik olarak oluşturuldu ve bunu Google’da arama yapan kişiler tarafından görülebildi” dedi.

“Reklamı tıklayan kurbanlar, uygulamayı indirebilecekleri bir bağlantının bulunduğu, saldırıya uğramış bir web sayfasına yönlendiriliyordu; bunun yerine bir düzineden fazla farklı kötü amaçlı yazılım yüklediği ortaya çıktı.”

Söz konusu virüslü web sitesi, PyCharm yazılımına sahte bağlantılar sunmak için kötü amaçlı yazılım enjekte edilmiş, düğün planlaması konusunda uzmanlaşmış, isimsiz bir çevrimiçi portaldır.

Malwarebytes’e göre hedefler, Google’ın hedeflenen reklamları arama terimlerine göre uyarlamak için site içeriğini programlı bir şekilde kullanan bir reklam teklifi olan Dinamik Arama Ağı Reklamları kullanılarak web sitesine yönlendiriliyor.

“Birisi Google’da web sitenizdeki başlıklarla ve sık kullanılan ifadelerle yakından alakalı terimlerle arama yaptığında, Google Ads bu başlıkları ve ifadeleri web sitenizden bir açılış sayfası seçmek ve reklamınız için net, alakalı bir başlık oluşturmak için kullanır.” destek belgelerinde açıklıyor.

Sonuç olarak, web sitesinin içeriğini değiştirme becerisine sahip bir tehdit aktörü, reklam kampanyalarını kötüye kullanım için kazançlı bir araç haline getirebilir ve Google Arama kullanıcılarına istenmeyen davranışlarla sonuçlanabilecek reklamları etkili bir şekilde sunabilir.

Segura, “Burada olan şey, Google Ads’ün bu reklamı saldırıya uğramış sayfadan dinamik olarak oluşturmasıydı; bu da web sitesi sahibini kasıtsız bir aracı haline getiriyor ve kendi kötü amaçlı reklamının bedelini ödeyen bir kurban haline getiriyor.” diye açıkladı.

Bu gelişme, Akamai’nin konaklama sitelerini ve müşterilerini hedef alan gelişmiş bir kimlik avı kampanyasının arkasındaki altyapıyı ayrıntılı olarak açıklamasıyla ortaya çıktı.

Şirket, “Kampanya, İsviçre, Hong Kong ve Kanada’da görülen kayda değer miktarda DNS trafiğiyle küresel bir tehdit oluşturuyor” dedi.

“Kampanyanın başlangıçta yalnızca Eylül 2023’ten beri aktif olduğu düşünülse de alan kaydı, alan adlarının Haziran 2023 gibi erken bir tarihte kaydedildiğini ve sorgulandığını gösteriyor.”