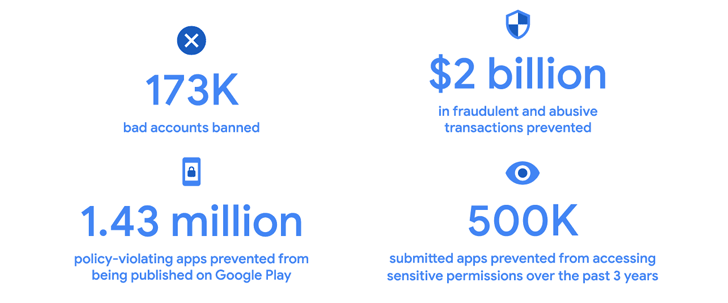

Google, geliştirilmiş güvenlik özelliklerinin ve uygulama inceleme süreçlerinin, 2022’de 1,43 milyon kötü uygulamanın Play Store’da yayınlanmasını engellemesine yardımcı olduğunu açıkladı.

Buna ek olarak şirket, Voided Buys API, Obfuscated Account ID ve Play Integrity API gibi geliştiricilere yönelik özellikler aracılığıyla 173.000 hatalı hesabı yasakladığını ve 2 milyar doları aşan hileli ve suiistimal içeren işlemleri savuşturduğunu söyledi.

Google Play’e katılmak için telefon numarası ve e-posta adresi gibi kimlik doğrulama yöntemlerinin eklenmesi, politikalarına aykırı uygulamaları yayınlamak için kullanılan hesapların azalmasına katkıda bulundu.

Arama devi ayrıca, “yaklaşık 500 bin uygulamanın son 3 yılda hassas izinlere gereksiz yere erişmesini engellediğini” söyledi.

“2022’de, Uygulama Güvenliği İyileştirmeleri programı, geliştiricilerin yaklaşık 250 milyar yüklemeden oluşan birleşik yükleme tabanıyla ~ 300 bin uygulamayı etkileyen ~ 500 bin güvenlik zayıflığını düzeltmesine yardımcı oldu.”

Buna karşılık Google, 2021’de politikaları ihlal eden 1,2 milyon uygulamanın yayınlanmasını engelledi ve 190.000 kötü hesabı yasakladı.

Gelişme, Google’ın, uygulama geliştiricilerin kullanıcılara hem uygulamanın içinden hem de dışından “kolayca keşfedilebilir bir seçenek” sunmalarını gerektiren yeni bir veri silme politikasını yürürlüğe koymasından haftalar sonra gelir.

Google’ın bu çabalarına rağmen, siber suçlular uygulama mağazasının güvenlik korumalarını aşmanın yollarını bulmaya ve kötü amaçlı ve reklam yazılımı uygulamaları yayınlamaya devam ediyor.

Örnek olarak, McAfee’nin Mobil Araştırma Ekibi, Minecraft kılığına giren ve başta ABD, Kanada, Güney Kore ve Brezilya olmak üzere dünya çapında en az 35 milyon kullanıcı tarafından yüklenmiş 38 oyun keşfetti.

Bu oyun uygulamalarının, vaat edilen işlevselliği sunarken, operatörleri için yasa dışı gelir elde etmek üzere arka planda reklamları gizlice yüklemek için HiddenAds kötü amaçlı yazılımını içerdiği bulundu.

En çok indirilen uygulamalardan bazıları şunlardır:

- Blok Kutusu Usta Elmas (com.good.robo.game.builder.craft.block)

- Craft Kılıç Mini Eğlence (com.craft.world.fairy.fun.everyday.block)

- Blok Kutusu Skyland Kılıcı (com.skyland.pet.realm.block.rain.craft)

- Canavar Çılgın Kılıç (com.skyland.fun.block.game.monster.craft) yap

- Blok Pro Forrest Diamond (com.monster.craft.block.fun.robo.fairy)

McAfee, “Mobil cihazları kullanan gençler için en erişilebilir içeriklerden biri oyunlardır” dedi. “Kötü amaçlı yazılım yazarları da bunun farkındadır ve kötü niyetli özelliklerini oyunların içinde saklamaya çalışır.”

Sorunu karmaşıklaştıran şey, tehdit aktörleri tarafından kurbanın cihazlarına erişim sağlamak ve kişisel bilgileri toplamak için silah haline getirilebilen Android bankacılığı kötü amaçlı yazılımlarındaki artıştır.

Ortaya çıkan bir başka trend de, yasal uygulamaları trojanize etmek ve hileli bir APK yükünü gizlemek için bağlama hizmetlerinin kullanılmasıdır. Cyble, bu tekniğin kötü aktörler tarafından DAAM adlı bir Android botnet’i dağıtmak için benimsendiğini söyledi.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Kötü amaçlı yazılım yüklendikten sonra, sunucudan alınan bir parolayı kullanarak cihazlarda depolanan dosyaları şifreleyerek fidye yazılımı gibi davranmak da dahil olmak üzere çok çeşitli hain eylemler gerçekleştirmek için uzak bir sunucuyla bağlantılar kurar.

DAAM ayrıca, kullanıcıların etkinliğini izlemek için Android’in erişilebilirlik hizmetlerini kötüye kullanır, böylece tuş vuruşlarını günlüğe kaydetmesine, anlık mesajlaşma uygulamalarından VoIP aramalarını kaydetmesine, tarayıcı geçmişini, arama günlüklerini, fotoğrafları, ekran görüntülerini ve SMS mesajlarını toplamasına, rasgele kod çalıştırmasına ve kimlik avı URL’lerini açmasına izin verir. .

Siber güvenlik firması geçen ay yayınlanan bir analizde, “Kötü amaçlı yazılım yazarları, şüphe uyandırmamak için kötü amaçlı kod dağıtmak için genellikle orijinal uygulamalardan yararlanır” dedi.

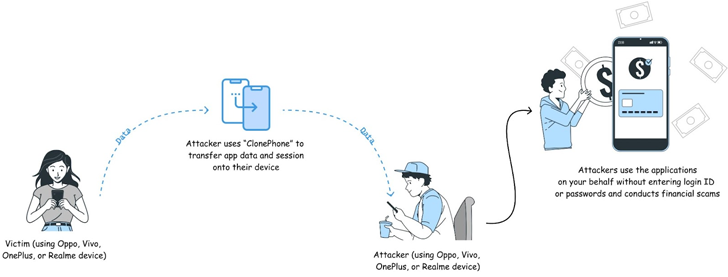

Bulgular ayrıca, Canva, LinkedIn, Strava, Telegram ve WhatsApp gibi birçok popüler Android uygulamasının, uygulama verileri bir cihazdan diğerine aktarıldıktan sonra oturum çerezlerini geçersiz kılmadığını veya yeniden doğrulamadığını keşfeden CloudSEK’in bir tavsiyesini takip ediyor.

Bu saldırı senaryosu, bir rakibin bir hedefin telefonuna fiziksel olarak erişmesini gerektirse de, hesabın ele geçirilmesine ve gizli verilere yetkisiz erişim elde edilmesine olanak sağlayabilir.

Bu tür tehditleri azaltmak için, fazladan bir hesap koruma katmanı eklemek, uygulama izinlerini incelemek, cihazları bir parola ile güvenli hale getirmek ve halka açık yerlerde gözetimsiz bırakmaktan kaçınmak için iki faktörlü kimlik doğrulamanın (2FA) etkinleştirilmesi önerilir.