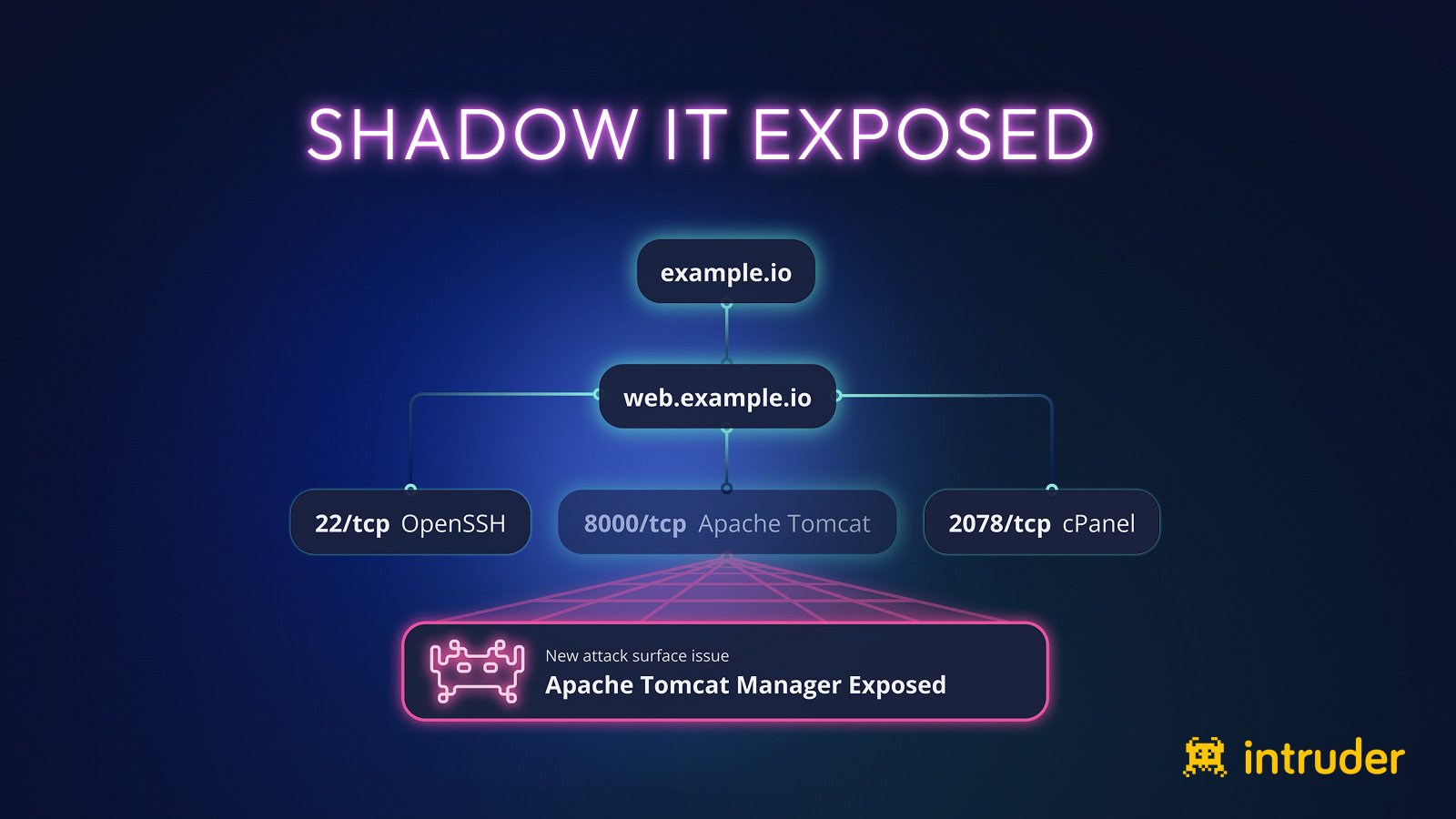

Gölge IT – güvenlik ekibinizin bilmediği sistemler – kalıcı bir zorluktur. Politikalar onları yasaklayabilir, ancak yönetilmeyen varlıklar kaçınılmaz olarak geçer. Ve eğer savunucular onları önce ortaya çıkarmazlarsa, her zaman bir risk saldırganları vardır.

Sadece birkaç gün süren çaba ile, Intruder’in güvenlik ekibi, Gölge BT açısından çok sayıda gerçek dünyadaki örnekleri ortaya çıkardı: teminatsız yedeklemeler, açık git depoları, kimlik doğrulanmamış yönetici panelleri ve daha fazlası.

Her biri son derece hassas veri veya kimlik bilgileri içeriyordu ve hiçbiri gelişmiş sömürü gerektirmedi.

Hedefleri bulmak

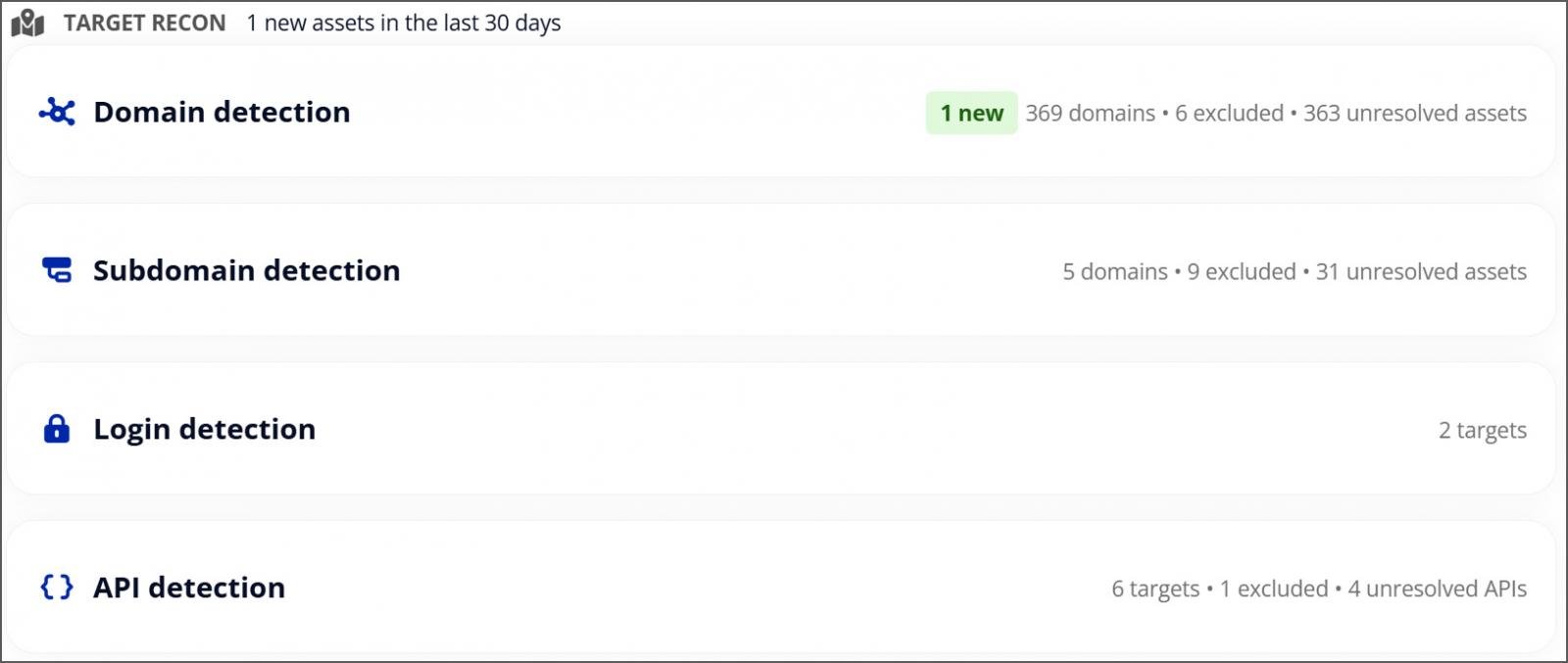

Gölgeyi ortaya çıkarmanın en etkili yollarından biri alt alan numaralandırmasıdır. Geliştiriciler yeni sistemleri istedikleri zaman kullanabilirler, ancak onları erişilebilir hale getirmek için neredeyse her zaman bir alt alan gerektirirler.

TLS sertifikalarının verilen kamu defteri olan Sertifika Şeffaflık (CT) Logs’a döndük. Wildcard sorguları çalıştırarak ve “git”, “yedekleme” veya popüler yazılım adları gibi ortak anahtar kelimeleri arayarak, çalışmak için yaklaşık 30 milyon ana bilgisayar ortaya çıkardık.

Oradan, hangi ana bilgisayarların ilginç veya muhtemelen savunmasız olduğunu belirlemek için parmak izi teknikleri ve otomatik ekran görüntüleri kombinasyonunu kullandık. Birkaç gün içinde, kritik zayıflıkları ortaya çıkaran sistemlerin bir listesi vardı – saldırganların rutin olarak ölçekte sömürülmesi.

Intruder, bilinmeyen varlıkları otomatik olarak keşfeder ve saldırganlar avantaj elde etmeden önce bunları maruz kalır – böylece gerçek riskleri hızlı bir şekilde çözebilir ve güvende kalabilirsiniz.

Gölgeyi görünür hale getirin. Saldırı yüzeyinizi davetsiz misafirle keşfedin.

Daha fazla bilgi edin

Ne bulduk (sadece birkaç gün testte)

İlk etapta neyin maruz kaldığını bilmiyorsanız güvenlik açığı taraması etkisizdir. Intruder gibi saldırı yüzey yönetimi çözümleri her iki cephede de kapak sağlar, ekiplerin gizli varlıkları otomatik olarak ortaya çıkarmasına ve ardından bunları güvenlik açıkları için taramasına yardımcı olur.

Takip eden güvenlik açıkları, halka açık ana bilgisayarlarda gerçek maruziyetlerdir.

Maruz kalan yedekler

Yedeklemeler ortaya çıkmanın en kolay maruziyetleri arasındaydı. Yedekleme ile ilgili birçok alt alan, genellikle herkesin indirmesi için yedek arşivleri olan açık olarak listelenen dizin içeriği.

Sadece küçük bir örnekten, tam veritabanı dökümleri ile birlikte etkin kimlik bilgileri ve web sitesi kaynak kodu bulduk. Bir durumda, arşiv, test sırasında hala geçerli olan FTP kimlik bilgileri dahil olmak üzere sert kodlanmış jetonlar içeriyordu.

Bu tür bir pozlama, herhangi bir güvenlik açığı tarayıcının tespit etmesi için en basitlerinden biridir, ancak ana bilgisayar gölgelendiriyorsa ve asla güvenlik açığı yönetim programınıza girmezse, internete maruz kalsa bile görünmez kalır.

Kamu Git depolarındaki sırlar

Teminatsız Git depoları, diğer bir yaygın hassas veri kaynağıdır. Kimlik bilgileri veya gizli dosyalar etkin kod tabanından kaldırılsa bile, uygun şekilde temizlenmedikçe genellikle git tarih geçmişinde devam ederler.

Birçok kuruluş, özel kod üzerinde kontrolü korumak için kendi GIT sunucularına da ev sahipliği yapar. Bir durumda, bir LLM Marketplace uygulamasının kaynak kodunu içeren açık bir GIT sunucusu belirledik.

Depo tamamen açıktı ve zayıf geliştirici hijyeni, Redis, MySQL, Openai ve daha fazlası dahil olmak üzere harici hizmetler için sırlar içerdiği anlamına geliyordu. Bu jetonlar test sırasında hala aktifti.

İnternete maruz kalan bir kod deposunu bırakmak basit bir yanlış adımdır, ancak ciddi sonuçları olan bir şeydir. Anahtar, bir başkası yapmadan önce bu pozlamaları kendiniz yakalamaktır.

Kapıda kilitsiz yönetici paneller

Maruz kalan yönetici panelleri tekrar eden bir başka sorundur. Bir oturum açma sayfası ile korunduğunda bile, bir yönetici arayüzünü doğrudan internete yerleştirirken saldırı yüzeyini genişletir. Ancak bazı durumlarda hiç kimlik doğrulaması gerektirmeyen paneller bulduk.

“Elasticsearch” ve “Loging” gibi terimleri tararken, çevrimiçi olarak maruz kalan önemli sayıda günlük ve izleme sistemini ortaya çıkardık.

Çoğu gerekli kimlik bilgileri olsa da, birçoğu o kadar açıktı ve o kadar uzun süredir açıktı ki, elasticsearch örnekleri hakkında fidye notları da dahil olmak üzere saldırgan faaliyeti kanıtı zaten mevcuttu.

Bu sistemler aracılığıyla erişilebilen veriler son derece hassastı: altyapı günlükleri, sırlar, uygulama verileri (kullanıcı tarafından oluşturulan içerik dahil) ve hatta chatbot mesajları. Yasalaşmadan kalan bu paneller, saldırganların bir ağa daha derine hareket etmek için aradığını söyledi.

Büyük ölçekli yayılmış yanlış yapılandırma

Subdomain numaralandırması ayrıca yayılmış yanlış yapılandırmaların büyük ölçekli bir vakasını ortaya çıkarmıştır. Bir barındırma sağlayıcısını araştırırken, aynı güvenlik açığını ortaya çıkaran yaklaşık 100 müşteri alanını belirledik – uygulama kaynak kodu, kullanıcı dosyaları ve veritabanı kopyaları içeren herkese açık yedekleme dosyaları.

Bireysel olarak bakıldığında, her alan tek bir gözetim gibi görünüyordu. Ancak numaralandırma, deseni netleştirdi: tüm müşteri tabanında çoğaltılan sistemik bir sorun.

Geri adım atarak ve noktaları birleştirerek, pozlamanın tam kapsamını görebildik ve bunu sağlayıcıya rapor edebildik.

Bu saldırı yüzeyiniz için ne anlama geliyor?

Gölge Kör lekeler yaratır, ancak gizli kalmaları gerekmez. Savunucular, kullanılmadan önce zayıflıkları tespit edebilir:

-

Saldırganlar yapmadan önce yeni sistemleri yakalamak için alt alan alanlarını sürekli olarak numaralandırmak

-

Yeni keşfedilen varlıkları güvenlik açığı yönetimi programlarına beslemek, böylece hiçbir şey çatlaklardan kaymaz

Intruder bunun otomatik olarak ilgilenir, bilinmeyen varlıkları keşfeder ve hızlı davranabilmeniz için bunları maruz kalma için tarar.

Intruder’ın ihlal olmadan önce pozlamaları nasıl ortaya çıkardığını görmek için bir demo rezervasyonu.

Yazar Bio:

Intruder Güvenlik Mühendisi Benjamin Marr tarafından yazılmıştır

Ben, saldırgan güvenlik taramasını otomatikleştirdiği ve güvenlik araştırmalarını gerçekleştirdiği Intruder’da güvenlik mühendisidir. Arka planı OSWE Sertifikalı Penetrasyon Test Cihazı ve PHP Yazılım Mühendisi.

Intruder tarafından sponsorlu ve yazılmıştır.