“GoldenJackal” adlı nispeten bilinmeyen bir gelişmiş kalıcı tehdit (APT) grubu, 2019’dan beri Asya’daki hükümet ve diplomatik kuruluşları casusluk amacıyla hedef alıyor.

Tehdit aktörleri, kurbanlarını dikkatli bir şekilde seçerek ve açığa çıkma olasılığını azaltmak için saldırı sayısını minimumda tutarak gizlilik konusunda düşük bir profil sürdürdüler.

Kaspersky, GoldenJackal’ı 2020’den beri takip ediyor ve bugün tehdit aktörlerinin Afganistan, Azerbaycan, İran, Irak, Pakistan ve Türkiye’de dikkate değer faaliyetlerde bulunduğunu bildirdi.

Kaspersky, “GoldenJackal, 2019’dan beri aktif olan ve genellikle Orta Doğu ve Güney Asya’daki hükümet ve diplomatik kuruluşları hedef alan bir APT grubudur” diye açıklıyor.

“Faaliyetlerine yıllar önce başlamış olmalarına rağmen bu grup genel olarak bilinmiyor ve bildiğimiz kadarıyla kamuoyuna açıklanmadı.”

APT’nin enfeksiyon vektörleri bilinmemektedir. Ancak araştırmacılar, Microsoft Office Follina güvenlik açığından yararlanmak için uzak şablon enjeksiyon tekniğini kullanan kötü amaçlı belgelerle kimlik avı operasyonlarının belirtilerini gözlemlediler.

Ek olarak, Kaspersky, yazılımın meşru bir kopyasının yanına bir trojan bırakan, trojenleştirilmiş ‘Skype Kurumsal’ yükleyici vakası gördü.

Kaspersky analistleri, Turla ile kod ve TTP (teknikler, taktikler ve prosedürler) benzerlikleri fark etse de GoldenJackal’ı ayrı bir etkinlik kümesi olarak izliyorlar.

Zengin özel ‘Çakal’ araç seti

Kaspersky’ye göre GoldenJackal, kimlik bilgilerini boşaltma, veri çalma, kötü amaçlı yazılım yükleme, yanal hareket, dosya hırsızlığı ve daha fazlası dahil olmak üzere çeşitli işlevler sağlayan bir dizi özel .NET kötü amaçlı yazılım aracı kullanıyor.

Bir sisteme bulaşmak için ilk kullanılan birincil yük ‘ÇakalKontrol,’ saldırganlara virüslü bilgisayar üzerinde uzaktan kontrol sağlar.

Kötü amaçlı yazılım, bir program veya Windows hizmeti olarak çalıştırılabilir ve Kayıt defteri anahtarları, Windows zamanlanmış görevleri veya Windows hizmetleri ekleyerek kalıcılık sağlayabilir.

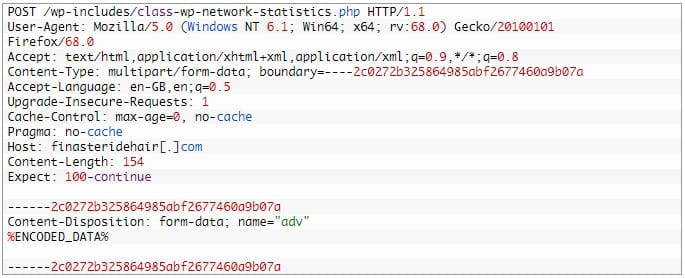

Rastgele programların yürütülmesi, dosyaların sızması veya C2’den ek yüklerin alınmasıyla ilgili HTTP POST istekleri yoluyla C2 sunucusundan kodlanmış komutlar alır.

Bilgisayar korsanlarının kullandığı ikinci araç ‘ÇakalÇalmakuzak paylaşımlar ve hatta yeni bağlanan USB sürücüler dahil olmak üzere güvenliği ihlal edilmiş bilgisayardaki tüm mantıksal sürücülerden veri sızdırmaya adanmış bir implant.

Saldırganlar, hedeflenen dosya türlerini, yolları, boyutları, dosyaların en son ne zaman kullanıldığını belirleyen bağımsız değişkenlerle hırsızı çalıştırabilir ve güvenlik araçlarının izleyebileceği belirli yolları hariç tutabilir.

Ayarlanan parametrelerle eşleşen tüm dosyalar AES, RSA veya DES kullanılarak şifrelenir, ardından GZIP ile sıkıştırılır ve sonunda C2 sunucusuna iletilir.

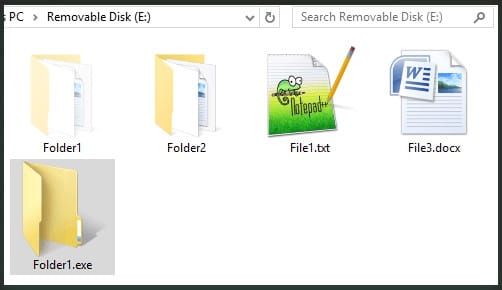

GoldenJackal’ın cephaneliğindeki üçüncü araç ‘çakal kurdupotansiyel olarak diğer değerli bilgisayarlara yayılmak üzere USB sürücülere bulaşır.

Kaspersky raporunda “Kötü amaçlı yazılım, çıkarılabilir bir USB depolama aygıtı algıladığında kendisini ona kopyalar” diyor.

“Aynı dizin adını kullanarak sürücü kökünde kendisinin bir kopyasını oluşturacak ve dizinin özniteliğini “gizli” olarak değiştirecek.

‘JackalWorm’, doğasını gizlemek ve kurbanı yürütmesi için kandırmak için çıkarılabilir sürücüde bir Windows dizin simgesi kullanır.

Böyle bir durumda, solucan ana sisteme bulaşacak, zamanlanmış bir görev oluşturarak kalıcılık sağlayacak ve ardından bunun kopyasını USB sürücüsünden silecektir.

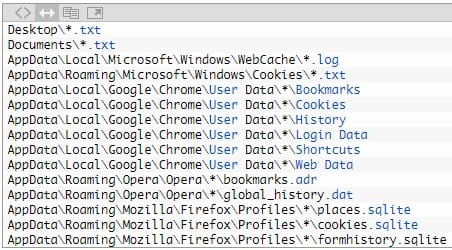

Altın Çakal APT tarafından kullanılan dördüncü araç ‘JacklPerInfo‘web tarayıcılarında saklanan tarama geçmişini ve kimlik bilgilerini tanımlama ve sızdırma ek yeteneklerine sahip temel bir sistem bilgisi toplayıcı.

Tipik bir bilgi hırsızı kötü amaçlı yazılım gibi hizmet veren JacklPerInfo ayrıca Masaüstü, Belgeler, İndirilenler ve AppData\Roaming\Microsoft\Windows\Recent dizinlerinden dosya sızdırabilir.

Kaspersky’nin raporunda sunulan beşinci ve son kötü amaçlı yazılım aracı ‘ÇakalEkranGözcüsüvirüs bulaşmış cihazda ekran görüntüleri yakalamak için kullanılır.

Operatörler, çözünürlüğü ve görüntü yakalama zaman aralıklarını belirtebilir ve araç, medyayı C2’ye şifreli yükler biçimindeki HTTP POST istekleri aracılığıyla gönderir.

Sonuç olarak GoldenJackal, Kaspersky’nin uzun vadeli casusluk operasyonları olduğuna inandığı operasyonları gerçekleştirmek için sınırlı sayıda kurbana karşı kapsamlı bir özel araçlar setini dikkatli bir şekilde kullanıyor.

APT’nin operasyonel taktikleri hakkında çok az şey bilinmesine rağmen, gözlemlenen bulaşma zincirlerindeki çeşitlilik ve son derece yetenekli kötü amaçlı yazılım araçları, bunun gelişmiş bir tehdit aktörü olduğuna dair hiçbir şüpheye yer bırakmıyor.