Clop fidye yazılımı çetesi, 130’dan fazla kuruluştan veri çaldıklarını söyleyerek, GoAnywhere MFT güvenli dosya aktarım aracındaki sıfır günlük bir güvenlik açığından yararlanan son saldırıların arkasında olduğunu iddia ediyor.

Artık CVE-2023-0669 olarak izlenen güvenlik açığı, saldırganların yönetim konsolları İnternet erişimine açıkken yama uygulanmamış GoAnywhere MFT örneklerinde uzaktan kod yürütmesini sağlıyor.

Clop, BleepingComputer’a ulaştı ve bu hatayı hedefleyen açıklardan yararlanmaya açık sunucuları ihlal ettikten sonra on gün boyunca verileri çaldıklarını iddia etti.

Ancak çete, BleepingComputer saldırıların ne zaman başladığını, kurbanlarından şantaj yapmaya başlayıp başlamadıklarını ve ne kadar fidye istediklerini sorduğunda iddialarıyla ilgili kanıt sağlamayı veya ek ayrıntıları paylaşmayı reddetti.

Ayrıca kurbanlarının ağları üzerinden yanal olarak hareket edebileceklerini ve sistemlerini şifrelemek için fidye yazılımı yükleri yerleştirebileceklerini iddia ettiler, ancak buna karşı karar verdiler ve yalnızca güvenliği ihlal edilmiş GoAnywhere MFT sunucularında depolanan belgeleri çaldılar.

BleepingComputer, Clop’un iddialarını bağımsız olarak doğrulayamadı ve Fortra, CVE-2023-0669 istismarı ve fidye yazılımı grubunun iddiaları hakkında daha fazla bilgi isteyen e-postaları yanıtlamadı.

Güvenli dosya aktarım aracında aktif olarak kullanılan kusur

GoAnywhere MFT’nin geliştiricisi Fortra (eski adıyla HelpSystems), hafta sonu müşterilerine güvenlik açığından sıfır gün olarak yararlanıldığını açıkladı.

Pazartesi günü, savunmasız sunucularda kimliği doğrulanmamış uzaktan kod yürütülmesine izin veren bir kavram kanıtı istismarı da çevrimiçi olarak yayınlandı.

Şirket, müşterilerin sunucularını gelen saldırı girişimlerine karşı korumalarına olanak sağlamak için ertesi gün acil durum güvenlik güncellemeleri yayınladı.

O zamandan beri Fortra, Perşembe günü destek web sitesinde (yalnızca bir kullanıcı hesabıyla oturum açtıktan sonra erişilebilir) başka bir güncelleme yayınladı ve saldırılarda bazı MFTaaS örneklerinin de ihlal edildiğini söyledi.

Fortra, “Yetkisiz bir tarafın sistemlere daha önce bilinmeyen bir istismar yoluyla eriştiğini ve yetkisiz kullanıcı hesapları oluşturduğunu belirledik.” Dedi.

“Bunu çözmeye yönelik eylemlerimizin bir parçası olarak ve çok fazla tedbir nedeniyle, geçici bir hizmet kesintisi uyguladık. Her ortamda hafifletme uygulanıp doğrulandığından hizmet müşteri bazında geri yüklenmeye devam ediyor.

Bireysel potansiyel etkilerini değerlendirmek, hafifletme önlemleri uygulamak ve sistemleri geri yüklemek için müşterilerle doğrudan çalışıyoruz.”

CISA ayrıca Cuma günü CVE-2023-0669 GoAnywhere MFT güvenlik açığını Bilinen Yararlanılan Güvenlik Açıkları Kataloğuna ekledi ve federal kurumlara 3 Mart’a kadar önümüzdeki üç hafta içinde sistemlerini yamalama talimatı verdi.

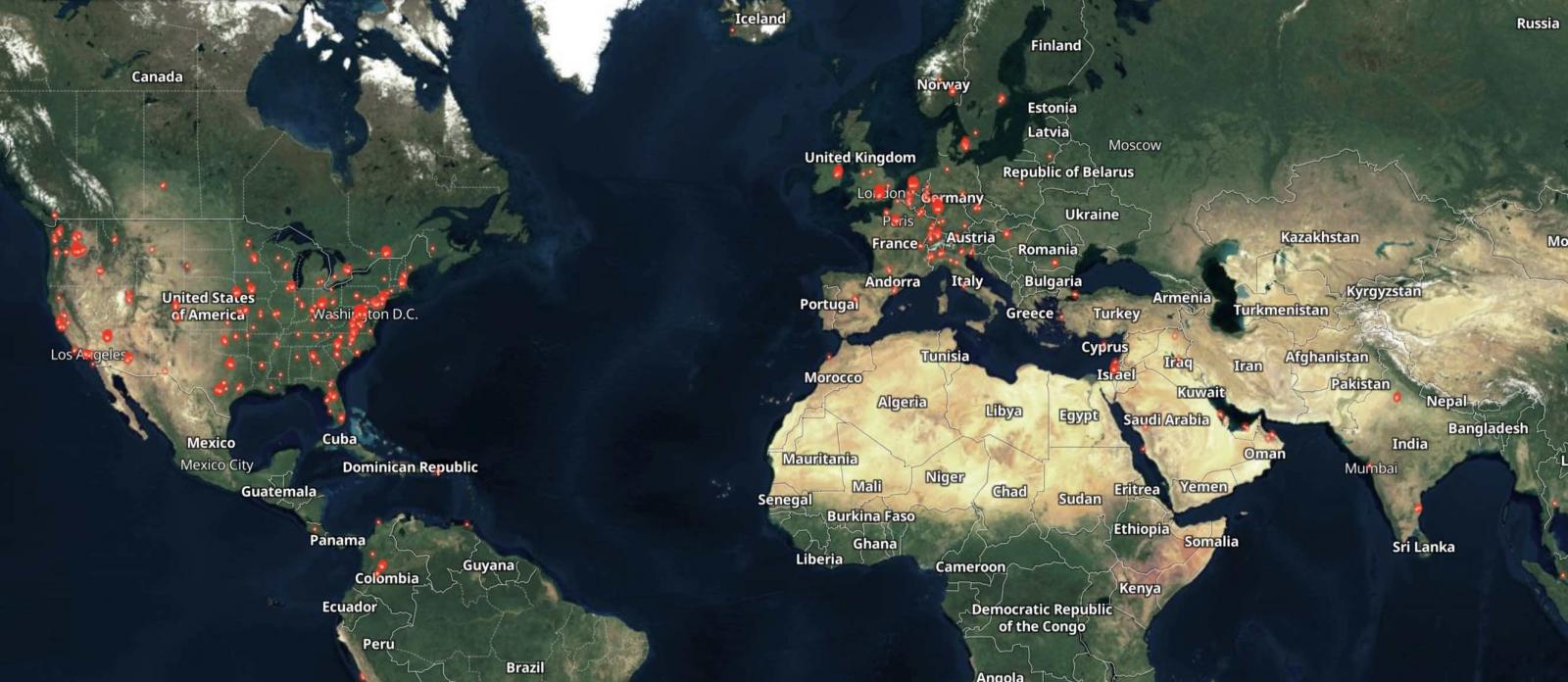

Shodan, 1.000’den fazla GoAnywhere örneğinin çevrimiçi olarak açığa çıktığını gösterse de, yalnızca 135 tanesi 8000 ve 8001 bağlantı noktalarında (savunmaya açık yönetici konsolu tarafından kullanılanlar).

Clop’un Accellion gasp saldırıları

Clop’un GoAnywhere MFT sıfır gün hizmetini veri çalmak için kullandığı iddiası, Aralık 2020’de yaklaşık 100 şirketin verilerini çalmak için bir Accellion FTA sıfır gün güvenlik açığını keşfedip bundan yararlandıklarında kullandıkları taktikle çok benzer.

O zamanlar şirketler, verilerinin kamuya sızdırılmasını önlemek için 10 milyon dolarlık fidye ödemesi talep eden e-postalar alıyordu.

2020 Accellion saldırılarında Clop’un operatörleri, Accellion’ın eski Dosya Aktarım Aracını (FTA) kullanarak yüksek profilli şirketlerden büyük miktarda veri çaldı.

Sunucuları Clop tarafından hacklenen kuruluşlar arasında enerji devi Shell, süpermarket devi Kroger, siber güvenlik firması Qualys ve dünya çapında çok sayıda üniversite (örn. Stanford Medicine, Colorado Üniversitesi, Miami Üniversitesi, Maryland Baltimore Üniversitesi (UMB)) yer almaktadır. ve Kaliforniya Üniversitesi).

Haziran 2021’de, Clop fidye yazılımı çetesine hizmet sağlayan altı kara para aklayıcı Ukrayna’da tutuklandığında, Cyclone Operasyonu kod adlı uluslararası bir kanun uygulama operasyonunun ardından Clop’un altyapısının bir kısmı kapatıldı.

Çete, en az 2019’dan beri dünya çapında fidye yazılımı saldırılarıyla da bağlantılı. Sunucuları Clop tarafından şifrelenen bazı kurbanlar arasında Maastricht Üniversitesi, Software AG IT, ExecuPharm ve Indiabulls yer alıyor.