GoAnywhere MFT dosya aktarımı çözümünün geliştiricileri, müşterilerini açığa çıkan yönetici konsollarında sıfırıncı gün uzaktan kod yürütme güvenlik açığı konusunda uyarıyor.

GoAnywhere, şirketlerin dosyalara kimin eriştiğine dair ayrıntılı denetim günlüklerini tutarken ortaklarıyla şifrelenmiş dosyaları güvenli bir şekilde aktarmalarına olanak tanıyan güvenli bir web dosya aktarım çözümüdür.

GoAnywhere güvenlik danışmanlığı ilk olarak Mastodon’da bir kopyasını yayınlayan muhabir Brian Krebs tarafından kamuoyuna açıklandı.

Bildirimi alan bir müşteri, BleepingComputer’a bunun GoAnywhere’in hem şirket içi hem de SaaS uygulamalarını etkilediğini söyledi, ancak bunu şu anda bağımsız olarak doğrulayamadık.

Güvenlik danışma belgesine göre, açıktan yararlanma, normalde internete maruz kalmaması gereken yönetim konsoluna erişim gerektirir.

GoAnywhere güvenlik danışma belgesi “GoAnywhere MFT’de bir Zero-Day Remote Code Injection istismarı tespit edildi” uyarısında bulunuyor.

“Bu istismarın saldırı vektörü, çoğu durumda yalnızca özel bir şirket ağından, VPN aracılığıyla veya izin verilenler listesindeki IP adreslerinden (bulut ortamlarında çalışırken) erişilebilen uygulamanın yönetim konsoluna erişim gerektirir. Azure veya AWS).”

Şu anda sıfır gün güvenlik açığı için herhangi bir yama bulunmadığından, Fortra yöneticileri aşağıdaki azaltmayı uygulamaya çağırıyor:

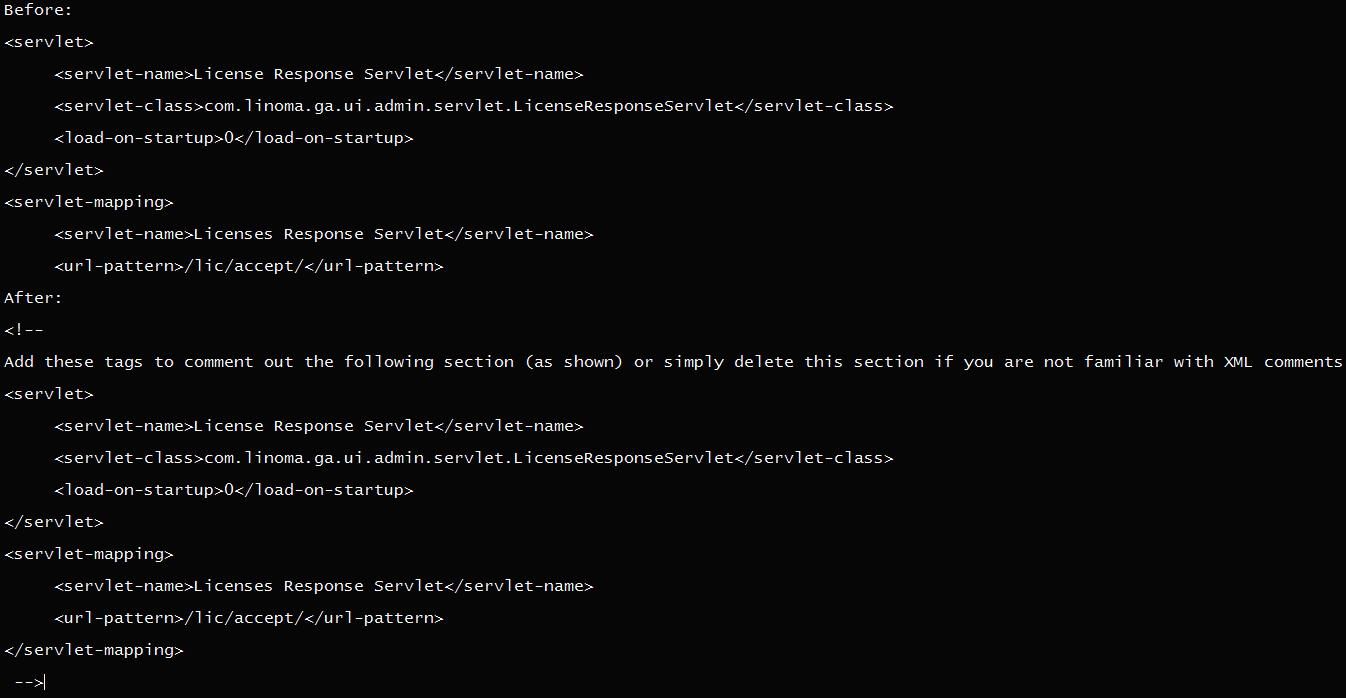

- GoAnywhere MFT’nin kurulu olduğu dosya sisteminde ” dosyasını düzenleyin.[install_dir]/adminroot/WEB_INF/web.xml.”

- Aşağıdaki ekran görüntüsünde aşağıdaki servlet ve servlet-mapping yapılandırmasını bulun ve kaldırın (silin veya yorum yapın).

- GoAnywhere MFT uygulamasını yeniden başlatın.

Fortra henüz bir güvenlik güncellemesi sunmadığından şu anda saldırıları azaltmanın başka bir yolu yok.

Fortra, hatayı çözerken SaaS çözümünü de geçici olarak kapattı.

Şirket ayrıca, Yöneticilerin aşağıdakiler de dahil olmak üzere kurulumlarını denetlemelerini önerir:

- Yeni, bilinmeyen yönetici hesaplarının “sistem” tarafından oluşturulup oluşturulmadığını ve “Yönetici Denetim Günlüğünün bu hesabı oluşturan var olmayan veya devre dışı bırakılmış bir süper kullanıcıyı gösterip göstermediğini” kontrol edin.

- Etkinlik için Yönetim günlüğünde arama yapın (Raporlama -> Denetim Günlükleri -> Yönetim). Kök kullanıcı tarafından oluşturulan herhangi bir şeyi arayın.

Güvenlik uzmanı Kevin Beaumont, internette kaç tane GoAnywhere örneğinin ifşa edildiğini belirlemek için bir Shodan taraması gerçekleştirdi ve çoğu Amerika Birleşik Devletleri’nde olmak üzere 1.008 sunucu buldu.

Ancak Beaumont, çoğu yönetici konsolunun 8000 ve 8001 bağlantı noktalarını kullandığını ve BleepingComputer’ın bunlardan yalnızca 151’inin açığa çıktığını gördüğünü söyledi.

Saldırı yüzeyi sınırlı gibi görünse de, büyük kuruluşların bu ürünleri ortaklarıyla hassas dosyaları aktarmak için kullandıklarına dikkat etmek önemlidir.

BleepingComputer, GoAnywhere dosya aktarım çözümünü kullanan yerel yönetimleri, sağlık şirketlerini, bankaları, enerji firmalarını, finansal hizmet şirketlerini, müzeleri ve bilgisayar parçası üreticilerini belirlemiştir.

Bu nedenle, GoAnywhere MFT’nin sıfır gün açığından yararlanan tek bir ihlal bile, gasp için kullanılabilecek hassas bilgileri sızdırabilir.

Bu kesin senaryo, dünya çapında birçok yüksek profilli şirketi etkileyen Clop fidye yazılımı çetesi tarafından Accellion FTA’nın (Dosya Aktarım Cihazı) 2021 saldırılarında görüldü.

BleepingComputer, saldırıların aktif olarak istismar edilip edilmediği hakkında daha fazla ayrıntı istemek için Fortra ile iletişime geçti ve bir yanıt alır almaz bu gönderiyi güncelleyeceğiz.