Synacktiv CSIRT’den güvenlik araştırmacıları, geleneksel izleme araçlarına neredeyse görünmez kalarak kalıcı arka kapı erişimi sağlamak için eBPF (genişletilmiş Berkeley Paket Filtresi) teknolojisinden yararlanan LinkPro adlı gelişmiş bir Linux kök kitini ortaya çıkardı.

Enfeksiyon zinciri, internete açık olan ve CVE-2024-23897 aracılığıyla istismar edilen savunmasız bir Jenkins sunucusundan kaynaklandı.

Tehdit aktörleri, birden fazla Amazon EKS (Elastic Kubernetes Service) kümesine “kvlnt/vv” adlı kötü amaçlı bir Docker görüntüsü dağıtmak için bu ilk erişim noktasından yararlandı.

Konteynerlenmiş veri, üç kritik bileşeni içeren bir Kali Linux temel görüntüsünden oluşuyordu: bir bash başlangıç betiği, proxy yetenekleri için “vnt” adı verilen bir VPN sunucu programı ve “vGet”.paste.txt olarak adlandırılan Rust tabanlı bir indirici kötü amaçlı yazılım.

Kötü amaçlı yazılım, bulut altyapısındaki GNU/Linux sistemlerini tehlikeye atmak için gelişmiş gizlilik yeteneklerini esnek operasyonel modlarla birleştirerek Linux hedefli tehditlerde önemli bir evrimi ele aldı.paste.txt.

Kötü amaçlı kodun ilk parçası, bellekte çalıştırılan başka bir vShell arka kapısını (v4.9.3) yerleştiren bir damlalıktır ve bu sefer DNS tüneli aracılığıyla iletişim kurar.

VGet indiricisi, bir Amazon S3 klasöründen şifrelenmiş bir veri yükü aldı ve diskte iz kalmasını önlemek için vShell 4.9.3 arka kapısını doğrudan belleğe iletti.

Daha önce belgelenen ve özellikle tehdit aktörü UNC5174 tarafından kullanılan bu arka kapı, WebSocket aracılığıyla 56.155.98.37 adresindeki komuta ve kontrol sunucusuyla iletişim kuruyordu.

Bu karmaşık saldırı sonunda operasyonun en önemli parçası olan LinkPro’nun konuşlandırılmasına yol açtı.paste.txt

Gelişmiş eBPF Tabanlı Gizlilik Mekanizmaları

LinkPro, iki farklı eBPF modülünü kullanan çift katmanlı gizleme stratejisiyle farkını ortaya koyuyor.

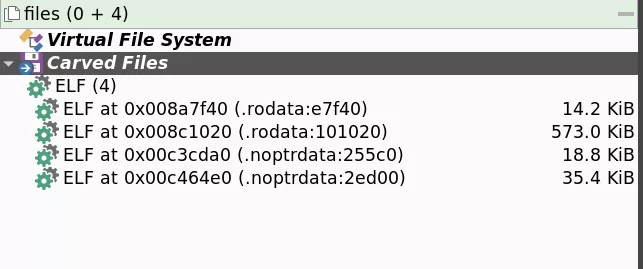

LinkPro dört ELF modülü içerir: paylaşılan bir kitaplık, bir çekirdek modülü ve iki eBPF modülü:

“Gizle” modülü olarak adlandırılan ilk modül, kritik sistem çağrılarını engellemek için Tracepoint ve Kretprobe türlerindeki eBPF programlarını uygular.

LinkPro, getdents ve getdents64 sistem çağrılarına bağlanarak, “.tmp~data” veya “.system” gibi anahtar kelimeleri içeren dosyalara yapılan tüm referansları kaldırmak için dizin listelerini filtreler.

Rootkit ayrıca /proc/ altında, işlem kimlikleri eBPF haritasında saklanan ve aynı anda 10 PID’ye kadar gizleyebilen belirli işlem dizinlerini de gizler.paste.txt

Gizle modülü, kendi eBPF programlarını bpftool gibi algılama araçlarından gizlemek için ek bir karmaşık teknik kullanır.

LinkPro, sys_bpf sistem çağrılarını yakalayarak ve döndürülen program kimliklerinin dahili haritasında depolananlarla eşleşip eşleşmediğini kontrol ederek, çekirdeğe bir hata kodu döndürmesi talimatını vererek, eBPF bileşenlerini etkili bir şekilde yönetim araçlarına görünmez hale getirir.

Ancak bu teknik, Linux çekirdeğinin, Amazon Linux ve Ubuntu 24.04.paste.txt’nin son sürümlerinde bulunan CONFIG_BPF_KPROBE_OVERRIDE yapılandırma seçeneğiyle derlenmesini gerektirir.

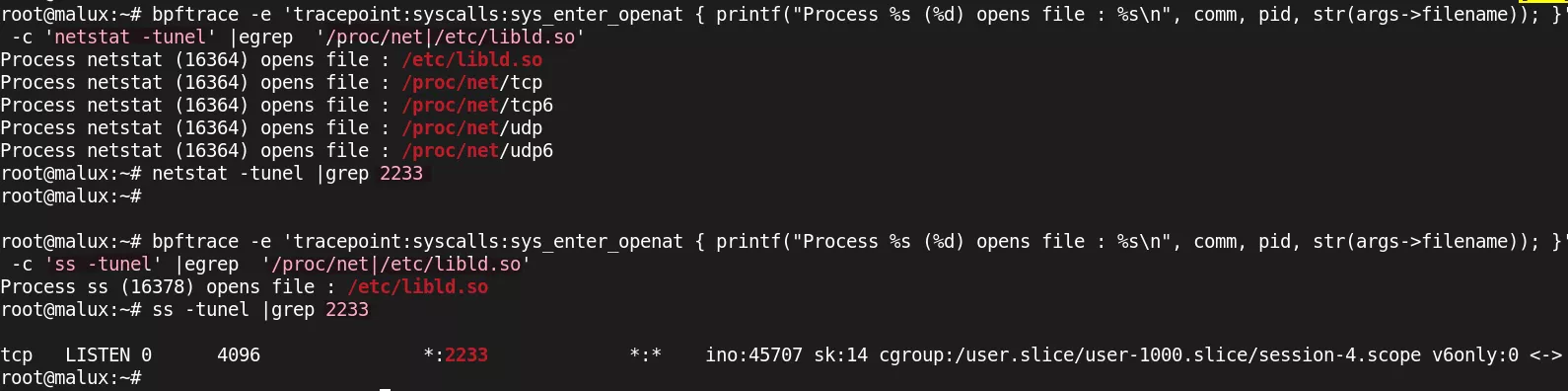

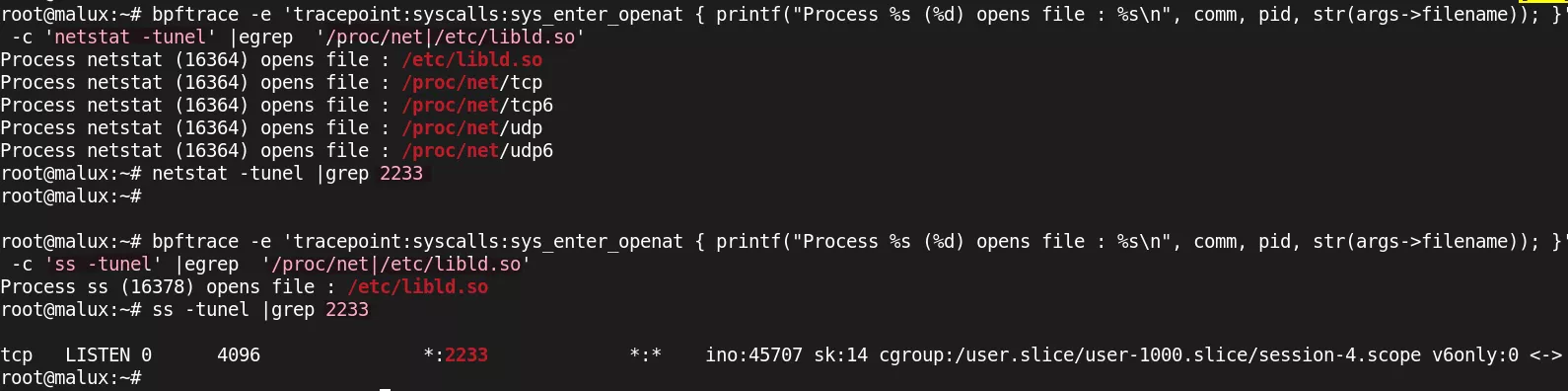

Eksik çekirdek özellikleri nedeniyle eBPF tabanlı gizleme başarısız olduğunda LinkPro, /etc/ld.so.preload yapılandırma dosyasını değiştirerek alternatif bir gizlilik mekanizması dağıtır.

Rootkit, dinamik bağlantı gerektiren tüm programlar tarafından yüklenen libld.so adlı kötü amaçlı bir paylaşılan kitaplığı /etc/libld.so dosyasına çıkarır ve yükler.

Bu kitaplık, LinkPro ağ izlerini ve dosya sistemi yapıtlarını gizlemek için fopen, getdents, readdir ve kill gibi çeşitli libc işlevlerini bağlar.paste.txt

Libld.so kancası özellikle /proc/net/tcp, /proc/net/tcp6, /proc/net/udp ve /proc/net/udp6 dosyalarını hedefler ve LinkPro’nun varsayılan dinleme bağlantı noktası olan 2233 numaralı bağlantı noktasını içeren tüm satırları filtreler.

Netstat gibi /proc/net dosyalarına dayanan araçlara karşı etkili olsa da bu teknik, bunun yerine netlink protokolünü kullanan “ss” komutuyla atlanabilir.paste.txt

Sihirli Paket Aktivasyonu ve Bağlantı Noktası Yönlendirmesi

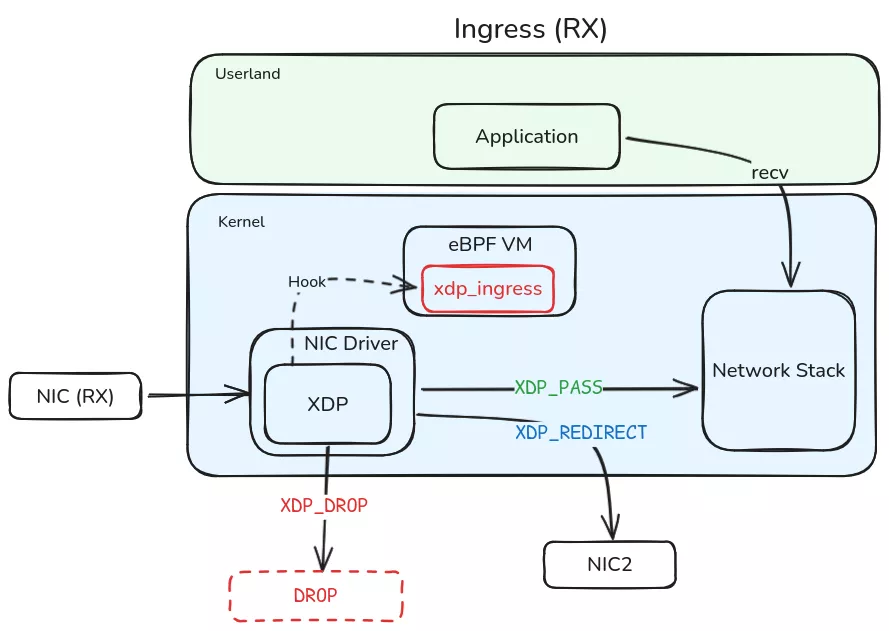

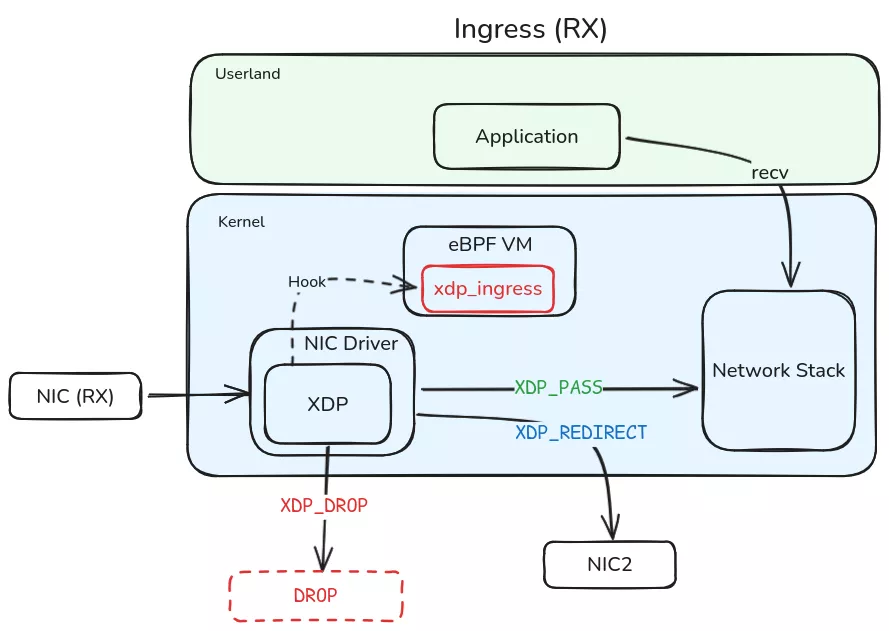

“Knock” adı verilen ikinci eBPF modülü, sihirli paket aktivasyonu yoluyla LinkPro’nun pasif arka kapı modunu etkinleştirir.

Bu modül iki eBPF programından oluşur: XDP (eXpress Veri Yolu) tipinde xdp_ingress ve TC (Trafik Kontrolü) tipinde tc_egress.

Arka kapı aynı zamanda tehlikeye atılan altyapı içinde yanal hareket için SOCKS5 proxy tünelleri oluşturabilir ve talep üzerine ek HTTP dinleyicileri oluşturabilir.

xdp_ingress programı, belirli pencere boyutu değeri 54321 olan bir TCP SYN paketi için gelen ağ trafiğini izler. Bu sihirli paketi tespit ettikten sonra program, kaynak IP adresini bir saatlik süre sonu penceresine sahip bir knock_map’e kaydeder ve LinkPro’yu söz konusu belirli IP.paste.txt için “açık” duruma geçirir.

Etkinleştirildiğinde, xdp_ingress kayıtlı IP’den gelen sonraki TCP paketlerini yakalar ve belirtilen orijinal hedef bağlantı noktasına bakılmaksızın hedef bağlantı noktasını LinkPro’nun dahili dinleme bağlantı noktası 2233 olarak değiştirir.

Daha sonra tc_egress programı, orijinal hedef bağlantı noktasını kaynak bağlantı noktası olarak geri yüklemek için giden yanıt paketlerini değiştirerek şeffaf bir iletişim kanalı oluşturur.

Bu gelişmiş bağlantı noktası yeniden yönlendirmesi, operatörlerin ön uç güvenlik duvarları tarafından yetkilendirilen herhangi bir bağlantı noktası üzerinden komut göndermesine olanak tanır, bu da adli analizleri ve güvenlik duvarı günlükleri ile gerçek ağ etkinliği arasındaki korelasyonu önemli ölçüde karmaşık hale getirir.paste.txt

Systemd Hizmet Kılığı

LinkPro, ağ adı çözümlemesinden sorumlu meşru sistemd çözümlemeli hizmet gibi davranarak kalıcılık sağlar.

Rootkit, yürütülebilir dosyasını /usr/lib/.system/.tmp~data.resolveld dizinine kopyalar ve sistem önyüklemesinde otomatik yürütmeyi sağlamak için /etc/systemd/system/systemd-resolveld.service konumunda uygun yapılandırmaya sahip bir systemd birim dosyası oluşturur.

Tespitten daha fazla kaçınmak için LinkPro, dosyalarının oluşturulma ve değiştirilme tarihlerini /etc/passwd.paste.txt ile eşleşecek şekilde değiştirerek zaman damgası uygular.

Arka kapı iki çalışma modunu destekler: geri (pasif) ve ileri (aktif). Ters modda LinkPro, yukarıda açıklanan sihirli paket etkinleştirme mekanizmasını kullanarak C2 sunucusundan gelen komutları dinler.

İleri modda, arka kapı komut ve kontrol sunucusuyla aktif olarak iletişimi başlatır ve beş farklı protokolü destekler: HTTP, WebSocket, UDP, TCP ve DNS tünelleme. Analiz edilen örnekler, 2233.paste.txt bağlantı noktası üzerinden HTTP protokolü kullanılarak 18.199.101.111 IP adresiyle iletişim kurdu.

LinkPro kurulduktan sonra operatörlere etkileşimli bash terminal oturumları, isteğe bağlı kabuk komut yürütme, kapsamlı dosya yönetimi işlemleri ve parçalı aktarım kodlamasıyla dosya yükleme/indirme yetenekleri dahil olmak üzere kapsamlı uzaktan erişim işlevselliği sağlar.

Bu özellikler, tehdit aktörlerinin kalıcı erişimi sürdürmesine, hassas verileri sızdırmasına ve kurbanın ağ ortamındaki ek sistemlere yönelmesine olanak tanır.paste.txt.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.