Alman Federal Anayasayı Koruma Ofisi (BfV) ve Kore Cumhuriyeti Ulusal İstihbarat Servisi’nden (NIS) ortak bir siber güvenlik danışmanlığı, Kimsuky’nin hedefin Gmail e-postalarını çalmak için Chrome uzantılarını kullanması konusunda uyarıda bulunuyor.

Kimsuky (namı diğer Thallium, Velvet Chollima), diplomatlara, gazetecilere, devlet kurumlarına, üniversite profesörlerine ve politikacılara karşı siber casusluk yapmak için hedef odaklı kimlik avını kullanan bir Kuzey Koreli tehdit grubudur. Başlangıçta Güney Kore’deki hedeflere odaklanan tehdit aktörleri, zaman içinde operasyonlarını ABD ve Avrupa’daki varlıkları hedef alacak şekilde genişletti.

Ortak güvenlik danışma belgesi, bilgisayar korsanlığı grubu tarafından kullanılan kötü amaçlı bir Chrome uzantısı ve Android uygulamaları olmak üzere iki saldırı yöntemi konusunda uyarmak için yayınlandı.

Mevcut kampanya Güney Kore’deki insanları hedef alırken, Kimsuky tarafından kullanılan teknikler küresel olarak uygulanabilir, bu nedenle farkındalığı artırmak hayati önem taşır.

Gmail e-postalarını çalmak

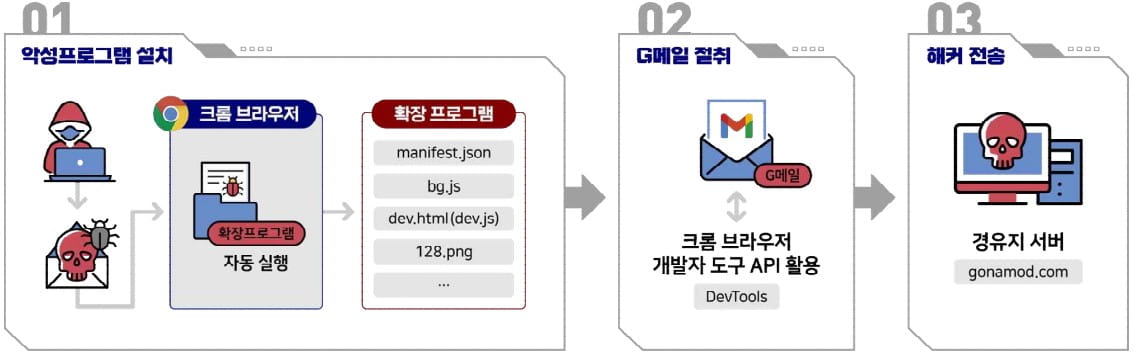

Saldırı, kurbanı Microsoft Edge veya Brave gibi Chromium tabanlı tarayıcılara da yüklenecek olan kötü amaçlı bir Chrome uzantısı yüklemeye teşvik eden bir kimlik avı e-postası ile başlar.

Uzantı ‘AF’ olarak adlandırılır ve yalnızca kullanıcı tarayıcının adres çubuğuna “(chrome|edge|brasur)://extensions” girerse uzantı listesinde görülebilir.

Kurban, virüslü tarayıcı aracılığıyla Gmail’i ziyaret ettiğinde, uzantı otomatik olarak etkinleştirilerek kurbanın e-posta içeriğine müdahale eder ve bunları çalar.

Uzantı, çalınan verileri saldırganın geçiş sunucusuna göndermek için tarayıcıdaki Devtools API’sini (geliştirici araçları API’si) kötüye kullanır ve hesap güvenlik korumalarını bozmadan veya atlamadan e-postalarını gizlice çalar.

Bu, Kimsuky’nin ihlal edilmiş sistemlerden e-postaları çalmak için kötü amaçlı Chrome uzantılarını ilk kez kullanması değil.

Temmuz 2022’de Volexity, “SHARPEXT” adlı bir uzantı kullanan benzer bir kampanya hakkında bilgi verdi. Aralık 2018’de Netscout, Kimsuky’nin akademi hedeflerine karşı aynı taktiği izlediğini bildirdi.

Bu kez, Kimsuky’nin son saldırılarında kullandığı kötü niyetli dosyaların hash’leri şöyle:

- 012D5FFE697E33D81B9E7447F4AA338B (manifest.json)

- 582A033DA897C967FAADE386AC30F604 (bg.js)

- 51527624E7921A8157F820EB0CA78E29 (dev.js)

Android kötü amaçlı yazılımı

Kimsuky tarafından kullanılan Android kötü amaçlı yazılımı “FastViewer”, “Fastfire” veya “Fastspy DEX” olarak adlandırılıyor ve bir güvenlik eklentisi veya belge görüntüleyici kılığına girdiği Ekim 2022’den beri biliniyor.

Ancak Koreli siber güvenlik firması AhnLab, tehdit aktörlerinin FastViewer’ı Aralık 2022’de güncellediklerini ve bu nedenle hash’leri kamuya bildirildikten sonra kötü amaçlı yazılımı kullanmaya devam ettiklerini bildirdi.

Saldırı, Kimsuky’nin kurbanın daha önce kimlik avı e-postaları veya başka yollarla çaldıkları Google hesabına giriş yapmasıyla başlar.

Daha sonra bilgisayar korsanları, Google Play’in, kullanıcıların kötü amaçlı yazılımı yüklemek için bilgisayarlarından (Play Store web sitesi) bağlı cihazlarına uygulama yüklemesine olanak tanıyan web’den telefona senkronizasyon özelliğini kötüye kullanır.

Saldırganların Google Play’den kurbanın cihazına yüklemesini istediği kötü amaçlı uygulama, “yalnızca dahili test” için Google Play konsol geliştirici sitesine gönderilir ve kurbanın cihazının bir test hedefi olarak eklendiği varsayılır.

Bu teknik, büyük ölçekli enfeksiyonlar için işe yaramaz, ancak Kimsuky tarafından yürütülenler gibi dar hedefleme operasyonları söz konusu olduğunda istisnai ve oldukça gizlidir.

Android kötü amaçlı yazılımı, bilgisayar korsanlarının dosyaları düşürmesine, oluşturmasına, silmesine veya çalmasına, kişi listelerini almasına, arama yapmasına, SMS izlemesine veya göndermesine, kamerayı etkinleştirmesine, keylogging yapmasına ve masaüstünü görüntülemesine olanak tanıyan bir RAT (uzaktan erişim trojan) aracıdır.

Kimsuky, Gmail hesaplarını ele geçirmek için taktiklerini geliştirmeye ve daha karmaşık yöntemler geliştirmeye devam ederken, bireyler ve kuruluşlar tetikte olmalı ve sağlam güvenlik önlemleri uygulamalıdır.

Bu, yazılımları güncel tutmayı, beklenmeyen e-postalara veya bağlantılara karşı dikkatli olmayı ve şüpheli etkinliklere karşı hesapları düzenli olarak izlemeyi içerir.