Geçen ay OpenVSX ve Visual Studio Code pazarlarını etkileyen GlassWorm kötü amaçlı yazılım kampanyası, halihazırda 10.000’den fazla indirilen üç yeni VSCode uzantısıyla geri döndü.

GlassWorm, GitHub, NPM ve OpenVSX hesap kimlik bilgilerinin yanı sıra 49 uzantıdan kripto para cüzdanı verilerini hedefleyen bir veri almak için Solana işlemlerini kullanan bir kampanya ve kötü amaçlı yazılımdır.

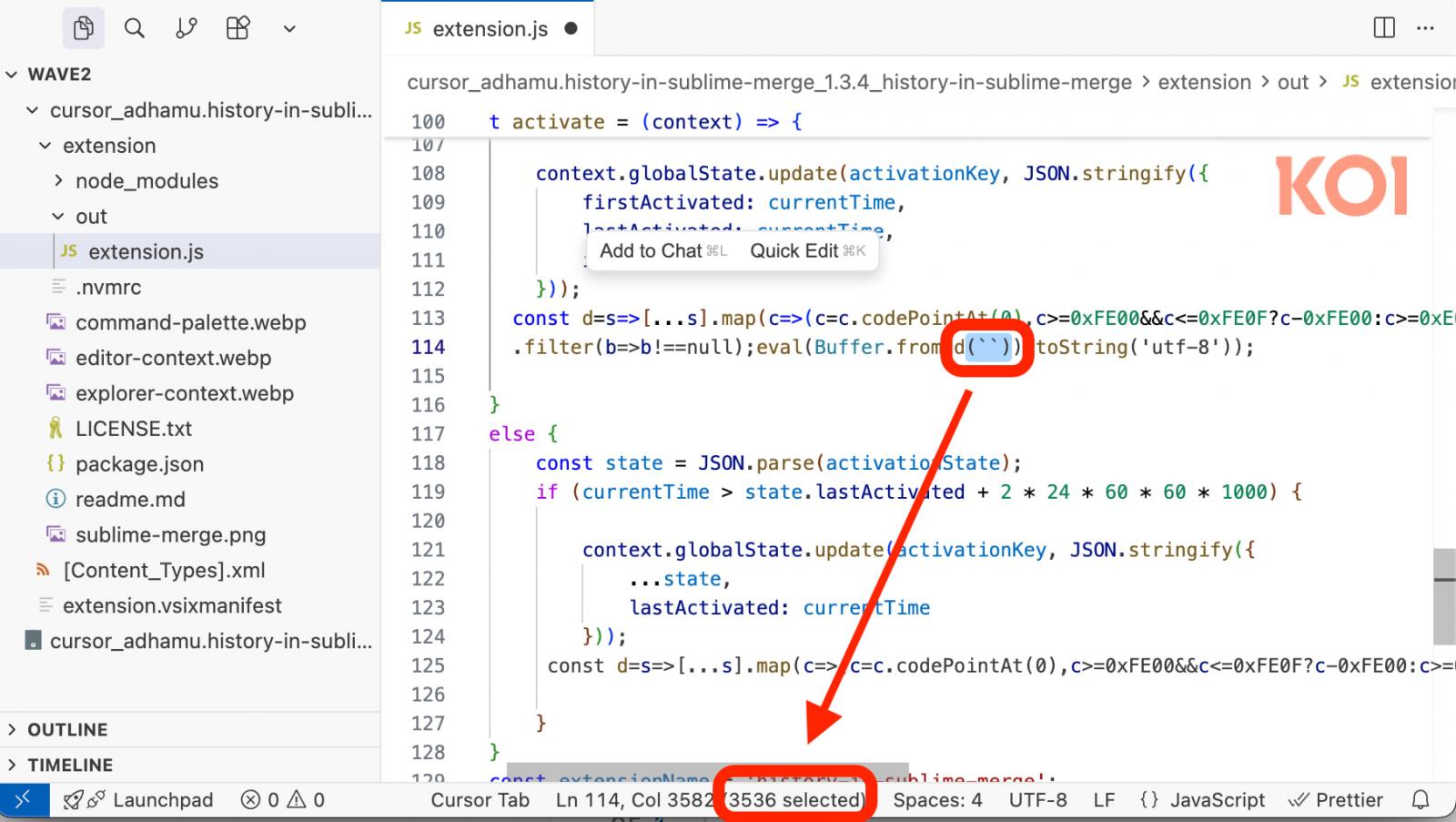

Kötü amaçlı yazılım, boşluk olarak görüntülenen görünmez Unicode karakterler kullanır, ancak kötü amaçlı eylemleri kolaylaştırmak için JavaScript olarak yürütülür.

İlk olarak Microsoft’un VS Code ve OpenVSX pazaryerlerinde 35.800 kez indirilen 12 uzantı aracılığıyla ortaya çıktı. Ancak indirme sayısının tehdit aktörü tarafından şişirildiği ve kampanyanın tam etkisinin bilinmemesine neden olduğuna inanılıyor.

Bu tehlikeye yanıt olarak Open VSX, GlassWorm tarafından ihlal edilen, açıklanmayan sayıda hesap için erişim belirteçlerini değiştirdi, güvenlik geliştirmeleri uyguladı ve olayı kapalı olarak işaretledi.

GlassWorm geri dönüyor

Kampanyayı takip eden Koi Security’ye göre saldırgan artık aynı altyapıyı kullanarak ancak güncellenmiş komuta ve kontrol (C2) uç noktaları ve Solana işlemleriyle OpenVSX’e geri döndü.

GlassWorm yükünü taşıyan üç OpenVSX uzantısı şunlardır:

- dreven-dev.dev.dev.ai.ai güdümlü — 3.400 indirme

- adam.history-in-sublime-birleştirme — 4.000 indirme

- yasuyuky.transient-emacs — 2.400 indirme

Koi Security, üç uzantının da orijinal dosyalarla aynı görünmez Unicode karakter gizleme numarasını kullandığını söylüyor. Açıkçası bu, OpenVSX’in yeni tanıtılan savunmalarını atlamada etkili olmaya devam ediyor.

Kaynak: Koi Güvenliği

Aikido’nun daha önce bildirdiği gibi, GlassWorm operatörleri geçen ayki maruz kalma nedeniyle caymadı ve çoktan GitHub’a dönmüşlerdi, ancak yeni uzantılar aracılığıyla OpenVSX’e geri dönüş, birden fazla platformda operasyonlara devam etme niyetini gösteriyor.

Saldırı altyapısı açığa çıktı

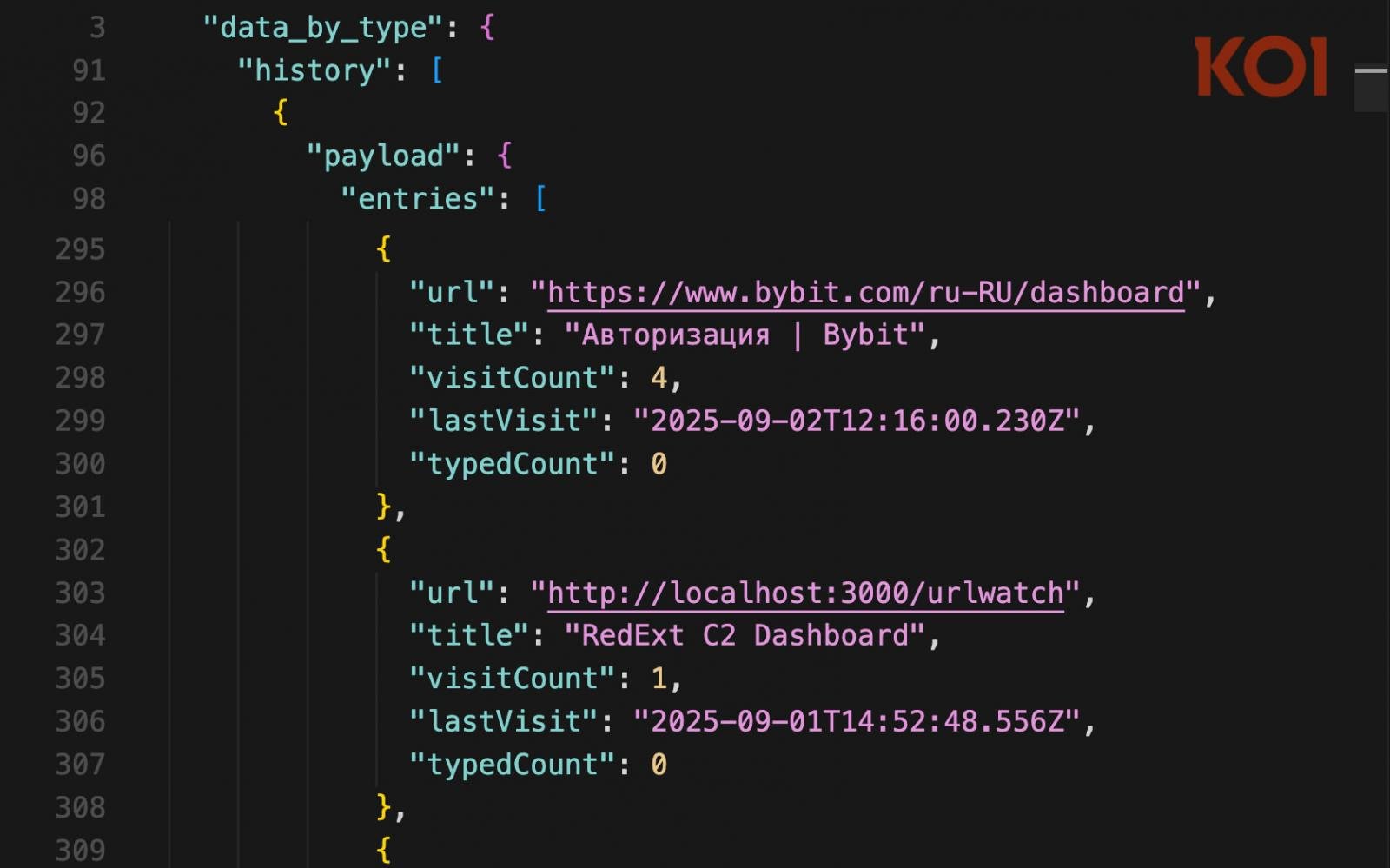

Koi Security, isimsiz bir ihbar aracılığıyla saldırganların sunucusuna erişebildi ve bu kampanyadan etkilenen kurbanlara ilişkin önemli verileri elde edebildi.

Alınan veriler, GlassWorm’un Amerika Birleşik Devletleri, Güney Amerika, Avrupa, Asya ve Orta Doğu’daki bir hükümet kuruluşundaki sistemlerde bulunduğu küresel erişimi gösteriyor.

Operatörlerin kendileri ile ilgili olarak Koi, onların Rusça konuştuklarını ve RedExt açık kaynaklı C2 tarayıcı uzantısı çerçevesini kullandıklarını bildiriyor.

Kaynak: Koi Güvenliği

Araştırmacılar, birden fazla kripto para borsası ve mesajlaşma platformunun kullanıcı kimlikleri de dahil olmak üzere tüm verileri kolluk kuvvetleriyle paylaştı ve etkilenen kuruluşları bilgilendirmeye yönelik bir plan koordine ediliyor.

Koi Security, BleepingComputer’a şu ana kadar 60 farklı kurban tespit ettiklerini ve açığa çıkan tek bir uç noktadan yalnızca kısmi bir liste aldıklarını belirtti.

Yazım itibarıyla GlassWorm yüküne sahip üç uzantı OpenVSX’ten indirilmeye devam ediyor.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.