Güvenlik tehditleri nadiren tatil programlarına uyuyor ve geliştiriciler izin alsa da kötü niyetli aktörler fazla mesai yapıyor.

Microsoft Visual Studio Marketplace ve OpenVSX platformlarını hedef alan önemli bir yeni yazılım tedarik zinciri saldırıları dalgası tespit edildi.

Secure Annex’teki araştırmacılar, “Glassworm” kötü amaçlı yazılım kampanyasıyla bağlantılı 24 yeni kötü amaçlı paketi ortaya çıkardı ve izledi; bu, saldırganların geliştirici ortamlarına sızma şeklinin arttığına işaret ediyor.

Geçtiğimiz hafta güvenlik araştırmacıları, karmaşık aldatma taktikleri kullanan benzeri görülmemiş bir uzantı kümesi tespit etti.

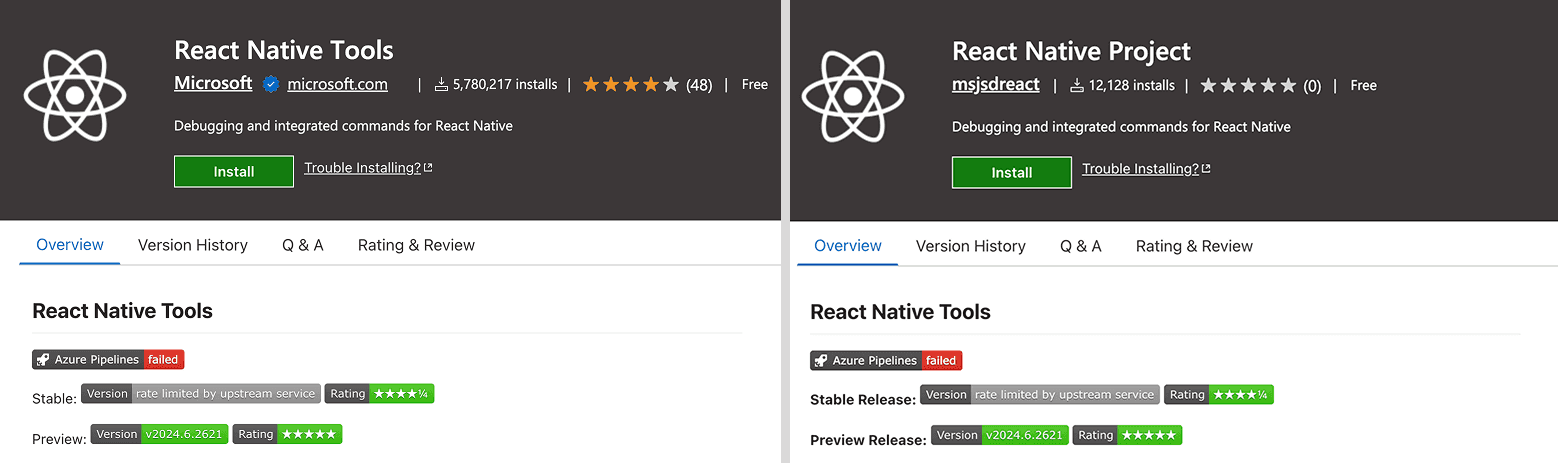

Bu paketler yeni araçlar değil, milyonlarca geliştirici tarafından kullanılan popüler, meşru uzantıların neredeyse aynı kopyalarıdır.

Saldırganlar özellikle Flutter, Tailwind, Vim, Yaml, Svelte, React Native ve Vue gibi yaygın olarak kullanılan çerçeveleri ve araçları hedef alıyor.

Saldırganlar, kodlama üretkenliği için güç çarpanı görevi gören araçları taklit ederek, geliştiricilerin kalabalık bir pazarda yasal bir yardımcı program ile kötü amaçlı bir klon arasında ayrım yapma konusunda karşılaştıkları zorluklara bahse giriyorlar.

OpenVSX Kayıt Defteri ve Visual Studio

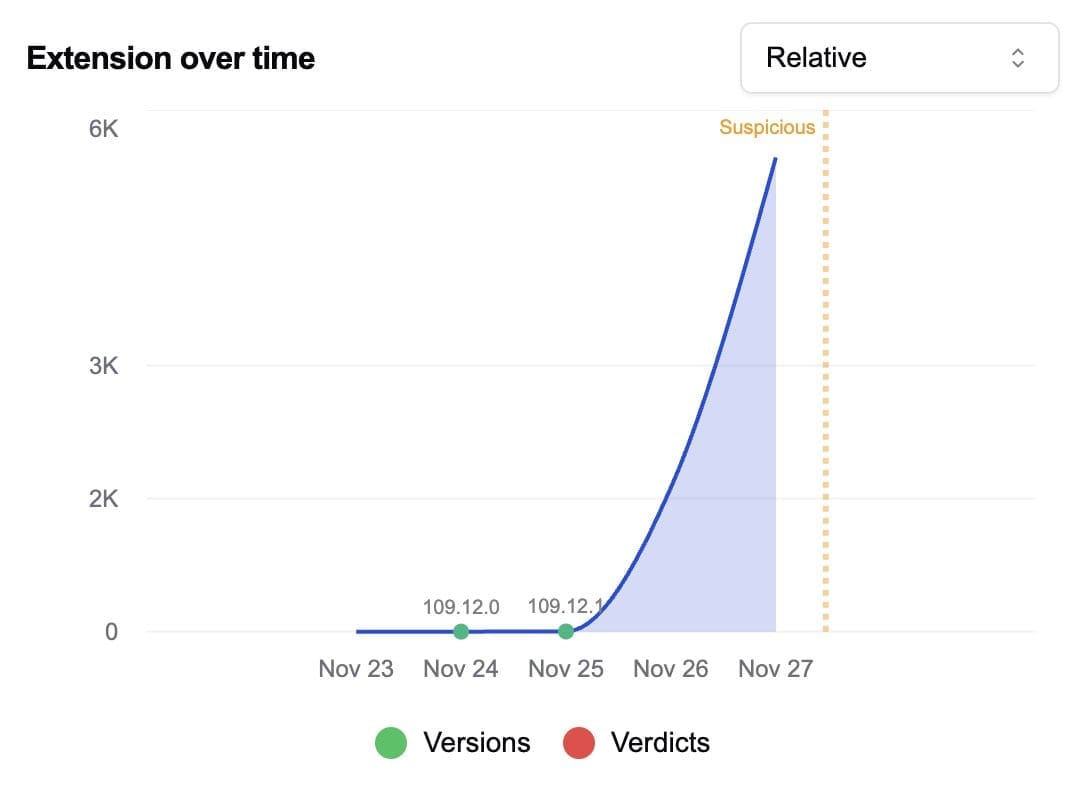

Aldatma, basit isimlendirme benzerliklerinin ötesine geçiyor. Analize göre, bu uzantılar yayınlandıktan sonra saldırganlar kurulum metriklerini yapay olarak manipüle ediyor.

Yeni bir kötü amaçlı uzantı neredeyse anında binlerce indirmeyi görüntüleyebilir ve bu da ona hak edilmemiş bir güvenilirlik cilası verebilir.

Visual Studio Code kullanıcı arayüzünde, bu sahte uzantılar genellikle meşru benzerlerinin yanında görünür.

Manipüle edilmiş sosyal kanıt söz konusu olduğunda, güvenli bir kurulum ile güvenliği ihlal edilmiş bir sistem arasındaki fark genellikle akıllı bir geliştiricinin tek ve kasıtsız bir tıklamasına indirgenir.

Glassworm kampanyasının teknik uygulaması, pazardan kaçınma konusunda endişe verici bir gelişmeyi vurguluyor.

Saldırganlar “yem ve değiştirme” yöntemini kullanıyor: Uzantılar genellikle başlangıçta otomatik filtreleri geçmek için zararsız kod olarak yayınlanıyor. Onaylandıktan sonra kötü amaçlı yüklerle güncellenirler.

Bu kötü amaçlı kod sıklıkla uzantının etkinleştirme bağlamından hemen sonra enjekte edilir ve bu da onun ilk savunmaları aşmasına olanak tanır.

Saldırı teknikleri de gelişti; görünmez Unicode karakterlerin kullanımından, doğrudan uzantının içine yerleştirilmiş daha karmaşık Rust tabanlı implantlara geçiş yapıldı.

Geliştiriciler için Tedarik Zinciri Riskleri

Bu kampanya münferit bir olay değil; Nextron Systems, Koi.ai ve Aikido dahil olmak üzere çok sayıda güvenlik kuruluşu tarafından takip edilen daha geniş bir trendin parçası.

Bu gruplar, bilinen saldırı imzalarına ve algılama modellerine rağmen, saldırganların kötü amaçlı yazılımları büyük pazarlara başarılı bir şekilde yayınlamaya devam ettiğini belirtti.

VS Marketplace’teki iconkieftwo.icon-theme-materiall’dan Open VSX’teki vitalik.solidity’ye kadar tanımlanan 24 paket ciddi bir risk oluşturuyor.

Glassworm’un ısrarı, mevcut pazar tarayıcılarının bu hızlı, yinelenen kaçınma tekniklerine ayak uydurmak için mücadele ettiğini gösteriyor.

Bu bulgulara yanıt olarak Secure Annex, kurulu uzantıların envanterini çıkarmak ve kullanıcıları bilinen tehditlerden korumak için tasarlanmış bir araç olan Secure Annex Extension Manager’ı piyasaya sürdü. Ancak mühendislik ekiplerine acil tavsiye, dikkatli olmalarıdır.

Birçoğunun saldırılara hazırlıklı olduğu veya en son güncellemelerinde aktif olarak kötü amaçlı yazılım içerdiği tespit edildi.

Glassworm kampanyası yinelenmeye devam ettikçe, geliştiricilerden yüklü uzantılarını denetlemeleri ve kodlama ortamlarının güvenliğini sağlamak için doğrulanmış yayıncılara güvenmeleri isteniyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.