Gladinet, tehdit aktörlerinin Eylül sonundan bu yana sıfır gün olarak yararlandığı yerel dosya ekleme güvenlik açığını (CVE-2025-11371) gidermek amacıyla CentreStack iş çözümü için güvenlik güncellemeleri yayınladı.

Siber güvenlik platformu Huntress’teki araştırmacılar geçen hafta, kusurun Gladinet’in CVE-2025-30406 olarak tanımlanan uzaktan kod yürütmeye (RCE) yol açan seri durumdan çıkarma güvenlik açığı için uyguladığı hafifletici önlemlere yönelik bir bypass olduğunu söyleyerek istismar faaliyetini açıkladı.

Yerel dosya ekleme (LFI) güvenlik açığı, saldırganların tamamen yamalı CentreStack dağıtımlarındaki Web.config dosyasını okumasına, makine anahtarını çıkarmasına ve ardından bunu CVE-2025-30406’dan yararlanmak için kullanmasına olanak sağladı.

Huntress sıfır gün saldırıları konusunda uyardığında Gladinet müşteriler için hafifletici önlemler sağladı ve bir yama geliştirme sürecindeydi.

CVE-2025-11371’i ele alan güvenlik güncellemesi artık CentreStack’in 16.10.10408.56683 sürümünde mevcuttur ve yöneticilerin bunu yüklemeleri önemle tavsiye edilir.

Orijinal uyarıya yapılan bir güncellemede Huntress, CVE-2025-11371 hakkında minimum düzeyde kavram kanıtından yararlanma içeren daha fazla teknik ayrıntı paylaşıyor.

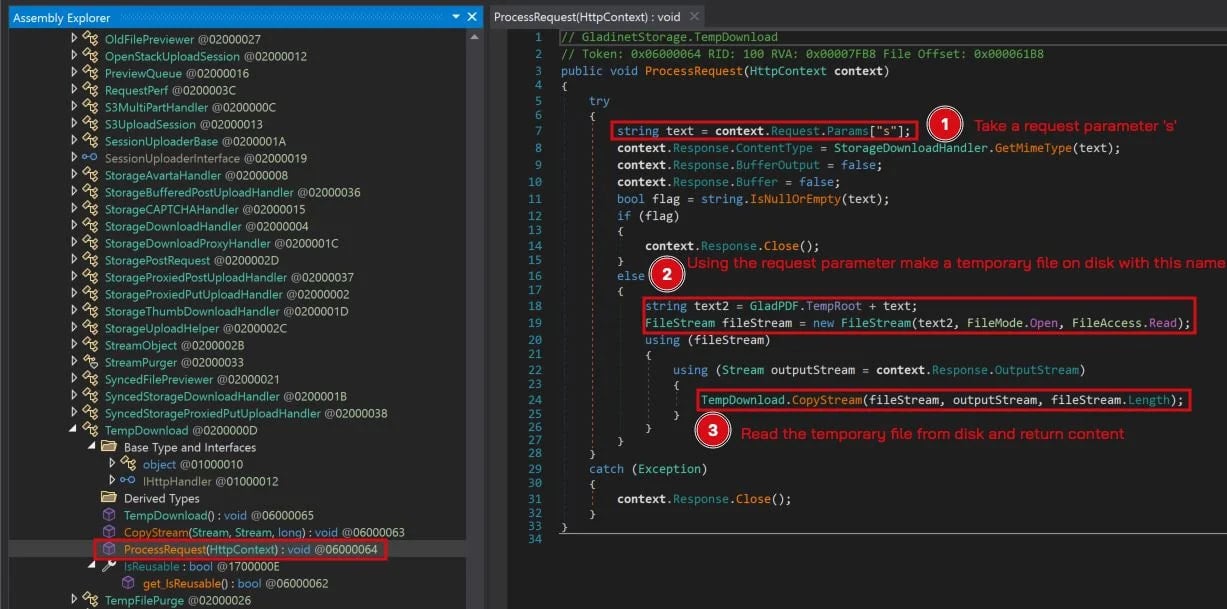

LFI sorununun temel nedeni, temizlikteki bir başarısızlıktır. geçici indirme işleyici, şu adresten ulaşılabilir: /depolama/t.dnbir ‘s=” parametresini kabul ederek dizin geçişine yol açar.

Hizmet, NT AUTHORITY\SYSTEM olarak çalışıyor ve geçici klasöre göre dosyaları çözüyor; kusur, saldırganların, ASP.NET makine anahtarını içeren Web.config dahil, SYSTEM hesabının erişebildiği herhangi bir dosyayı okumasına olanak tanıyor.

Kaynak: Avcı

Bu anahtarla saldırganlar, CVE-2025-30406 nedeniyle sunucu tarafından seri durumdan çıkarılabilen kötü amaçlı bir ViewState verisi oluşturabilir ve bu da uzaktan kod yürütülmesine yol açabilir.

Vahşi doğada Huntress, Web.config’e dönen “/storage/t.dn?s=…’ HTTP isteklerini ve ardından hedeflerde komut yürütülmesini tetikleyen base64 kodlu POST yüklerini gözlemledi.

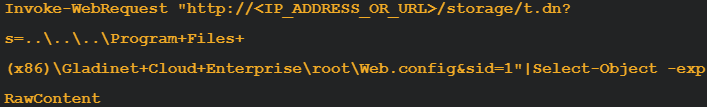

Huntress, Web.config’i almak için ‘/storage/t.dn?s=…’ kimliği doğrulanmamış bir isteğin nasıl kullanılabileceğini gösteren tek satırlık bir PowerShell Invoke-WebRequest örneği yayınladı.

Kaynak: Avcı

Ancak araştırmacılar, daha önceki seri durumdan çıkarma RCE’si (CVE-2025-30406) dahil olmak üzere yararlanma zincirinin tamamını yayınlamadı.

Etkilenme potansiyeli olan kullanıcıların CentreStack 16.10.10408.56683 sürümüne yükseltmeleri önerilir.

Yeni sürümün yüklenmesi mümkün değilse, UploadDownloadProxy bileşeni için Web.config dosyasındaki geçici işleyiciyi dosyada tanımlayan satırı kaldırarak devre dışı bırakmak bir azaltıcı önlemdir.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın