Bir Telegram kullanıcı adı veya zararsız bir bağlantı gibi görünebilecek bir şeye tek bir tıklama, proxy bağlantılarının nasıl işlendiği nedeniyle gerçek IP adresinizi saldırganlara ifşa etmek için gereken tek şeydir.

Telegram, BleepingComputer’a, araştırmacıların özel hazırlanmış bağlantıların bir Telegram kullanıcısının gerçek IP adresini başka bir onaya gerek kalmadan ortaya çıkarmak için kullanılabileceğini göstermesinin ardından artık proxy bağlantılarına uyarı ekleyeceğini söyledi.

Telegram bağlantılarına dikkat edin

Güvenlik araştırmacıları bu hafta, hem Android hem de iOS’taki Telegram istemcilerinin, kullanıcı özel hazırlanmış bir dahili bağlantıya dokunduğunda otomatik olarak bir proxy’ye bağlanmaya çalıştığını gösterdi.

Bu bağlantılar sıradan kullanıcı adları gibi gizlenebilir, örneğin bir Telegram mesajında @durov olarak görünebilir, ancak aslında bir Telegram proxy’sine yönlendirebilir. bağlantı.

Telegram proxy bağlantıları (t.me/proxy?…), Telegram istemcilerinde MTProto proxy’lerini hızlı bir şekilde yapılandırmak için kullanılan özel URL’lerdir. Kullanıcıların, sunucu ayrıntılarını manuel olarak girmek yerine bir bağlantıya tıklayarak proxy eklemelerine olanak tanır:

https://t.me/proxy?server=[proxy IP address/hostname]&port=[proxy_port]&secret=[MTProto_secret]

Telegram’da açıldığında uygulama proxy parametrelerini (sunucu, bağlantı noktası ve sır dahil) okur ve kullanıcıdan proxy’yi ayarlarına eklemesini ister.

Bu bağlantılar, kullanıcıların ağ bloklarını veya internet sansürünü aşmalarına ve özellikle kısıtlayıcı ortamlarda gerçek konumlarını gizlemelerine yardımcı olmak için geniş çapta paylaşılıyor; bu da bu özelliği aktivistler, gazeteciler ve anonimlik arayan diğer kişiler için değerli kılıyor.

Telegram’ın Android ve iOS istemcilerinde bir proxy bağlantısının açılması aynı zamanda otomatik bir test bağlantısını da tetikleyerek uygulamanın, proxy eklenmeden önce kullanıcının cihazından belirtilen sunucuya doğrudan bir ağ isteği başlatmasına neden olur.

Saldırganlar, kendi MTProto proxy’lerini kurarak ve görsel olarak zararsız kullanıcı adları veya web sitesi URL’leri olarak gizlenen ancak aslında proxy yapılandırma uç noktalarına işaret eden bağlantılar dağıtarak bu davranışı kötüye kullanabilirler.

Bir kullanıcı mobil istemcide böyle bir bağlantıya tıklarsa Telegram uygulaması saldırganın kontrol ettiği sunucuya bağlanmaya çalışacak ve proxy operatörünün kullanıcının gerçek IP adresini kaydetmesine olanak tanıyacak.

Açığa çıkan IP adresi daha sonra kullanıcının yaklaşık konumunu tahmin etmek, hizmet reddi saldırıları başlatmak veya diğer hedefli suiistimalleri desteklemek için kullanılabilir.

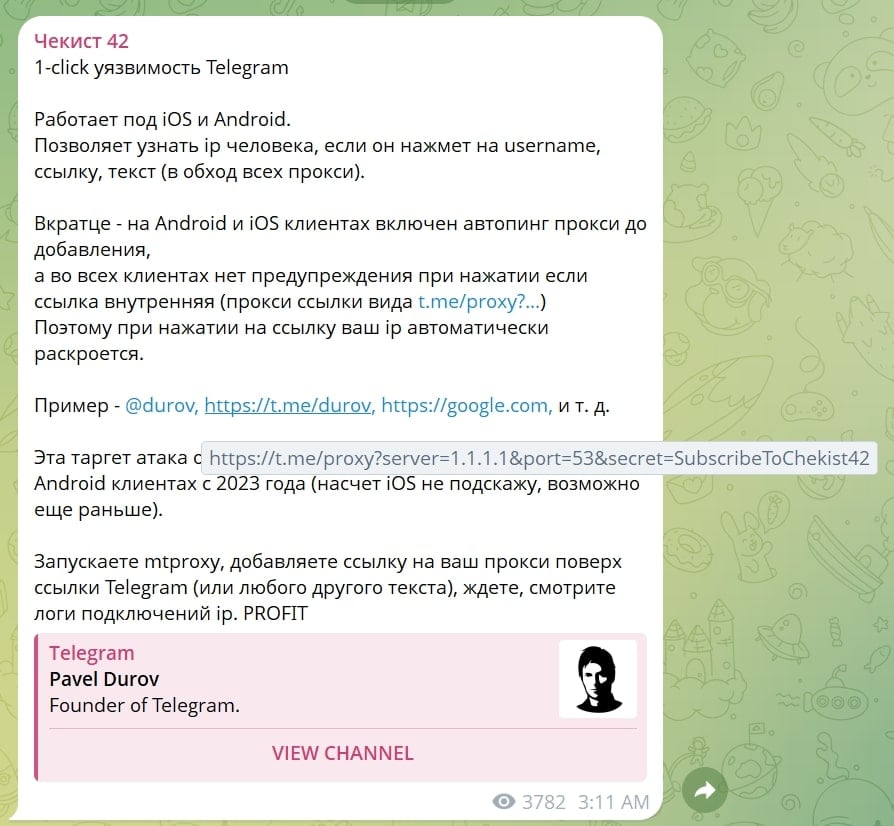

Konu, Rusça yayın yapan bir Telegram kanalı tarafından gün ışığına çıkarıldı. Çekist42 https://t.me/chekist42/139 adresinde:

Gönderide gösterilen kavram kanıtı gizlenmiş bağlantı bir X hesabı tarafından yeniden paylaşıldı GangExposed RUböylece konuya daha geniş bir dikkat çekilebilir:

https://t[.]me/proxy?server=1.1.1.1&port=53&secret=SubscribeToGangExposed_int

“Bundan sonra ne olacak” diye açıklıyor araştırmacı, “[is that] Telegram, proxy’yi eklemeden önce otomatik olarak ping yapar, istek, yapılandırılmış tüm proxy’leri atlar, [and] gerçek IP’niz anında günlüğe kaydedilir.”

“Sessiz ve etkili hedefli saldırı.”

X’te bir güvenlik araştırması ve OSINT hesabı olan 0x6rss, sorunu bir video PoC ile daha da gösterdi:

TEK TIKLAMA TELEGRAM IP ADRESİ SIZINTISI!

Bu durumda gizli anahtarın bir önemi yoktur. Tıpkı Windows’ta NTLM karma sızıntısı gibi, Telegram da otomatik olarak proxy’yi test etmeye çalışır. Burada gizli anahtarın bir önemi yoktur ve IP adresi açığa çıkar.

Arkasına gizlenmiş bir bağlantı örneği… https://t.co/KTABAiuGYI pic.twitter.com/NJLOD6aQiJ— 0x6rss (@0x6rss) 10 Ocak 2026

Araştırmacı bu davranışı Windows’taki NTLM hash sızıntılarıyla karşılaştırdı; burada hazırlanmış bir kaynakla tek bir etkileşim, kullanıcının farkında olmadan otomatik bir giden isteği tetikleyebilir.

Genel olarak IP adresinin ifşa edilmesi konum takibini, profil oluşturmayı ve hedefli saldırıları mümkün kılabilir.

Bu durumda, kusur yalnızca tek bir tıklama gerektirir ve ek bir onay gerektirmez, bu da onu hedeflenen anonimleştirmeye uygun hale getirir.

Telegram sorunu önemsiz gibi gösteriyor ancak kullanıcıları uyaracak

BleepingComputer, bu davranışı bir güvenlik açığı olarak değerlendirip değerlendirmediğini sormak için Telegram ile iletişime geçti.

Şirket, herhangi bir web sitesi veya proxy operatörünün ziyaretçilerin IP adresini görebildiğini ve bunun diğer mesajlaşma platformlarıyla karşılaştırıldığında Telegram’a özgü olmadığını söyledi.

Bir Telegram sözcüsü BleepingComputer’a “Herhangi bir web sitesi veya proxy sahibi, platformdan bağımsız olarak ona erişenlerin IP adresini görebilir” dedi.

“Bu, Telegram ile WhatsApp veya internete erişen herhangi bir hizmetten daha alakalı değil.”

“Bununla birlikte, kullanıcıların gizlenmiş bağlantılardan daha fazla haberdar olabilmesi için proxy bağlantılarına tıklandığında gösterilecek bir uyarı ekliyoruz.”

Telegram, uyarının müşteri uygulamalarına ne zaman sunulacağına ilişkin takip sorularına yanıt vermedi.

Bu arada, kullanıcıların Telegram kullanıcı adları ve çözümlenen bağlantılara karşı dikkatli olmaları önerilir. zaman Gizlenmiş proxy bağlantılarına tıklamak, gerçek IP adreslerini istemeden açığa çıkarabileceğinden, etki alanları.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.