GitGuardian’ın 2025 Sırlar Durumu Raporu raporu, işletme ortamlarında kimlik bilgisi maruziyetinin endişe verici bir şekilde genişlemesini ortaya koyuyor ve işbirliği araçları kritik ancak gözden kaçan bir kırılganlık olarak ortaya çıkıyor.

Sır yayılımı rekor seviyelere ulaşır

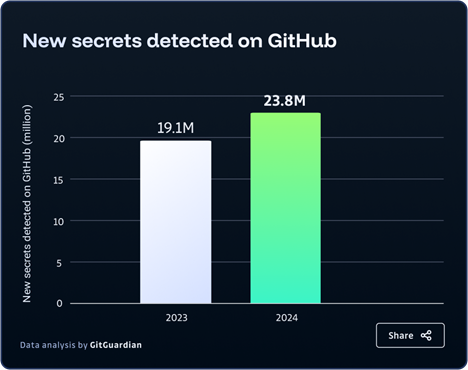

Gitguardian’ın son araştırması, geliştirici ortamlarında maruz kalan kimlik bilgilerinde% 25 artış gösterdiğinden, siber güvenlik manzarası montaj zorluklarıyla karşılaşmaya devam ediyor. Yalnızca 2024’te kamu Github taahhütlerinde yaklaşık 24 milyon yeni sert kodlanmış sır tespit edildi ve sırların yayılmasında rahatsız edici bir artış eğilimi sürdürdü.

İşbirliği Araçları: Crede’nin Yeni Sınırıntial maruziyet

Kaynak kodu depoları geleneksel olarak sır algılama çabalarının odak noktası olmasına rağmen, Gitguardian’ın araştırması, işbirliği ve proje yönetimi araçlarının artık kuruluşlar için eşit derecede tehlikeli ve büyük ölçüde takılı olmayan bir yüzeyi temsil ettiğini ortaya koymaktadır.

Rapora göre, Slack, Jira ve Confluence gibi platformlar sızdırılmış kimlik bilgileri için yüksek riskli bölgeler haline geldi. Daha da önemlisi, bu sızıntılar sadece daha yaygın değil, daha şiddetli.

Raporda, “İşbirliği ve proje yönetimi araçlarındaki olayların% 38’i, kaynak kod yönetim sistemlerindeki% 31’e kıyasla son derece kritik veya acil olarak sınıflandırıldı” diyor. Bu daha yüksek kritiklik çeşitli faktörlerden kaynaklanmaktadır:

- Geliştiriciler, kod depoları dışındaki sırlarla daha az temkinli olma eğilimindedir

- SCM sistemlerinin aksine, işbirliği araçları, iş öncesi kontroller gibi yerleşik güvenlik kontrollerinden yoksun

- Güvenliğe duyarlı daha az çalışan, bu araçlardaki hassas kimlik bilgilerini sık sık ele alır

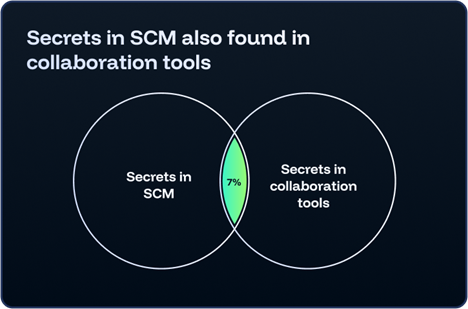

Belki de en endişe verici olanı, bu kimlik bilgisi maruziyetlerinin neredeyse tamamen yeni bir saldırı yüzeyini temsil etmesidir. Raporda, sırların sadece% 7’sinin hem SCM hem de işbirliği araçlarında göründüğü tespit edildi – sadece kod taramasına odaklanan organizasyonlar, işbirliği platformlarında maruz kalan kimlik bilgilerinin% 93’ünü eksik.

Eşsiz RISKS farklı işbirliği platformları

Her işbirliği aracı kendi benzersiz risk profilini sunar:

Mesajlaşma PLAtformlar

Gevşek kanallar, analiz edilen tüm kanallarda% 2,4 sızıntı oranı gösterir ve ortalama işletmede çalışma alanı başına yaklaşık 1.500 kanal vardır. Bu platformların gayri resmi, gerçek zamanlı doğası, sorun giderme veya acil durumlar sırasında kimlik bilgilerinin gündelik paylaşımına karşı özellikle savunmasız hale getirir.

Biletleme Sistemler

Jira, en az bir sır içeren biletlerin% 6,1’inde en yüksek sızıntı oranını sunar. Ortalama bir müşteri 150 projeyi yönetirken, bu kimlik bilgisi maruziyeti için çok sayıda fırsat yaratır. Biletler genellikle süresiz olarak aranabilir olarak kalan gömülü kimlik doğrulama ayrıntılarına sahip günlükler veya yapılandırma snippet’leri içerir.

Belgeler PlatfoRMS

Confluence, alanların% 0,5’inde daha düşük bir sızıntı oranı gösterirken, wiki belgelerinin kalıcı doğası, bu maruz kalan kimlik bilgilerinin genellikle yıllarca yerinde kaldığı anlamına gelir. Mimarlık diyagramları, yerleşik kılavuzlar ve yapılandırma belgeleri sıklıkla “kolaylık için” sabit kodlanmış kimlik bilgileri içerir.

Neden İşbirliği AracıBu kadar önemli bir tehdit oluşturur

Çeşitli faktörler, işbirliği araçlarını özellikle sır yayma için tehlikeli hale getirir:

- Tasarım Sınırlamaları: Kod depolarından farklı olarak, bu platformlar, yerel sır tarama veya önleme özellikleri olmadan güvenlik üzerinden hız ve işbirliğini önceliklendirir.

- Yaygın erişim: Kod erişimi mühendislerle sınırlı olsa da, işbirliği araçları destek personelinden çeşitli ekip üyeleri tarafından birçoğu güvenlik eğitimi olmayan yöneticilere kullanılır.

- Yanlış Güvenlik Duygusu: Raporda, özel depoların kamusal olanlara göre sırlar içerme olasılığı 8 kat daha fazla olduğunu buldu – kullanıcıların “özel” alanlarda daha dikkatsizce davrandıklarını ve erişim kısıtlamalarının eşit güvenlik olduğunu varsayarak.

- Etkili Yaşam Döngüsü Yönetimi Yok: Sohbet, bilet veya belgede yayınlandıktan sonra, sırlar genellikle sistematik inceleme veya rotasyon olmadan süresiz olarak kalır.

- Zor izleme: Bu platformlardaki yüksek mesaj hacmi, gerçek zamanlı korumayı zorlaştırır ve aktif çalışma alanlarında günlük olarak binlerce mesaj ortalaması alır.

AI’nın Secr üzerindeki etkisiETS yayılımı

Rapor ayrıca eğilimle ilgili başka bir başka vurgulamaktadır: AI kodlama asistanları güvenlik uygulamalarını kötüleştirebilir. GitHub Copilot kullanan depolar, ortalamaya kıyasla% 40 daha yüksek gizli sızıntı insidansı göstermiştir. Bu, ekipler üretkenlik kazanımları için AI’yı kucaklarken, güvenlik uygulamalarının acı çekebileceğini göstermektedir.

Raporda, “Bu eşitsizlik iki faktöre atfedilebilir” diyor. “Birincisi, büyük dil modelleri tarafından oluşturulan kod doğal olarak daha az güvenli olabilir. İkincisi ve belki de daha da önemlisi, kodlama asistanlarının kullanımı, geliştiricileri kod kalitesi ve güvenlik üzerindeki verimliliğe öncelik vermeye zorluyor olabilir.”

Sırların tam spektrumunu ele almaktitreme

Etkili sır yönetimi, kod taramasının ötesine uzanan kapsamlı bir yaklaşım gerektirir. Kuruluşların, kritik maruziyetlere öncelik veren sağlam doğrulama sistemleri uygularken, tüm işbirliği platformlarında gerçek zamanlı algılama mekanizmalarını dağıtarak sırların yayılımı için çok yönlü bir yaklaşım benimsemesi gerekmektedir.

Eşzamanlı olarak, algılama ve çözünürlük arasındaki pencereyi büyük ölçüde azaltmak için iyileştirme iş akışlarını otomatikleştirmeli ve tüm ekip üyelerini – sadece geliştiricileri değil – güvenli kimlik bilgisi taşıma uygulamalarında eğiten kapsamlı eğitim programlarına yatırım yapmalıdır. Son olarak, kuruluşlar, farklı platformlarda görünen özdeş sızdırılmış kimlik bilgilerinin, tutarsız dikkat çekebilecek izole olaylardan ziyade koordineli yanıt gerektiren tek bir güvenlik olayı olarak ele alınmasını sağlamak için olay yönetimi süreçlerini pekiştirmelidir.

Raporun sonuçlandığı gibi, “Gizli sızıntılar nadiren izole olaylar olarak kalıyor. Tipik olarak tüm kuruluşları ve tedarik zincirlerini tehlikeye atabilecek sofistike saldırı zincirleri için giriş noktaları görevi görüyorlar. Bu gerçeklik, basit gizli tespitten kapsamlı gizli yaşam döngüsü yönetimine ve hızlı olay müdahale yeteneklerine geçiş gerektiriyor.”

Sır tespitlerini kod depolarının ötesine uzatamayan kuruluşlar, gerçek risk yüzeylerinin sadece bir kısmını ele alıyor ve kritik kimlik bilgilerini ekiplerinin en sık kullandığı araçlarda maruz bırakıyor.

Yazar hakkında

Dwayne McDaniel, Gitguardian’ın kıdemli geliştirici savunucusu. Dwayne, 2014’ten beri geliştirici savunucusu olarak çalışmaktadır ve 2005’ten beri teknoloji topluluklarında yer almaktadır. Tüm misyonu “insanların bir şeyler bulmasına yardımcı olmak”. Bilgisini paylaşmayı seviyor ve bunu dünya çapında yüzlerce etkinlikte görüşmeler yaparak yaptı. MIT ve Stanford gibi kurumlarda ve Paris ve İzlanda’daki uluslararası kurumlarda konuşacak kadar şanslıydı. Dwayne şu anda Chicago’da yaşıyor.

Dwayne McDaniel, Gitguardian’ın kıdemli geliştirici savunucusu. Dwayne, 2014’ten beri geliştirici savunucusu olarak çalışmaktadır ve 2005’ten beri teknoloji topluluklarında yer almaktadır. Tüm misyonu “insanların bir şeyler bulmasına yardımcı olmak”. Bilgisini paylaşmayı seviyor ve bunu dünya çapında yüzlerce etkinlikte görüşmeler yaparak yaptı. MIT ve Stanford gibi kurumlarda ve Paris ve İzlanda’daki uluslararası kurumlarda konuşacak kadar şanslıydı. Dwayne şu anda Chicago’da yaşıyor.

Dwayne’ye çevrimiçi olarak ve şirket web sitemizden ulaşılabilir http://www.gitguardian.com/