‘Sedexp’ adlı gizli bir Linux zararlı yazılımı, henüz MITRE ATT&CK çerçevesine dahil olmayan bir kalıcılık tekniği kullanarak 2022’den beri tespit edilmekten kaçınıyor.

Risk yönetimi firması Stroz Friedberg ve Aon Sigorta şirketinin keşfettiği zararlı yazılım, operatörlerinin uzaktan erişim için ters kabuklar oluşturmasına ve saldırıyı daha da ileriye taşımasına olanak sağlıyor.

Araştırmacılar, “Bu yazının yazıldığı sırada, kullanılan kalıcılık tekniği (udev kuralları) MITRE ATT&CK tarafından belgelenmemişti,” diyerek sedexp’in görünürde gizlenen gelişmiş bir tehdit olduğunu vurguladılar.

Udev kurallarıyla kalıcılık

‘udev‘, sistemde bulunan depolama sürücüleri, ağ arabirimleri ve USB sürücüler gibi donanım bileşenlerini temsil eden dosyaları içeren /dev dizinindeki aygıt düğümlerini işlemekten sorumlu Linux çekirdeği için bir aygıt yönetim sistemidir.

Kullanıcı cihazları bağladığında/bağlantısını kestiğinde düğüm dosyaları dinamik olarak oluşturulur ve kaldırılır. udev Ayrıca uygun sürücülerin yüklenmesini de gerçekleştirir.

Udev kuralları, yöneticinin belirli cihazları veya olayları nasıl ele alması gerektiğini belirten metin yapılandırma dosyalarıdır ve ‘/etc/udev/rules.d/’ veya ‘/lib/udev/rules.d/’ konumunda bulunur.

Bu kurallar, uygulanabilirliğini (ACTION== “add”), aygıt adını (KERNEL== “sdb1″) ve belirtilen koşullar karşılandığında hangi betiğin çalıştırılacağını (RUN+=”/path/to/script”) belirten üç parametreden oluşur.

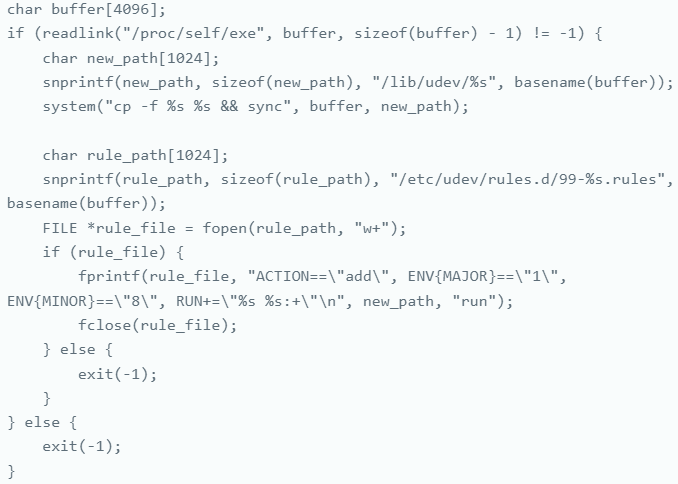

Sedexp kötü amaçlı yazılımı, tehlikeye atılmış sistemlere aşağıdaki udev kuralını ekler:

ACTION=="add", ENV{MAJOR}=="1", ENV{MINOR}=="8", RUN+="asedexpb run:+"

Bu kural, sisteme yeni bir cihaz eklendiğinde tetiklenir ve ana ve alt numaralarının ‘/dev/random’ ile eşleşip eşleşmediğini kontrol eder. ‘/dev/random’ sistem önyüklemesi sırasında yüklenir ve birden fazla uygulama ve sistem işlemi tarafından rastgele sayı üreteci olarak kullanılır.

Son kural bileşeni (RUN+= “asedexpb run:+”) kötü amaçlı yazılımın ‘asedexpb’ betiğini yürütür, böylece saldırganlar /dev/random’ı ön koşul olarak ayarlayarak kötü amaçlı yazılımın sık sık çalışmasını sağlar.

En önemlisi, /dev/random, güvenlik çözümlerinin izlemediği Linux’ta temel bir sistem bileşenidir. Bu nedenle, kötüye kullanımı kötü amaçlı yazılım için kaçınmayı garanti eder.

Kaynak: Aon

Birincil operasyonel yetenekler

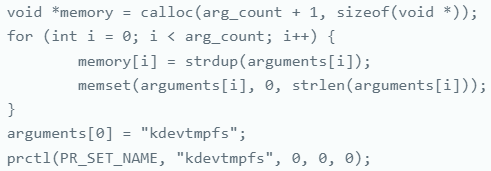

Kötü amaçlı yazılım, işlemine ‘kdevtmpfs’ adını veriyor. Bu, meşru bir sistem işlemini taklit ediyor ve normal aktivitelerle daha da karışıyor ve geleneksel yöntemlerle tespit edilmesini zorlaştırıyor.

Kaynak: Aon

İşletimsel yetenekleri açısından, kötü amaçlı yazılım forkpty veya pipes ve saldırganın enfekte cihaza uzaktan erişebilmesi için ters bir kabuk kurmak üzere çatallanmış yeni bir işlem kullanıyor.

Sedexp ayrıca, “sedexp” dizesini içeren herhangi bir dosyayı ‘ls’ veya ‘find’ gibi standart komutlardan gizlemek için bellek işleme tekniklerini kullanır ve böylece sistemdeki varlığını gizler.

Ayrıca kötü amaçlı kod enjekte etmek veya mevcut uygulamaların ve sistem süreçlerinin davranışlarını değiştirmek için bellek içeriklerini de değiştirebilir.

Araştırmacılar, kötü amaçlı yazılımın en az 2022’den beri yaygın olarak kullanıldığını belirtiyor. Yazılımın birçok çevrimiçi deneme ortamında bulunduğunu ve tespit edilemediğini buldular (VirusTotal’da yalnızca iki antivirüs motoru, raporda bulunan üç sedexp örneğini kötü amaçlı olarak işaretliyor).

Stroz Friedberg’e göre, kötü amaçlı yazılım, finansal amaçlı saldırılara karıştığını gösteren, tehlikeye atılmış bir web sunucusunda kredi kartı kopyalama kodunu gizlemek için kullanıldı.