Arkasındaki tehdit aktörleri RAT RomCom hedeflere sızmak için en azından Temmuz 2022’den beri popüler yazılımların hileli sürümlerini tanıtan sahte web sitelerinden oluşan bir ağdan yararlanıyor.

Siber güvenlik firması Trend Micro, Tropical Scorpius (Unit 42) ve UNC2596 (Mandiant) olarak da bilinen Void Rabisu adı altında faaliyet kümesini takip ediyor.

Güvenlik araştırmacıları Feike Hacquebord, Stephen Hilt, Fernando Merces ve Lord Alfred Remorin, “Bu yem siteleri büyük olasılıkla yalnızca az sayıda hedef içindir, bu nedenle keşif ve analizi daha zor hale getiriyor” dedi.

Şimdiye kadar tespit edilen kimliğe bürünülmüş uygulamalardan bazıları arasında AstraChat, Devolutions’ın Uzak Masaüstü Yöneticisi, Gimp, GoTo Meeting, KeePass, OpenAI ChatGPT, Signal, Veeam Backup & Replication ve WinDirStat yer alıyor.

RomCom RAT, ilk olarak Ağustos 2022’de Palo Alto Networks Unit 42 tarafından kaydedildi ve onu Küba Fidye Yazılımını (COLDDRAW olarak da bilinir) dağıtan mali amaçlı bir grupla ilişkilendirdi. Fidye yazılımı çetesinin Küba Cumhuriyeti ile herhangi bir bağlantısı veya ilişkisi olduğunu gösteren hiçbir kanıt olmadığını belirtmekte fayda var.

Uzaktan erişim truva atı, o zamandan beri, meşru yazılımların sahte sürümleri aracılığıyla Ukrayna devlet organlarını ve askeri sistemlerini hedef alan saldırılarda yoğun bir şekilde kullanılıyor. Diğer izole hedefler Amerika ve Asya’da bulundu.

Void Rabisu’nun, dar hedefli saldırıların bir parçası olarak kullanıcıları kandırmak için Google Ads’ü kötüye kullandığı da gözlemlenmiştir.

“RomCom, Mart 2022’de bir Avrupa parlamentosu üyesine karşı mızraklı kimlik avı kullandı, ancak Ekim 2022’de bir RomCom yem sitesine yönlendiren aracı bir iniş sitesine yönlendiren bir Google Ads reklamıyla bir Avrupa savunma şirketini hedef aldı.” söz konusu.

Bu, düşmanın hedefleme metodolojisini hem siber suç aktörleri hem de ulus-devlet gruplarıyla ilişkili taktikleri kapsayacak şekilde karıştırdığına işaret ediyor.

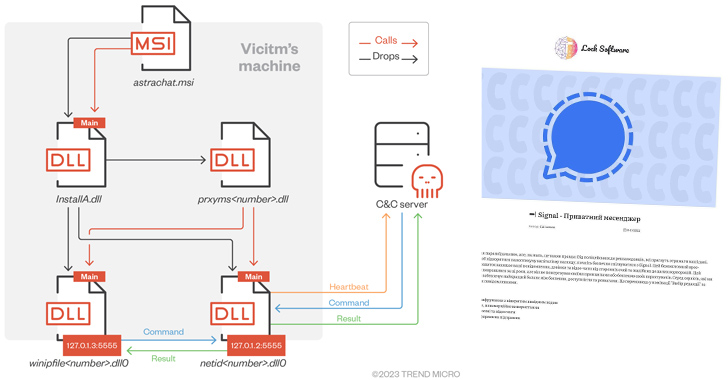

RomCom RAT’ın hedeflenen izinsiz girişler için bir arka kapı olarak kullanımındaki değişim, desteklenen komut sayısını 20’den 49’a çıkaran kötü amaçlı yazılımda yapılan önemli iyileştirmelerle tamamlandı ve bu da, güvenliği ihlal edilmiş ana bilgisayarlar üzerinde tam kontrol uygulamasını sağladı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Buna, ekran görüntüleri almak için ek yükler indirme, kripto cüzdan verilerini alma, sohbet mesajlarını ve FTP kimlik bilgilerini alma ve StealDeal adlı bir tarayıcı parola hırsızı kullanma yeteneği de dahildir.

Saldırıların bir başka dikkate değer yönü, ABD ve Kanada merkezli görünüşte zararsız şirketler tarafından imzalanan örneklerle, kötü amaçlı yazılım yükleyicilerine güvenilirlik sağlamak için sertifikaların kullanılmasıdır.

Araştırmacılar, “Finansal kazanç tarafından yönlendirilen siber suçlar ile jeopolitik, casusluk, bozulma ve savaş tarafından motive edilen APT saldırıları arasındaki çizgi bulanıklaşıyor” dedi.

“Hizmet Olarak Fidye Yazılımının (RaaS) yükselişinden bu yana, siber suçlular daha önce APT aktörlerinin alanı olduğu düşünülen gelişmiş taktikler ve hedefli saldırılar kullanmıyor. Tersine, daha önce mali amaçlı aktörler tarafından kullanılan taktikler ve teknikler jeopolitik amaçlı saldırılarda giderek daha fazla kullanılıyor.”