Lancefly adlı yeni bir APT bilgisayar korsanlığı grubu, Güney ve Güneydoğu Asya’daki hükümet, havacılık ve telekomünikasyon kuruluşlarını hedeflemek için özel bir “Merdoor” arka kapı kötü amaçlı yazılımı kullanıyor.

Symantec Tehdit Laboratuvarları bugün, Lancefly’ın 2018’den beri kurumsal ağlarda kalıcılık sağlamak, komutları yürütmek ve keylogging gerçekleştirmek için yüksek düzeyde hedefli saldırılarda gizli Merdoor arka kapısını konuşlandırdığını ortaya çıkardı.

Yeni Symantec raporu, “Merdoor olarak adlandırdığımız Lancefly’ın özel kötü amaçlı yazılımı, 2018’den beri var olduğu anlaşılan güçlü bir arka kapı” diyor.

“Symantec araştırmacıları, 2020 ve 2021’deki bazı etkinliklerde ve 2023’ün ilk çeyreğine kadar devam eden bu daha yeni kampanyada kullanıldığını gözlemledi. Her iki kampanyanın da arkasındaki motivasyonun istihbarat toplama olduğuna inanılıyor.”

Lancefly’nin kurbanlarının ağlarından uzun süreler boyunca istihbarat toplamayı amaçlayan siber casusluğa odaklandığına inanılıyor.

Geniş bir saldırı zinciri

Symantec, Lancefly tarafından kullanılan ilk enfeksiyon vektörünü keşfetmedi. Ancak, tehdit grubunun yıllar boyunca yetkisiz erişim için kimlik avı e-postaları, SSH kimlik bilgileri kaba kuvvet ve halka açık sunucu güvenlik açıklarından yararlanma kullandığına dair kanıtlar buldu.

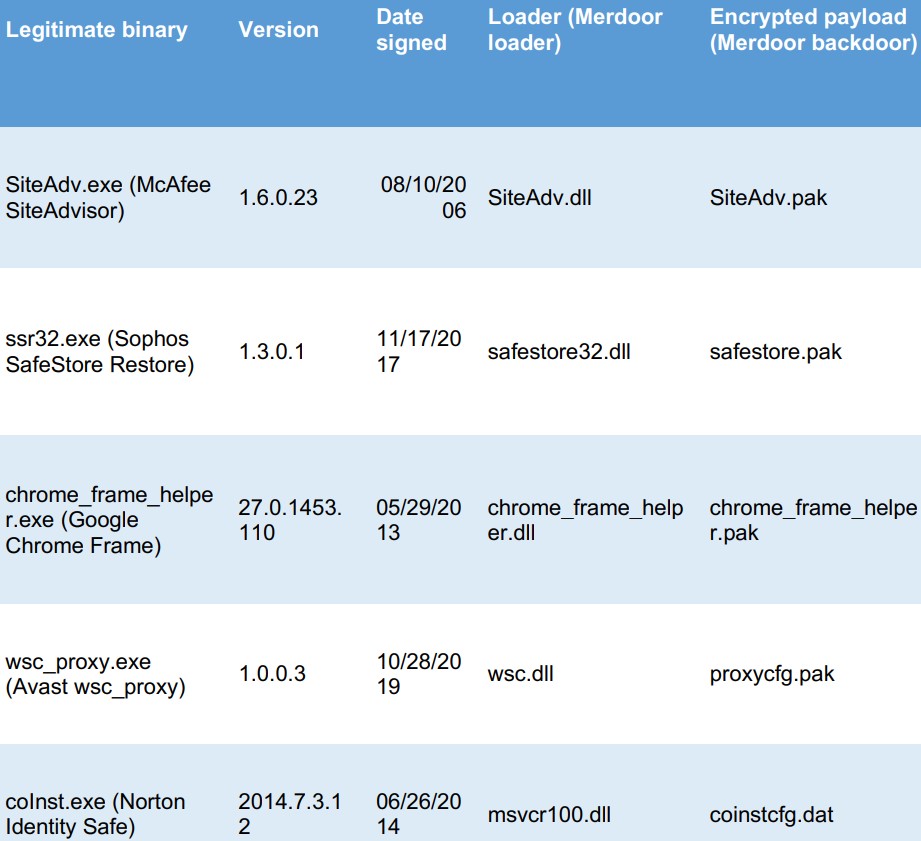

Saldırganlar hedefin sisteminde bir varlık oluşturduktan sonra, kötü amaçlı yazılımın tespitten kaçmasına yardımcı olan meşru Windows işlemleri olan ‘perfhost.exe’ veya ‘svchost.exe’ye DLL yandan yükleme yoluyla Merdoor arka kapısını enjekte ederler.

Merdoor, Lancefly’ın kurbanın sistemine erişimini ve hakimiyetini korumasına yardımcı olur ve kendini yeniden başlatmalar arasında kalıcı bir hizmet olarak kurar.

Merdoor daha sonra desteklenen çeşitli iletişim protokollerinden (HTTP, HTTPS, DNS, UDP ve TCP) birini kullanarak C2 sunucusuyla iletişim kurar ve talimatları bekler.

Merdoor, C2 sunucusuyla veri alışverişini desteklemenin yanı sıra, yerel portları dinleyerek komutları da kabul edebilir; ancak Symantec’in analistleri herhangi bir özel örnek sağlamadı.

Arka kapı ayrıca kullanıcı adları, parolalar veya diğer sırlar gibi potansiyel olarak değerli bilgileri yakalamak için kullanıcı tuş vuruşlarını da kaydeder.

Lancefly’nin Impacket’in ‘Atexec’ özelliğini SMB aracılığıyla uzaktaki bir makinede zamanlanmış bir görevi hemen yürütmek için kullandığı da gözlemlendi. Tehdit aktörlerinin bu özelliği ağdaki diğer cihazlara yanal olarak yayılmak veya başka komutlardan oluşturulan çıktı dosyalarını silmek için kullandıklarına inanılıyor.

Saldırganlar, LSASS işleminin belleğini boşaltarak veya SAM ve SYSTEM kayıt defteri kovanlarını çalarak kimlik bilgilerini çalmaya çalışır.

Son olarak Lancefly, çalınan dosyaları WinRAR arşivleme aracının maskelenmiş bir sürümünü kullanarak şifreler ve ardından büyük olasılıkla Merdoor’u kullanarak verileri dışarı sızdırır.

ZXShell kök takımı

Lancefly saldırılarında ZXShell rootkit’in daha yeni, daha hafif ve daha zengin özelliklere sahip bir sürümünün kullanıldığı da gözlemlendi.

Rootkit’in yükleyicisi “FormDII.dll”, ana bilgisayarın sistem mimarisiyle eşleşen yükleri bırakmak, bir dosyadan kabuk kodunu okuyup yürütmek, işlemleri sonlandırmak ve daha fazlası için kullanılabilecek işlevleri dışa aktarır.

Rootkit ayrıca, Lancefly’ın araçları için paylaşılan bir kod tabanı kullandığını gösteren, Merdoor yükleyici ile ortak kodu paylaşan bir yükleme ve güncelleme yardımcı programı kullanır.

ZXShell’in kurulum işlevi, hizmet oluşturmayı, ele geçirmeyi ve başlatmayı, kayıt defterini değiştirmeyi ve kaçınma ve dayanıklılık için kendi yürütülebilir dosyasının bir kopyasını sıkıştırmayı destekler.

Çin’e bağlantılar

ZXShell rootkit, Lancefly’ı APT17 ve APT41 dahil olmak üzere saldırılarda aracı kullanan diğer Çinli APT gruplarına gevşek bir şekilde bağlar.

Ancak, rootkit’in kaynak kodu birkaç yıldır herkese açık olduğundan bağlantı zayıf.

Lancefly’nin rootkit yükleyicisi için “formdll.dll” adı, daha önce “Budworm” olarak da bilinen bir APT27 kampanyasında rapor edilmişti.

Ancak bunun analistleri yanlış yönlendirmek ve ilişkilendirmeyi zorlaştırmak için kasıtlı bir seçim olup olmadığı açık değil.

Lancefly’ın Çin menşeli olduğu hipotezini daha da destekleyen bir unsur, birkaç Çinli APT grubu arasında paylaşılan PlugX ve ShadowPad RAT’lerin (uzaktan erişim truva atları) gözlemlenen kullanımıdır.