Volt Typhoon (Bronze Silhouette) olarak bilinen Çin devleti destekli APT hack grubu, yüksek değerli hedeflerde SOHO yönlendiricilerine saldırmak için en az 2022’den beri ‘KV-botnet’ adlı karmaşık bir botnet’e bağlanıyor.

Volt Typhoon, kötü amaçlı trafiğe proxy sağlamak için genellikle yönlendiricileri, güvenlik duvarlarını ve VPN cihazlarını hedefler, böylece tespit edilmeden kalmak için yasal trafikle karışır.

Microsoft ve ABD hükümetinin ortak raporunda, saldırganların ABD’deki iletişim altyapısını bozmak için kullanılabilecek altyapı inşa ettiği değerlendiriliyor.

Microsoft, “Microsoft, bu Volt Typhoon kampanyasının gelecekteki krizler sırasında ABD ile Asya bölgesi arasındaki kritik iletişim altyapısını bozabilecek yeteneklerin geliştirilmesini amaçladığını orta derecede bir güvenle değerlendiriyor” diye uyarıyor.

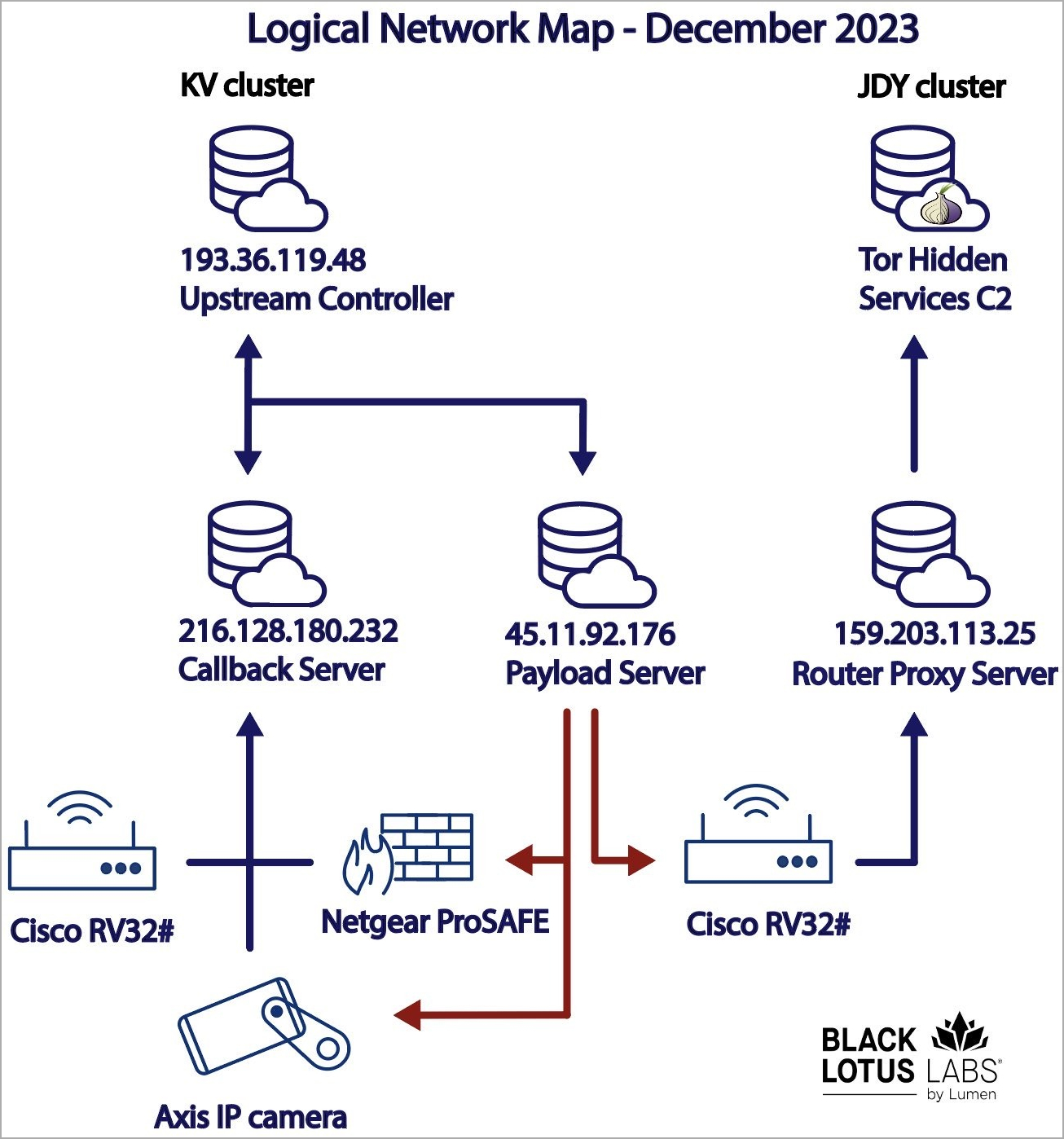

Lumen Technologies’deki Black Lotus Labs ekibi tarafından bugün yayınlanan ayrıntılı bir rapor, Volt Typhoon kampanyasının Netgear ProSAFE güvenlik duvarlarını, Cisco RV320’leri, DrayTek Vigor yönlendiricilerini ve son zamanlarda Axis IP kameralarını hedef aldığını ortaya koyuyor.

Lumen, “Kampanya, birçok işletmenin savunma dizisinde zayıf bir nokta olarak ortaya çıkan ve son yıllarda uzaktan çalışmaya geçişle birleşen ağların ucundaki cihazlara bulaşıyor” diye açıklıyor.

KV-botnet’in yardımıyla oluşturulan gizli veri aktarım ağı, telekomünikasyon ve internet servis sağlayıcılarını, Guam’daki bir ABD bölgesel hükümet kuruluşunu, Avrupa’da bir yenilenebilir enerji firmasını ve ABD askeri kuruluşlarını hedef alan saldırılarda kullanıldı.

KV-botnet’in hedefleme kapsamı, casusluk ve bilgi toplamaya odaklanıldığını gösteriyor ancak Black Lotus, enfeksiyonların çoğunun fırsatçı göründüğünü bildiriyor.

Botnet’in etkinliği Ağustos 2023’ten bu yana ve ardından Kasım 2023’ün ortalarında önemli ölçüde arttı. En son gözlemlenen saldırı tarihleri 5 Aralık 2023 olduğundan kötü amaçlı etkinlik devam ediyor.

KV-botnet teknik detayları

Black Lotus, ‘KV’ ve ‘JDY’ olarak ayrılmış iki etkinlik kümesi belirledi. İlki yüksek değerli varlıkları hedefler ve muhtemelen manuel olarak çalıştırılırken, ikincisi daha az karmaşık teknikler kullanarak daha geniş taramayla ilgilenir.

Botnet, sağlam bir güvenlik duruşu sergilemeyen SOHO (küçük ofis, ev ofisi) kuruluşları tarafından kullanılan kullanım ömrü sonu cihazları hedef alıyor. Desteklenen mimariler arasında ARM, MIPS, MIPSEL, x86_64, i686, i486 ve i386 bulunur.

Saldırılar başlangıçta Cisco RV320’lere, DrayTek Vigor yönlendiricilerine ve NETGEAR ProSAFE güvenlik duvarlarına odaklandı, ancak kötü amaçlı yazılım daha sonra M1045-LW, M1065-LW ve p1367-E modelleri gibi Axis IP kameraları da hedef alacak şekilde genişletildi.

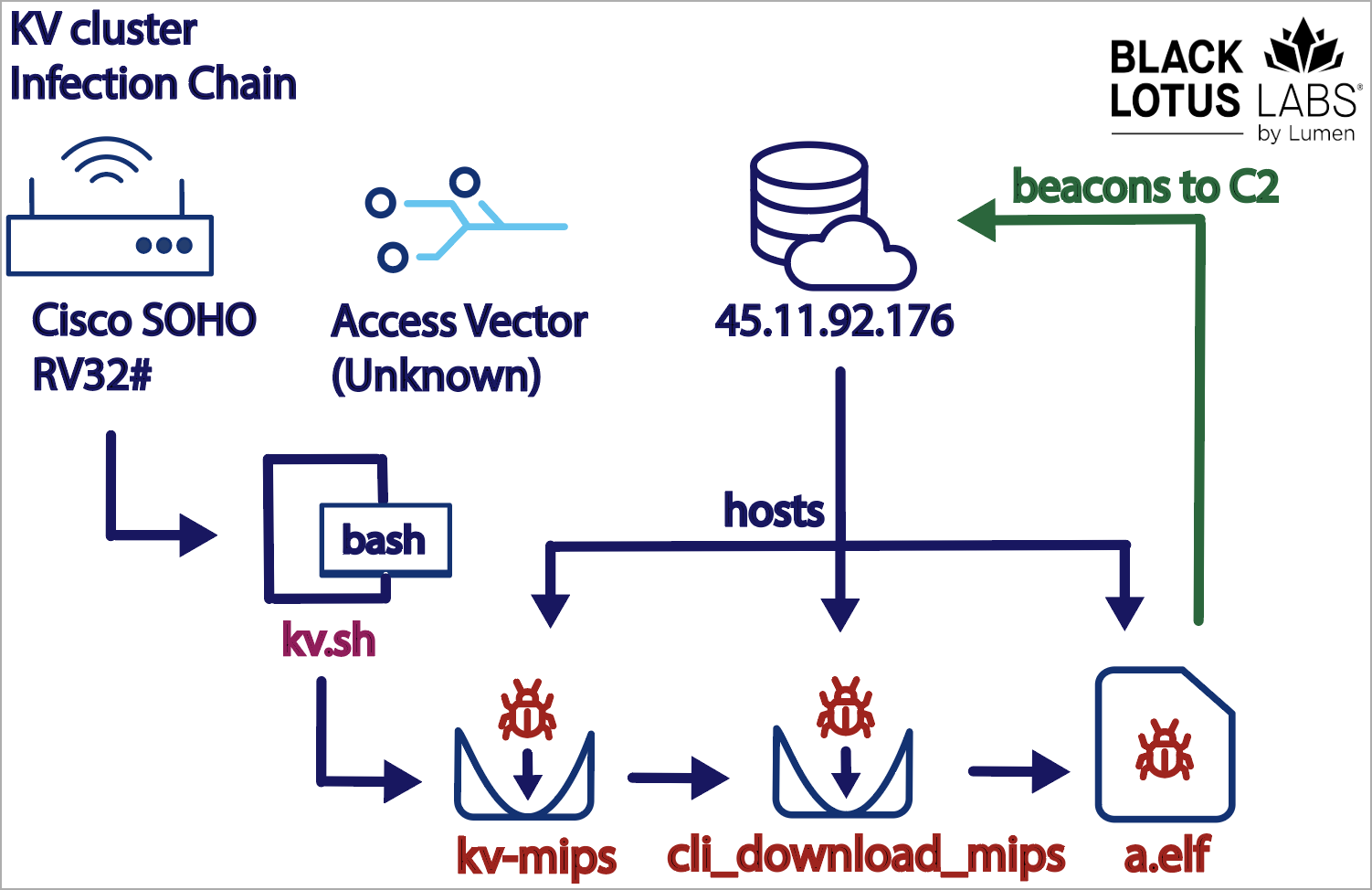

Volt Typhoon, bash betikleri (kv.sh) gibi birden fazla dosyayı içeren, belirli süreçleri durduran ve virüslü cihazda çalışan güvenlik araçlarını kaldıran karmaşık bir enfeksiyon zincirine dahil olur.

Bot, tespit edilmekten kaçınmak için C2 (komuta ve kontrol) sunucusuyla iletişim için rastgele bağlantı noktaları kurar ve mevcut süreçlerin adlarını benimseyerek kendini gizler.

Ayrıca, tüm araçlar bellekte yer aldığından botun tespit edilmesi zordur; ancak bu yaklaşım, güvenliği ihlal edilmiş cihazlarda kalıcı olma yeteneğini etkiler.

KV-botnet’in C2’den aldığı komutlar, iletişim ayarlarının güncellenmesi, ana bilgisayar bilgilerinin sızdırılması, veri iletiminin gerçekleştirilmesi, ağ bağlantıları oluşturulması, ana bilgisayar görevlerinin yürütülmesi ve diğerleri ile ilgilidir.

Raporda Black Lotus şöyle açıklıyor: “Orijinal ikili dosyada bitişik LAN’ın hedeflenmesini sağlayacak önceden oluşturulmuş herhangi bir işlev keşfetmemiş olsak da, SOHO cihazında uzak bir kabuk oluşturma yeteneği vardı.”

“Bu yetenek, komutları manuel olarak çalıştırmak veya bitişik LAN’ı hedeflemek için henüz keşfedilmemiş bir ikincil modülü potansiyel olarak almak için kullanılmış olabilir.”

Çin operasyonu

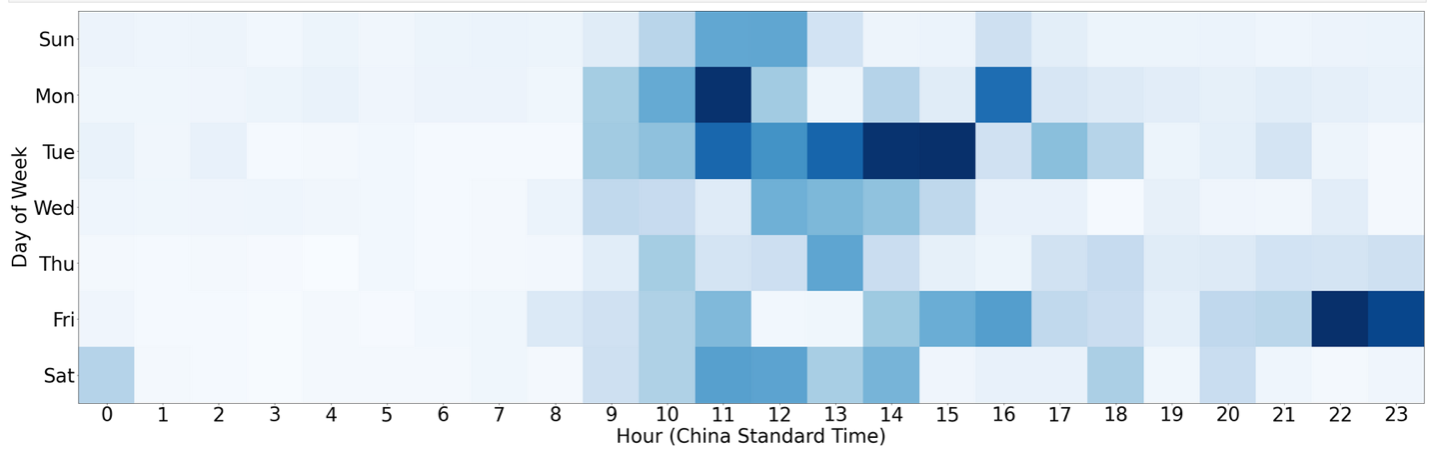

Black Lotus Labs, IP adreslerinde çakışmalar, benzer taktikler ve Çin Standart Saati ile uyumlu çalışma süreleri bulduktan sonra bu botnet’i Volt Typhoon’a bağladı.

KV-botnet saldırılarında görülen, tünel katmanlarının kullanılması gibi gelişmiş gizleme teknikleri ve gizli veri aktarım kanalları, hedef seçimi ve belirli bölgelere ve organizasyon türlerine olan ilginin yanı sıra, daha önce belgelenen Volt Typhoon taktikleriyle örtüşmektedir.

Ayrıca Lumen’in raporunda, KV-botnet operasyonlarında, Volt Typhoon faaliyetlerinin CISA tarafından Mayıs 2023’te kamuya açıklanmasıyla aynı zamana denk gelen şüpheli bir düşüşten bahsediliyor.

Lumen, kötü amaçlı yazılım karmaları ve botnet ile ilişkili IP adresleri de dahil olmak üzere GitHub’da güvenlik ihlali göstergelerini (IOC’ler) yayınladı.