Son siber güvenlik araştırmaları, kötü amaçlı yazılım dağılımı sırasında tespitten kaçınmak için tehdit aktörleri tarafından kullanılan sofistike bir tekniği ortaya çıkarmıştır.

Saldırganlar, tipik olarak geçici iletişim için ayrılmış, gizli kötü amaçlı yazılım şanzımanı için bir hizmet bağlantı noktası olarak geçici bağlantı noktası 60102’den yararlanıyor.

Bu yaklaşım, genellikle 80 veya 443 gibi standart servis bağlantı noktalarını taramaya odaklanan geleneksel izleme sistemlerini atlar.

Kötü amaçlı yazılım dağıtımında alışılmadık liman kullanımı

Saldırı, saldırganlara bir hedef sisteme erişim sağlayarak başarılı bir şifre tahmin girişimiyle başlar.

İçeri girdikten sonra, kötü amaçlı aktör, 60102 bağlantı noktasını kullanarak HTTP üzerinden uzak bir sunucudan kötü amaçlı yazılım indirmek için komutlar yürütür.

Gibi araçlar curl– wgetve bir yöntem başarısız olsa bile yükün alındığından emin olmak için doğrudan TCP bağlantıları kullanılır.

Şangay’da bulunan ve Tencent Cloud Computing Co., Ltd.

Tespit ve azaltmada zorluklar

HTTP trafiği için geçici limanların kullanılması, siber güvenlik profesyonelleri için önemli zorluklar oluşturmaktadır.

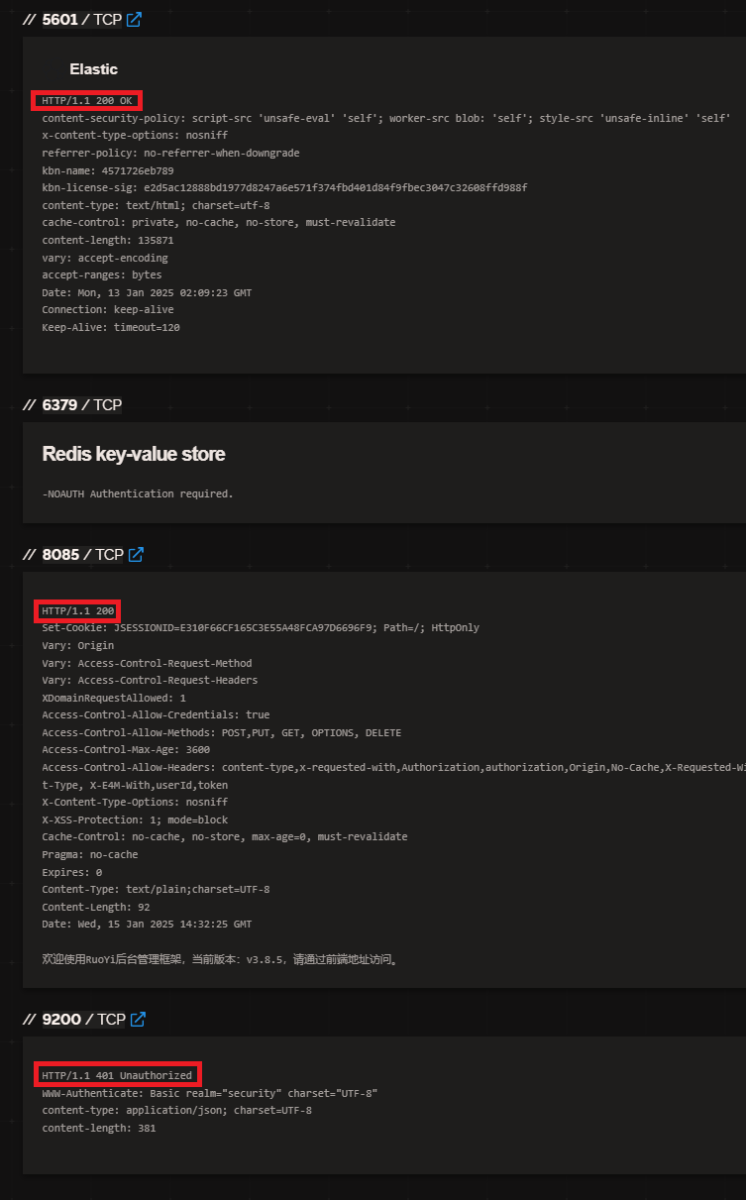

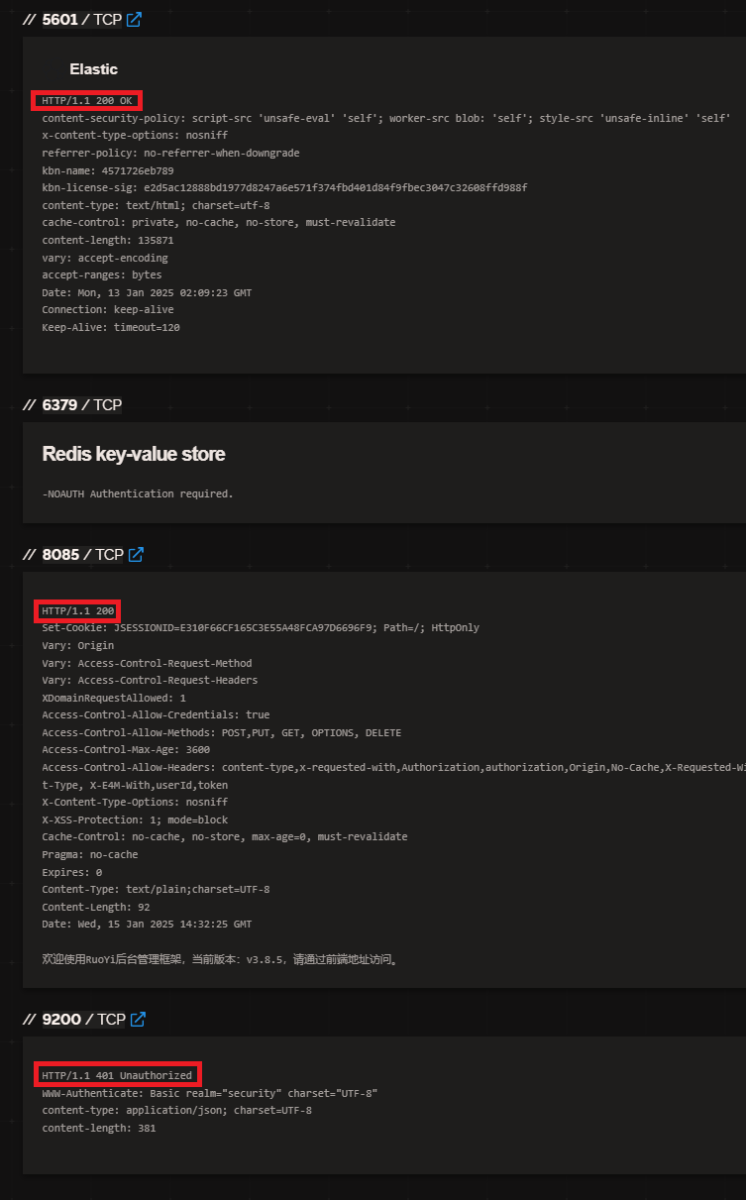

Shodan gibi otomatik tarayıcılar genellikle 60102 numaralı bağlantı noktasını içermeyen önceden tanımlanmış bir bağlantı noktası listesini tarar.

Benzer şekilde, Geynoise kötü niyetli aktiviteyi tespit etmek için balpotlara dayanır, ancak belirli sistemleri hedefleyen saldırıları yakalamayabilir.

ISC’ye göre, tespitteki bu boşluk, tehdit aktörlerinin radar altında çalışmasına izin vererek, bu geçici bağlantı noktalarını kötü amaçlı yazılım dağıtımı için geçici kanallar olarak kullanıyor.

Saldırının analizi, kötü niyetli sunucunun sürekli kötü niyetli davranışlar sergilemediğini, ancak kötü amaçlı yazılım dosyaları için pasif bir depo görevi gördüğünü ortaya koydu.

Bu aralıklı etkinlik, tanımlama ve sınıflandırma çabalarını daha da karmaşıklaştırmaktadır.

Ayrıca, standart olmayan limanların kullanımı, saldırganların geleneksel tespit mekanizmalarından kaçınmak için altyapılarını özelleştirdiklerini göstermektedir.

Ortaya çıkan bu tehdide karşı koymak için kuruluşlar güçlü güvenlik önlemleri uygulamalıdır:

- Ağ trafiğini kısıtlayın: 60102 gibi alışılmadık bağlantı noktalarında yetkili adreslerle gelen ve giden bağlantıları sınırlayın ve HTTP trafiğini engelleyin.

- Kimlik Bilgisi Güvenliğini Geliştirin: Brute kuvvet saldırılarını azaltmak için güçlü şifre politikalarını uygulayın, kullanılmayan hesapları kaldırın ve SSH üzerinden kök girişini devre dışı bırakın.

- Anormal bağlantıları izleyin: Olağandışı protokol-port eşleşmelerini işaretlemek için saldırı algılama sistemlerini (ID’ler) veya izinsiz giriş önleme sistemlerini (IPS) kullanın. Censys’in Universal Internet veri kümesi gibi araçlar, standart olmayan bağlantı noktası kullanımının belirlenmesine yardımcı olabilir.

- Dosya İndirme İzleme: Güvenilmeyen kaynaklardan dosya indirmelerini izleyin ve mümkün olduğunca şifreli trafiği inceleyin.

Bu önlemler mevcut tehditleri azaltabilirken, kötü niyetli amaçlar için geçici limanların artan kullanımı sürekli uyanıklık ihtiyacının altını çizmektedir.

Siber güvenlik uzmanları, bu tür sofistike taktikleri etkili bir şekilde tespit etmek ve bunlara yanıt vermek için stratejilerini uyarlamalı ve gelişmiş araçlardan yararlanmalıdır.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free