NPM Paket Kayıt Defteri’nde, Ethereum ve Binance akıllı zincir cüzdanları boşaltmak için tasarlanmış kötü amaçlı paketler aracılığıyla geliştiricileri ve kripto para birimi kullanıcılarını hedefleyen sofistike bir kripto para hırsızlığı kampanyası ortaya çıktı.

Saldırı, mağdurların kripto para birimi varlıklarının% 85’ini çalmak için ağır bir şekilde gizlenmiş JavaScript kodundan yararlanarak, yazılım tedarik zinciri saldırılarının dijital varlıkları giderek daha fazla hedeflediği gelişen bir tehdit manzarasını gösteriyor.

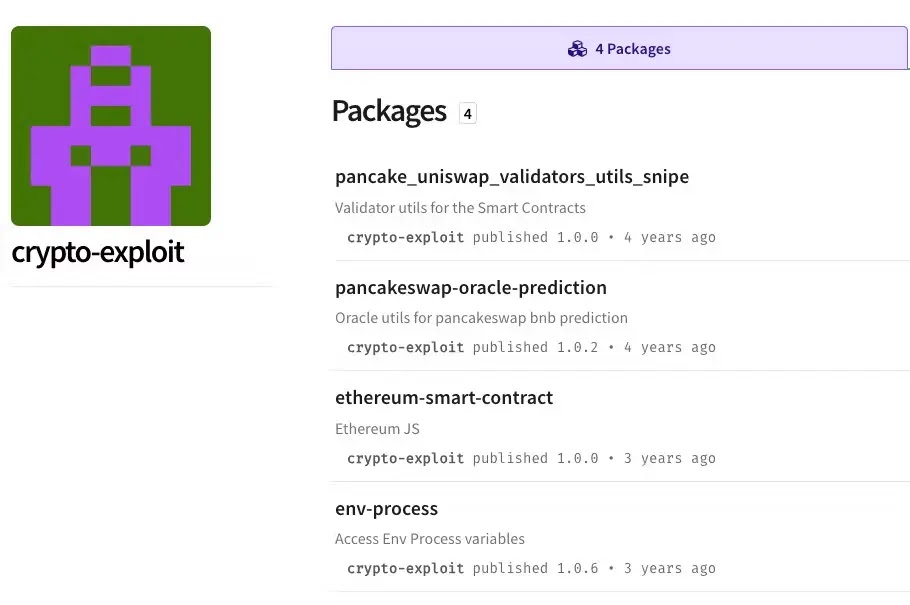

Kötü niyetli kampanya, e-posta adresini kullanarak kayıtlı olan @crypto-exploit kullanıcı adı altında faaliyet gösteren bir tehdit oyuncusu tarafından yayınlanan dört NPM paketini merkeze koyar. [email protected] Bir Rus webmail hizmetinden.

.png

)

.webp)

Bu paketler, en başarılı paket olan ENV-Process ile kötü amaçlı yazılım olarak tanımlanmadan ve bildirilmeden önce 2.100’den fazla indirmeyi topladı.

Socket.DEV araştırmacıları kötü amaçlı yazılım kampanyasını belirlediler ve tehdit oyuncusunun kötü niyetli paketlerinin birden fazla yinelemesinde giderek daha sofistike taktikler kullandığını belirtti.

Paketler meşru kripto para birimi geliştirme araçları olarak maskelenmiş, Pancake_uniswap_validators_utils_snipe, Pancakeswap-ORacle-Predciasce, Ethereum-Smart-Contract ve Envsess gibi isimlerle, geliştiricileri gayence finansman protokolleri ve blokla uygulama ile çalışan geliştiricileri çekmek için tasarlanmıştır.

Saldırı metodolojisi, bu paketleri yanlışlıkla kurmaya ve özel kripto para birimi cüzdan anahtarlarını, geliştirme ortamlarında yaygın bir uygulama olan çevre değişkenleri olarak saklamaya dayanmaktadır.

Yürütüldükten sonra, kötü amaçlı kod bu kimlik bilgilerine erişir ve yetkisiz işlemleri sabit kodlu bir cüzdan adresine başlatır: 0x71448ec2d9c5f4978f5a690d5ce11a869c9d02.

Blockchain analizi, bu adresin kampanyanın 2021 ve 2022 yılları arasındaki aktif döneminde toplamda yaklaşık 450 $ değerinde Ethereum’a sahip birden fazla işlem aldığını ortaya koymaktadır.

Gelişmiş gizleme ve aldatma teknikleri

Bu kötü amaçlı yazılım kampanyasının en çarpıcı yönü, tespit ve analizden kaçınmak için JavaScript gizlemesinin sofistike kullanımında yatmaktadır.

Tehdit oyuncusu, kodlarının gerçek doğasını gizlemek için altıgen kodlu dize dizileri kullandı ve ilk denetimi hem otomatik tarama araçları hem de insan gözden geçirenler için son derece zorlaştırdı.

Bu gizlemenin en iyi örneği, kritik değişkenlerin onaltılık değerler olarak kodlandığı orijinal Pancake_uniswap_validators_utils_snipe paketinde görülebilir.

Dizi var _0x450b = ["\x77\x65\x62\x33", "\x53\x57\x41\x50", "\x65\x6E\x76"...] Kod çözüldüğünde “Web3”, “Takas” ve “Env” gibi ortak JavaScript terimlerine dönüşür.

Bu teknik, işlev çağrılarını etkili bir şekilde gizler require("web3") Ve process.env Sıradan muayene.

Deobfuscated kod, kötü amaçlı yazılımların temel işlevselliğini ortaya koymaktadır: çevre değişkenlerine dayalı Ethereum veya Binance akıllı zincir ağlarına bağlanma, kurbanın cüzdan dengesini alır ve fonların% 80-85’ini aktarmak için bir işlem inşa etme.

İşlem mantığı şu deseni izler: value: web3.utils.toWei((fbb * 80 / 100).toString(), "ether")FBB, kurbanın mevcut dengesini temsil eder.

Özellikle, tehdit oyuncusu kasıtlı olarak cüzdanları boşaltmayı tamamen önler ve fonların% 15-20’sine dokunulmamıştır.

Bu hesaplanan yaklaşım ikili amaca hizmet eder: işlem ücretleri için yeterli dengenin korunması ve kısmi fon transferlerini fark etmeyen mağdurların derhal tespit olasılığını azaltma.

Kampanya, taktiklerde evrim ile ilgili, daha sonraki paketler yazım hatası teknikleri ve daha aerodinamik kod kullanıyor.

Nihai yineleme, ENV-Process, muhtemelen teknik gizleme yöntemlerinin yanı sıra tehdit oyuncunun sosyal mühendislik yeteneklerinin olgunlaşmasını temsil eden meşru node.js proses paketini hedefledi.

Tehdit istihbarat aramasıyla tehdit araştırmalarını hızlandırın ve zenginleştirin! -> 50 Deneme Arama İsteği